SSL-VPN接続を利用した仮想サーバOSへの接続[東日本第1/第2、西日本第2]

対象リージョン:東日本第1/第2、西日本第2

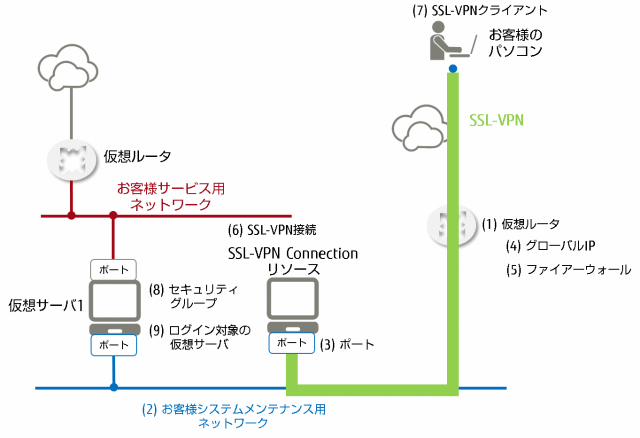

SSL-VPN接続機能を使用して、仮想サーバへログインするためのネットワーク環境を構築する手順を説明します。

始める前に

SSL-VPN接続環境を作成するため、サーバ用・クライアント用に以下を準備します。ファイル名は作成したもので読み替えてください。

-

サーバ用

- 認証局証明書 ca.crt

- サーバ証明書 server.crt

- サーバ秘密鍵 server.key

- DH秘密鍵 dh2048.pem

-

クライアント用

- 認証局証明書 ca.crt (上記サーバ用のca.crtと共通)

- クライアント証明書 client_001.crt

- クライアント秘密鍵 client_001.key

- サーバ秘密鍵は暗号化されていないものを準備してください。

- クライアント証明書の取得方法は「FJcloudポータルユーザーズガイド」の「認証用の証明書を発行する」を参照してください。

このタスクについて

以下の手順に従って、仮想サーバ上のOSへログインするためのSSL-VPN接続環境を構築します。各リソースに設定する値は、使用しているシステムに合わせて適宜修正してください。

手順

-

グローバルIPアドレスの取得

接続先となる仮想サーバと同じアベイラビリティゾーンの外部ネットワークから、グローバルIPアドレスを取得します。

表 1. 設定例 設定項目 設定値 外部ネットワークID 「inf_az1_ext-net01」のID アベイラビリティゾーン名 jp-west-2a ヒント: 指定した外部ネットワークでグローバルIPアドレスを取得できなかった場合、別の外部ネットワークを選択して再度取得します。 -

SSL-VPN用仮想ネットワークの作成

表 2. 設定例 設定項目 設定値 アベイラビリティゾーン名 jp-west-2a 仮想ネットワーク名 SSL-VPN_Network -

SSL-VPN用サブネットの作成

作成したSSL-VPN用仮想ネットワーク内に、サブネットを作成します。

表 3. 設定例 設定項目 設定値 サブネット名 SSL-VPN_Subnet 仮想ネットワークID 「SSL-VPN_Network」のID IPバージョン IPv4 ネットワークアドレス範囲 172.18.1.0/24

注: プレフィックス長は16~29ビットの範囲としてください。ゲートウェイアドレス 172.18.1.1

注: SSL-VPN用仮想ルータのポートのIPアドレスを必ず指定してください。また、指定後は削除しないでください。DHCP true アベイラビリティゾーン名 jp-west-2a DNSサーバ 133.162.145.9

133.162.145.10

ホストルート CIDR : 192.168.1.0/24

宛先IPアドレス : 172.18.1.1

-

SSL-VPN用仮想ルータの作成

表 4. 設定例 設定項目 設定値 仮想ルータ名 SSL-VPN_Router アベイラビリティゾーン名 jp-west-2a -

SSL-VPN用仮想ルータのゲートウェイ設定

作成したSSL-VPN用仮想ルータに対し、以下の情報変更を行ないます。

表 5. 設定例 設定項目 設定値 外部ネットワークID 「inf_az1_ext-net01」のID -

SSL-VPN用仮想ルータをサブネットに接続

SSL-VPN用仮想ルータの設定情報を更新して、SSL-VPN用サブネットに接続します。詳細は「APIユーザーズガイド」の「仮想ルータの情報変更(サブネットにアタッチ)」を参照してください。

表 6. 設定例 設定項目 設定値 仮想ルータID 「SSL-VPN_Router」のID サブネットID 「SSL-VPN_Subnet」のID -

SSL-VPN用ファイアーウォールルールの作成

OSへの接続に使用する通信条件をもとに、通信許可ルールとそれ以外の通信を禁止するルールを作成します。

表 7. 許可ルールの設定例 設定項目 設定値 ファイアーウォールルール名 SSL-VPN_FW_rule01_tcp22 プロトコル tcp 送信元IPアドレス 192.168.1.0/24 送信元ポート番号 1:65535 宛先IPアドレス 0.0.0.0/0 宛先ポート番号 22

ヒント: WindowsのRDP接続をする場合は「3389」を指定アクション allow アベイラビリティゾーン名 jp-west-2a 表 8. 禁止ルールの設定例 設定項目 設定値 ファイアーウォールルール名 SSL-VPN_FW_rule_all_deny アクション deny アベイラビリティゾーン名 jp-west-2a -

SSL-VPN用ファイアーウォールポリシーの作成

作成したファイアーウォールルールをまとめて、ファイアーウォールポリシーを作成します。

表 9. 設定例 設定項目 設定値 ファイアーウォールポリシー名 SSL-VPN_Firewall_Policy ファイアーウォールルールリスト 以下の作成済みファイアーウォールルールのリストを指定

- 「SSL-VPN_FW_rule01_tcp22」のID

- 「SSL-VPN_FW_rule_all_deny」のID

アベイラビリティゾーン名 jp-west-2a -

SSL-VPN用ファイアーウォールの作成

作成したファイアーウォールポリシーをSSL-VPN用仮想ルータに紐付けて、ファイアーウォールを作成します。

表 10. 設定例 設定項目 設定値 ファイアーウォール名 SSL-VPN_Firewall ファイアーウォールポリシーID 「SSL-VPN_Firewall_Policy」のID 仮想ルータID 「SSL-VPN_Router」のID アベイラビリティゾーン名 jp-west-2a -

SSL-VPN用認証局証明書の登録

鍵管理サービスを使用して、認証局証明書を登録します。

表 11. 設定例 設定項目 設定値 鍵情報名 ca 秘密情報(payload) -----BEGIN CERTIFICATE-----\n (ca.crtのペイロードの改行コードを「\n」に置換した文字列) \n-----END CERTIFICATE----- 秘密情報のコンテンツタイプ text/plain 保持期限 2025-12-31T23:59:59 -

SSL-VPN用サーバ証明書の登録

鍵管理サービスを使用して、サーバ証明書を登録します。

表 12. 設定例 設定項目 設定値 鍵情報名 server_certificate 秘密情報(payload) -----BEGIN CERTIFICATE-----\n (server.crtのペイロードの改行コードを「\n」に置換した文字列) \n-----END CERTIFICATE----- 秘密情報のコンテンツタイプ text/plain 保持期限 2025-12-31T23:59:59 -

SSL-VPN用サーバ秘密鍵の登録

鍵管理サービスを使用して、サーバ秘密鍵を登録します。

表 13. 設定例 設定項目 設定値 鍵情報名 server_key 秘密情報(payload) -----BEGIN PRIVATE KEY-----\n (server.keyのペイロードの改行コードを「\n」に置換した文字列) \n-----END PRIVATE KEY----- 秘密情報のコンテンツタイプ text/plain 保持期限 2025-12-31T23:59:59 -

SSL-VPN用DH秘密鍵の登録

鍵管理サービスを使用して、DH秘密鍵を登録します。

表 14. 設定例 設定項目 設定値 鍵情報名 dh 秘密情報(payload) -----BEGIN DH PARAMETERS-----\n (dh2048.pemのペイロードの改行コードを「\n」に置換した文字列) \n-----END DH PARAMETERS----- 秘密情報のコンテンツタイプ text/plain 保持期限 2025-12-31T23:59:59 -

SSL-VPN用鍵情報コンテナの作成

上記で作成した4つの証明書・秘密鍵をまとめて、鍵情報コンテナを作成します。

表 15. 設定例 設定項目 設定値 鍵情報コンテナ名 SSL-VPN_VPNCredential 鍵情報タイプ generic 鍵情報リスト 以下の要素をもつオブジェクトのリストとして指定

-

"name":以下のすべてを鍵情報の名前として指定

- 認証局証明書の場合: ca

- サーバ証明書の場合: server_certificate

- サーバ秘密鍵の場合: server_key

- DH秘密鍵の場合: dh

- "secret_ref":各鍵情報を作成した際に生成された、"secret_ref"の値を指定

鍵情報リストの設定例)

{ "name": "SSL-VPN_VPNCredential", "type": "generic", "secret_refs": [ { "name": "ca", "secret_ref": "https://keymanagement.jp-west-2.cloud.global.fujitsu.com/v1/{プロジェクトID}/secrets/{認証局証明書鍵情報のID}" }, { "name": "server_certificate", "secret_ref": "https://keymanagement.jp-west-2.cloud.global.fujitsu.com/v1/{プロジェクトID}/secrets/{サーバ証明書鍵情報のID}" }, { "name": "server_key", "secret_ref": "https://keymanagement.jp-west-2.cloud.global.fujitsu.com/v1/{プロジェクトID}/secrets/{サーバ秘密鍵鍵情報のID}" }, { "name": "dh", "secret_ref": "https://keymanagement.jp-west-2.cloud.global.fujitsu.com/v1/{プロジェクトID}/secrets/{DH秘密鍵鍵情報のID}" } ] } -

-

SSL-VPN用VPNサービスの作成

SSL-VPN用仮想ルータを経由して、SSL-VPN用サブネットに接続するVPNサービスを作成します。

表 16. 設定例 設定項目 設定値 VPNサービス名 SSL-VPN_Service サブネットID 「SSL-VPN_Subnet」のID 仮想ルータID 「SSL-VPN_Router」のID admin_state_up true アベイラビリティゾーン名 jp-west-2a -

SSL-VPN接続の作成

作成したSSL-VPN用VPNサービスに、SSL-VPN用鍵情報コンテナを紐付けてSSL-VPN接続を作成します。

表 17. 設定例 設定項目 設定値 SSL-VPN接続名 SSL-VPN_Connection クライアントアドレスプール 192.168.1.0/24 鍵情報コンテナID 「SSL-VPN_VPNCredential」のID VPNサービスID 「SSL-VPN_Service」のID プロトコル tcp グローバルIP 「グローバルIPアドレス」のID アベイラビリティゾーン名 jp-west-2a ヒント:クライアントアドレスプールのIPアドレスは、以下の計算式に従って消費されます。

IPアドレス消費量=VPNクライアント数×4個+8個(VPNサーバ側で8個消費)

サブネットのプレフィックス値は、16~29の範囲で指定してください。

ただし、プレフィックス値が29の場合は上記計算式は適用されず、1クライアントだけ接続可能です。

-

SSL-VPN接続用クライアント環境のセットアップ

付録の記事を参照して、SSL-VPN接続用クライアントをセットアップします。

クライアント環境のセットアップが完了したら、正常にSSL-VPN接続できることを確認します。

-

SSL-VPN用仮想ネットワークへ仮想サーバ接続

SSL-VPN接続が可能となる環境が構築できたら、「SSL-VPN用仮想ネットワーク」に仮想サーバを作成または接続します。

注: すでに作成済みの仮想サーバを「SSL-VPN用仮想ネットワーク」へ新たに接続する場合、ポートを追加して接続します。この場合、既存のネットワークから仮想サーバへログインし、追加ポートのIPアドレスに合わせて、OSのネットワークアダプタの設定変更が必要です。 -

OSへのログイン

SSL-VPN接続を経由し、SSHまたはリモートデスクトップを使用して、仮想サーバのOSへログインします。

ヒント: 接続できない場合は、「SSL-VPN用ファイアーウォールルール」の設定内容を取得し、OSログイン用の通信が正しく許可されているかを確認します。