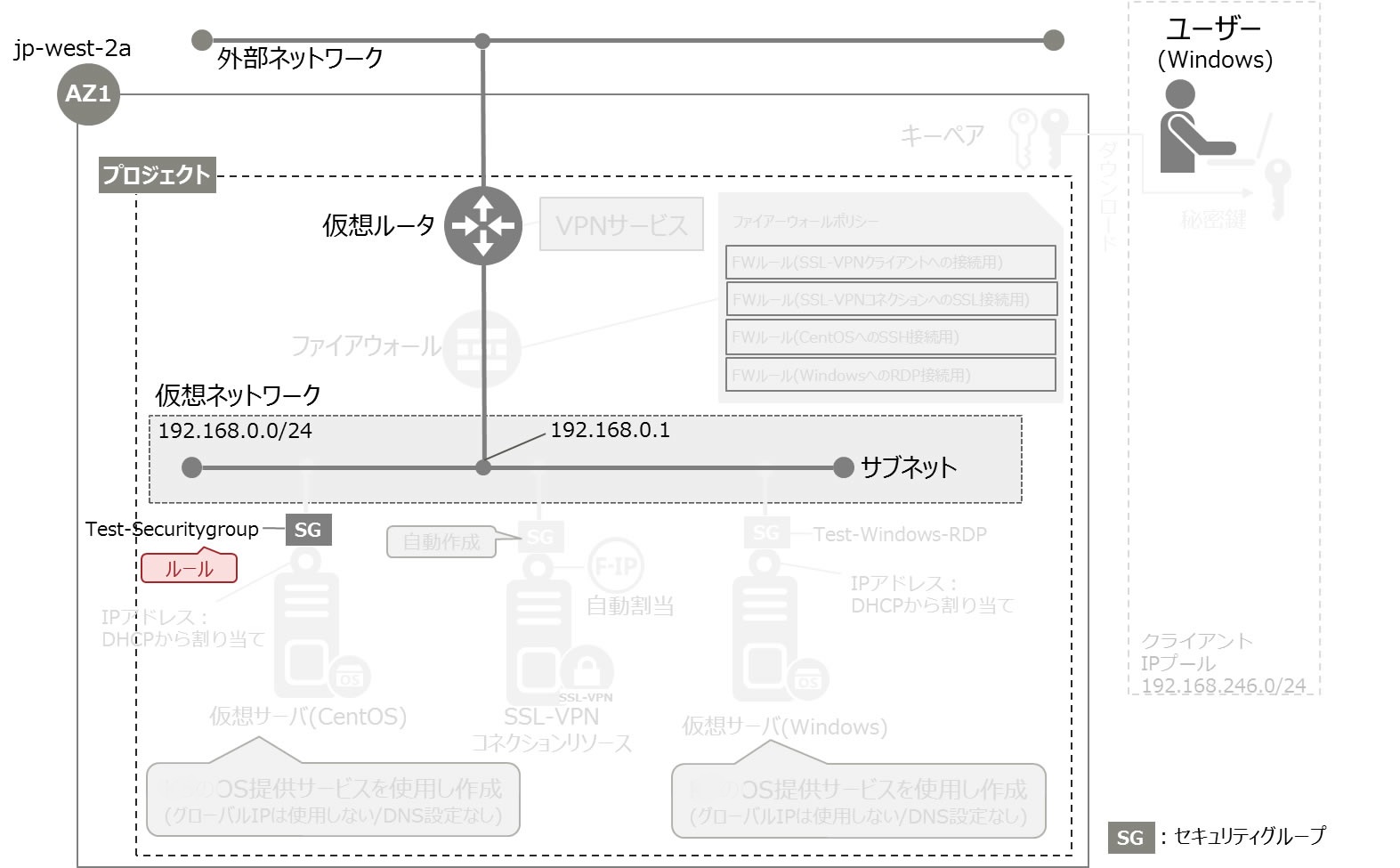

セキュリティグループのルール作成

セキュリティグループのルールを作成します。

以下の手順で作成します。

-

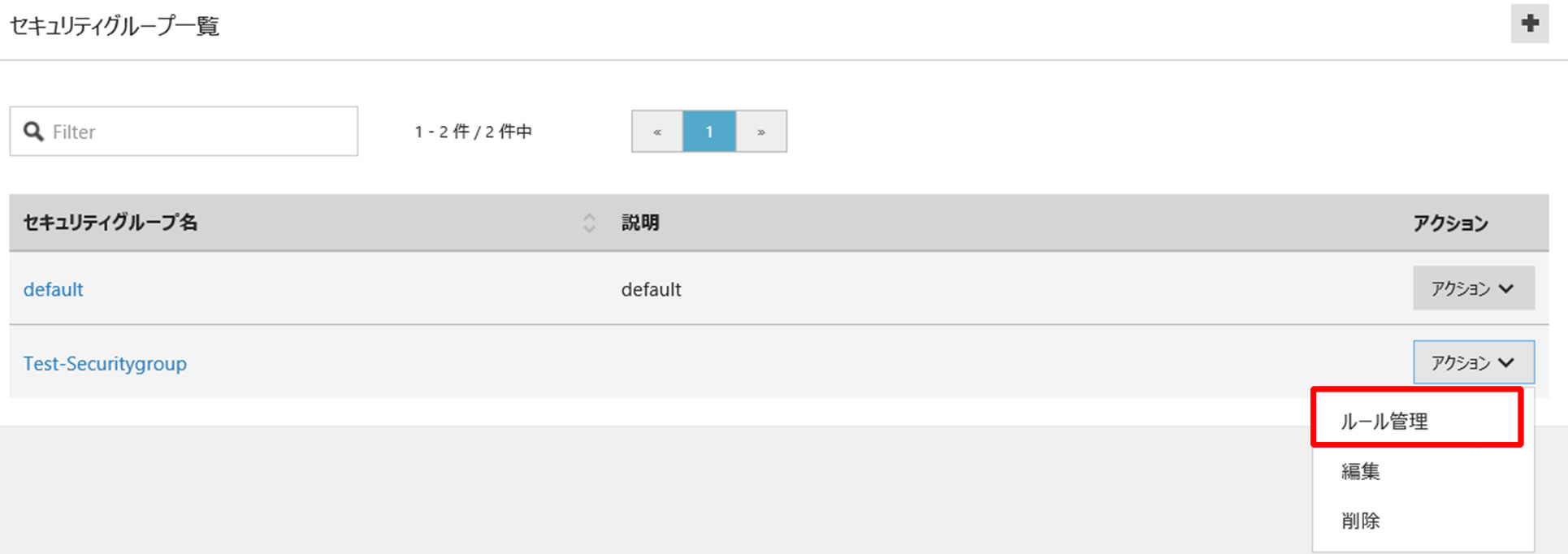

セキュリティグループの[ルール管理]画面を表示させます。

- [セキュリティグループ一覧]画面を表示させます。

- ルール管理を行うセキュリティグループ名の欄の右端にある[アクション]-[ルール管理]をクリックします。

図: [セキュリティグループ一覧]画面 ルール管理

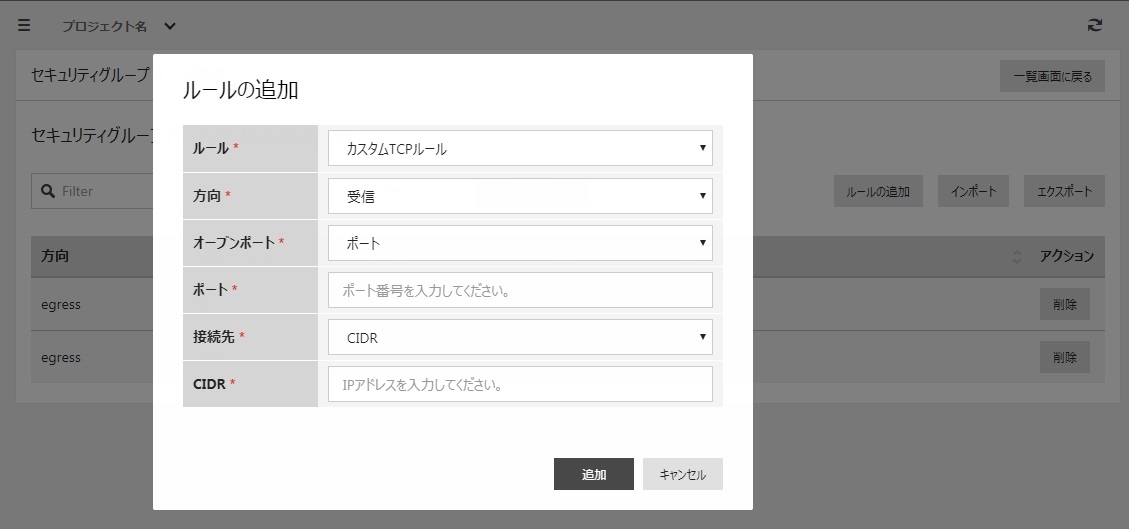

[セキュリティグループ ルール管理]画面が表示されました。 -

[ルールの追加]ボタンをクリックします。

図: [ルール管理]画面  [ルールの追加]画面が表示されました。

[ルールの追加]画面が表示されました。図: [ルールの追加]画面

-

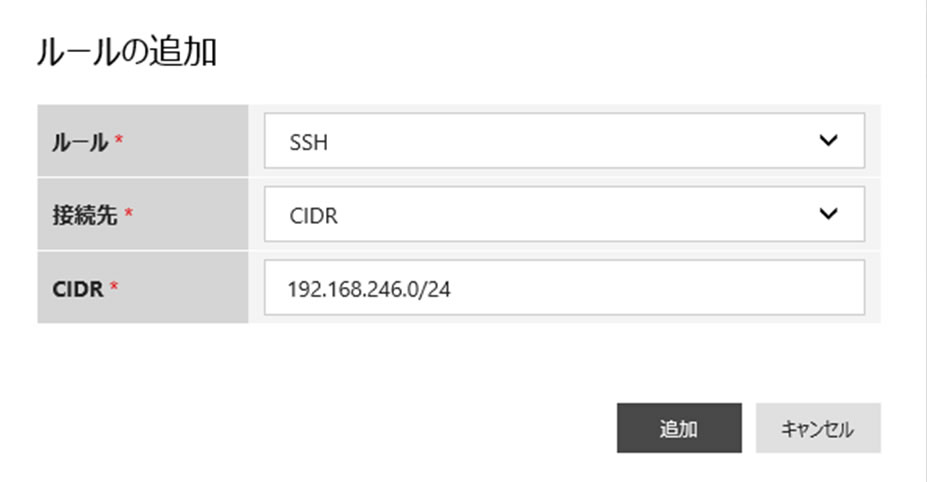

SSL-VPNコネクションのネットワークアドレスから仮想サーバへのアクセスを許可するために、以下のセキュリティグループルールを設定します。

- 以下の設定を行います。

表 1. No 項目 説明 本ガイドでの設定値 1 ルール プロトコルを選択します。 SSH 2 接続先 「CIDR/セキュリティグループ」を選択します。 CIDR 3 CIDR 送信元のIPアドレスをCIDR形式で入力します。

特定のIPアドレスを入力する場合は「xxx.xxx.xxx.xxx/32」の形式で入力します。

参考: 「SSL-VPNコネクション(SSL-VPN接続)の作成」で 設定した「SSL-VPNコネクションのクライアントIPプール(CIDR)」の値を入力します。192.168.246.0/24 参考: SSHやDNSなどを[ルール]欄で選択し画面項目に[方向]欄が表示されていない場合、通信の方向はすべて「ingress」で設定されます。参考: [ルール]欄で指定する内容により、[ルールの追加]画面の項目が変化します。図: [ルールの追加]画面 設定例

- [追加]ボタンをクリックします。

- 以下の設定を行います。

-

以下の画面が表示されます。[閉じる]ボタンをクリックします。

図:  [セキュリティグループ ルール管理]画面に戻ります。

[セキュリティグループ ルール管理]画面に戻ります。 -

設定したセキュリティグループのルールが追加されているか確認します。

図: [ルールの追加]画面 設定例  参考: 下記のルールは、セキュリティグループの新規作成時にデフォルトで作成されるルールです。セキュリティを高めたい場合はこのルールをセキュリティグループから削除し、個別にルールの追加を行ってください。

参考: 下記のルールは、セキュリティグループの新規作成時にデフォルトで作成されるルールです。セキュリティを高めたい場合はこのルールをセキュリティグループから削除し、個別にルールの追加を行ってください。表 2. 方向 IPバージョン プロトコル種別 ポート範囲 egress(アウトバウンド) IPv6 すべて すべて egress(アウトバウンド) IPv4 すべて すべて 注意: 仮想サーバはキーペア等のメタデータを内部の特別なサーバから取得しています。 仮想サーバから仮想ルータを経由して「http://169.254.169.254」との通信ができるように、セキュリティグループとルーティングを設定する必要があります。

詳細は、 IaaS ポータルユーザーズガイド の 「16.5 セキュリティグループルールの追加」 を参照してください。