複数ルータ外部接続パターン#

本構成は東日本/西日本リージョン1・2向けとなります。

要求事項#

『複数のネットワークをインターネットに接続する際に、ネットワークの用途に応じて、複数の仮想ルータを使い分けしたい』という要求事項に対応するパターンです。

以下の具体的な例に対応します。

-

メンテナンスで利用する経路(パッチを取得する等)と、業務で利用する経路(Webサーバを提供する等)を分離して、セキュリティを高めたい

-

同一AZ同一プロジェクトの構成で、Webサービス用等インターネットに公開するセグメントの仮想ルータと、IPSecVPN を用いて別拠点を接続する仮想ルータを、設定上のミスを防ぐために分離したい

対応するデザインパターン概要#

FJcloud-Oでは、ネットワークを自由に構成することができます。 オンプレミス環境のような複雑な構造のネットワーク構成も可能です。

このパターンでは、複数のルータをインターネットとの接続に利用するネットワーク構成の例を記載します。

構造 (イメージ図)#

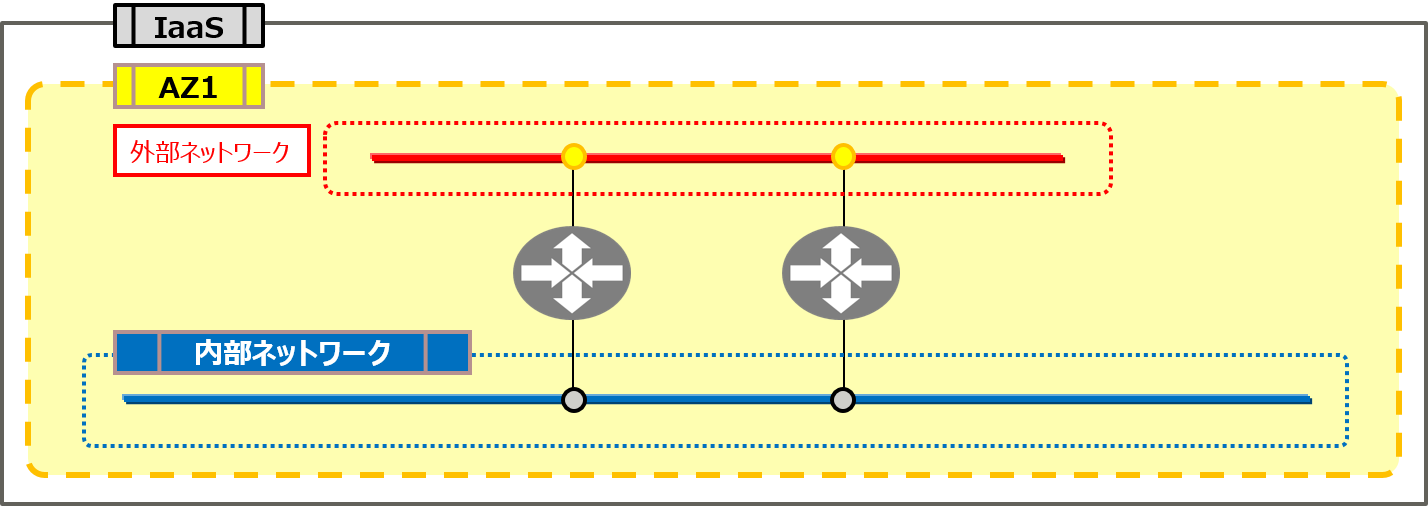

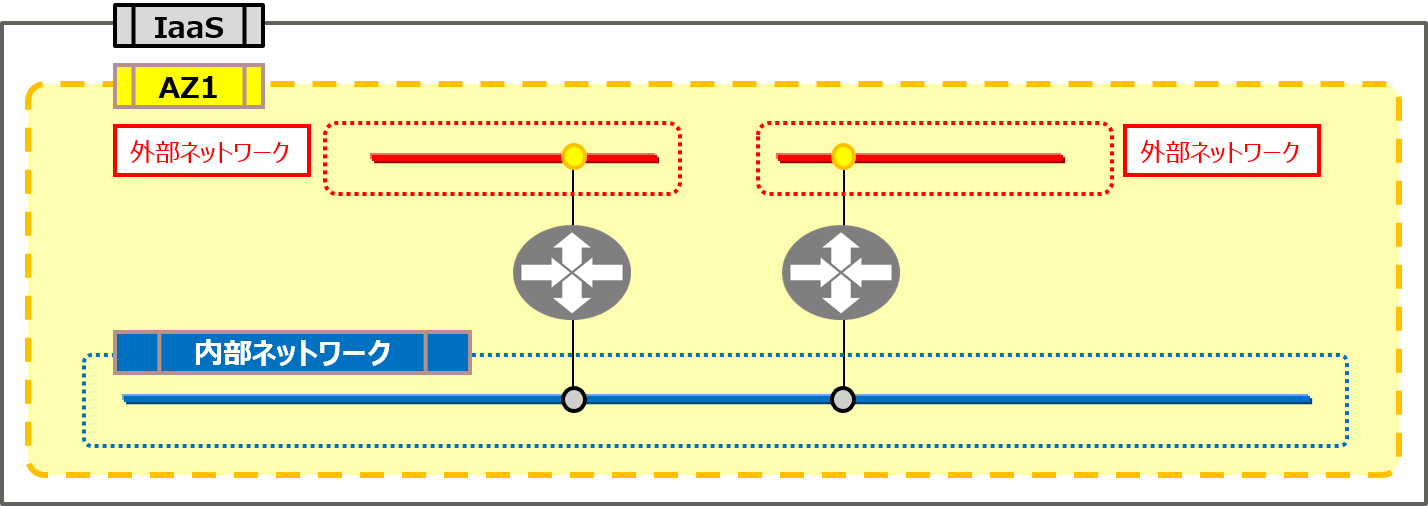

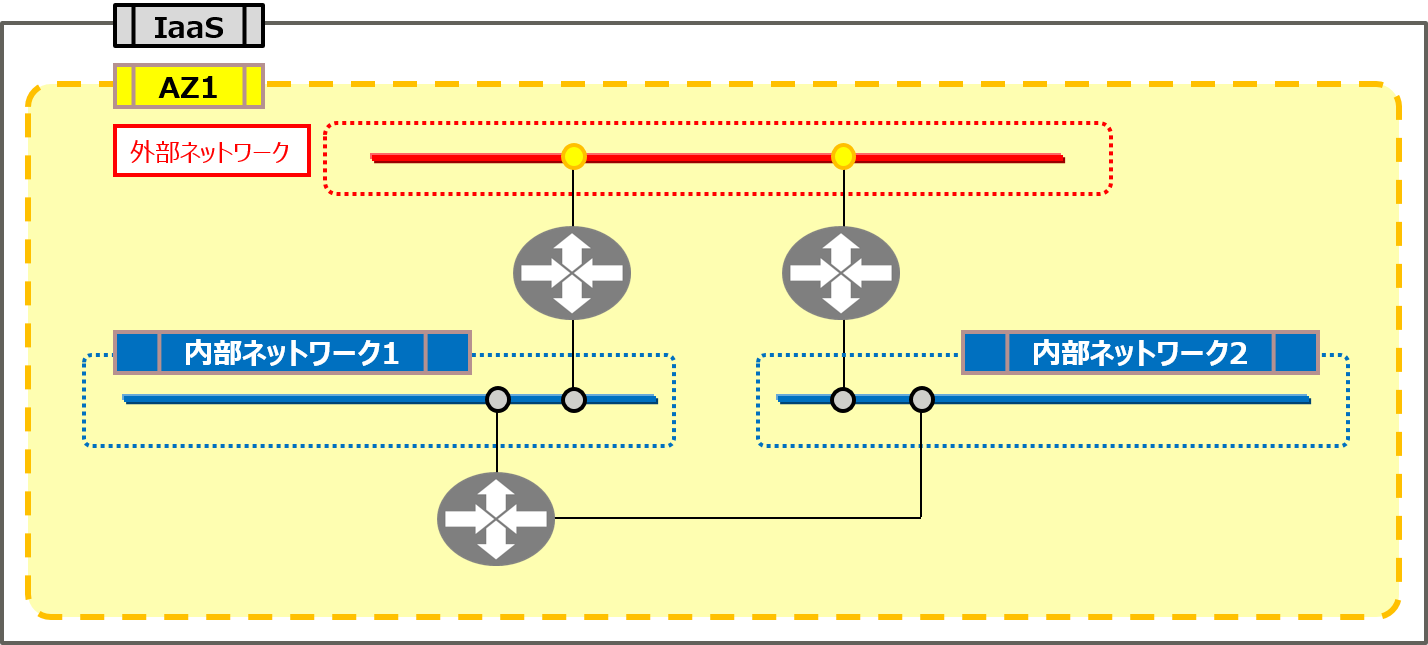

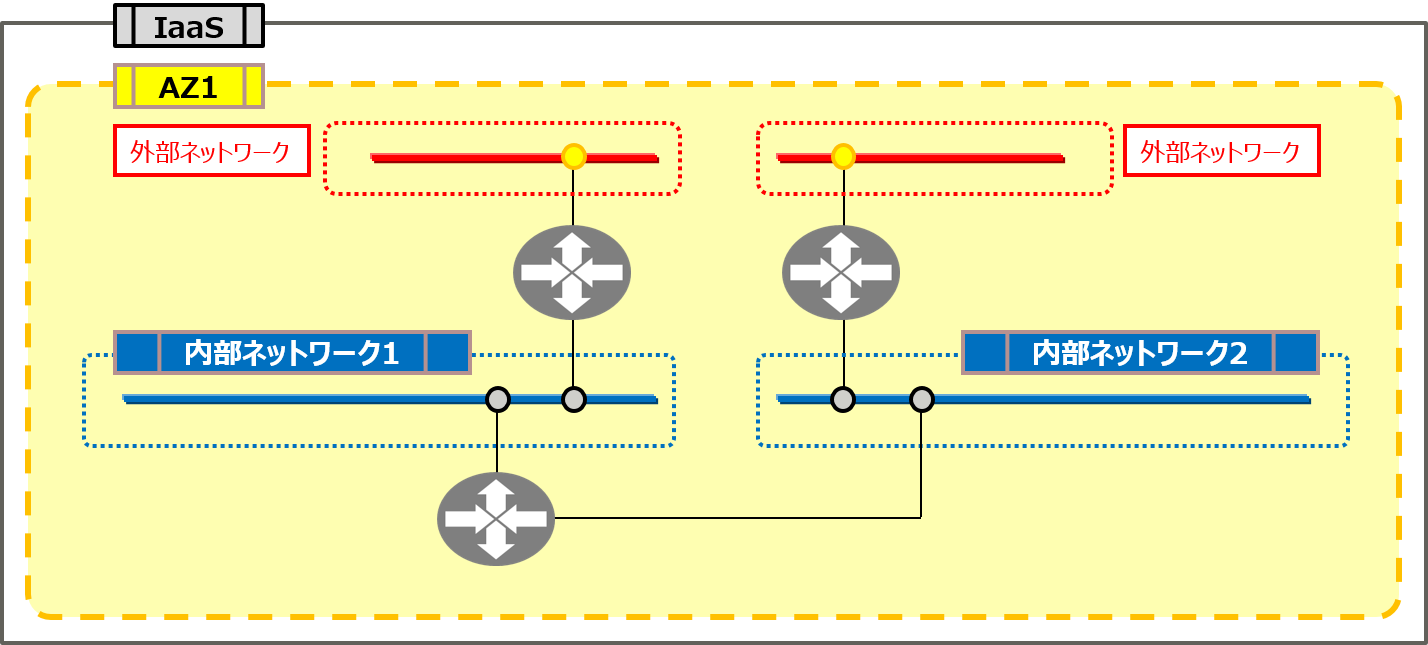

以下では、インターネットに接続する際に、外部ネットワークが 1つの場合と 2つの場合を例示しています。 いずれの場合も、同じ実装手順で構築可能です。

この構成の利用例を、その他 に記載していますので、あわせてご参照ください。

なお、複数の仮想ルータを外部ネットワークに接続する際に、FJcloud-Oでサポートできない構成 があります。

こちらもあわせてご参照ください。

1. 外部ネットワークが 1つの場合の構成例#

2. 外部ネットワークが 2つの場合の構成例#

実装サンプル#

1. 内部ネットワーク/サブネットの作成#

- IaaSポータルで、以下の手順で、内部ネットワークを必要な階層分作成します。

- 「ネットワーク」⇒「仮想ネットワーク」画面で、画面右上の「+」ボタンをクリックします。

- 「仮想ネットワーク作成」画面で、以下の項目を入力し、「作成」ボタンをクリックします。

| タブ | 項目 | 必須 | 内部ネットワーク1 設定値例 |

内部ネットワーク2 設定値例 |

内容 |

|---|---|---|---|---|---|

| 仮想 ネットワーク |

AZ | 必須 | "jp-east-1b AZ" | "jp-east-1b AZ" | システムを設置するアベイラビリティゾーン AZ1:"jp-east-1a AZ" AZ2:"jp-east-1b AZ" |

| 仮想ネットワーク名 | 必須 | "demo_intnet1" | "demo_intnet2" | 適宜設定してください。 | |

| 管理状態 | 必須 | "UP" | "UP" | 適宜設定してください。 | |

| サブネット | サブネット作成 | 必須 | "あり" | "あり" | 適宜設定してください。 |

| サブネット名 | 必須 | "demo_subnet1" | "demo_subnet2" | 適宜設定してください。 | |

| 仮想ネットワークアドレス | 必須 | "192.168.11.0/24" | "192.168.12.0/24" | CIDR形式で入力してください。 | |

| ゲートウェイ | 推奨 | "あり" | "あり" | ||

| ゲートウェイIP | 推奨 | "192.168.11.1" | "192.168.12.1" | 必須ではありませんが、設定してください。 この後に設定する仮想ルータのIPアドレスとなります。 |

|

| サブネット 詳細 |

DHCP有効 | 推奨 | "有効" | "有効" | 必須ではありませんが、設定してください。 この項目は、 インターネット接続パターン のDHCPに関する説明をご覧ください。 |

| IPアドレス割当プール | 任意 | 必要に応じて設定してください。 | |||

| DNSサーバ | 推奨 | "133.162.201.10", "133.162.201.9" |

"133.162.201.10", "133.162.201.9" |

必須ではありませんが、設定してください。 IaaSポータル上では、後から追加できません。 DNSサーバは1行につき1項目設定できます。 DNSサーバは以下のとおりです。 IaaS機能説明書をご確認ください。 AZ1:133.162.193.10、133.162.193.9 AZ2:133.162.201.10、133.162.201.9 |

|

| 追加のルート設定 | 任意 | "192.168.12.0/24, 192.168.11.254" |

"192.168.11.0/24, 192.168.12.254" |

ゲートウェイIPに設定されるデフォルトのルート以外で接続する宛先を設定します。 以下を設定します。 |

2. 外部接続用の仮想ルータの作成/外部ネットワークのアタッチ#

- IaaSポータルの「ネットワーク」⇒「仮想ルータ」と選択した画面で、画面右上の「+」ボタンをクリックします。

- 「新規ルータ作成」画面で、以下の項目を入力し、「作成」ボタンをクリックします。

| 項目 | 必須 | 設定値例 | 内容 |

|---|---|---|---|

| AZ | 必須 | "jp-east-1b AZ" | "jp-east-1b AZ" |

| 仮想ルータ名 | 必須 | "demo_router1" | "demo_router2" |

- IaaSポータルの「ネットワーク」⇒「仮想ルータ」と選択した画面で、作成した仮想ルータの「アクション」⇒「ゲートウェイ設定」メニューをクリックし、仮想ルータを接続させる「外部仮想ネットワーク」(インターネット側のネットワーク)を選択して、「設定」ボタンをクリックします。

3. 外部接続用仮想ルータにインタフェース追加#

- IaaSポータルの「ネットワーク」⇒「仮想ルータ」と選択した画面で、内部ネットワーク1用の外部接続用仮想ルータを選択します。

- インタフェースの項目の右上にある「+」ボタンをクリックし、インタフェースの追加を行います。

| 項目 | 必須 | 設定値例 | 内容 |

|---|---|---|---|

| サブネット | 必須 | "demo_subnet1" | 内部ネットワーク1用のサブネットを選択してください。 |

| IPアドレス | 必須 | "192.168.11.1" | 内部ネットワーク1作成の際に設定したゲートウェイIPアドレスを設定してください。 |

- IaaSポータルの「ネットワーク」⇒「仮想ルータ」と選択した画面で、内部ネットワーク2用の外部接続用仮想ルータを選択します。

- インタフェースの項目の右上にある「+」ボタンをクリックし、インタフェースの追加を行います。

| 項目 | 必須 | 設定値例 | 内容 |

|---|---|---|---|

| サブネット | 必須 | "demo_subnet2" | 内部ネットワーク2用のサブネットを選択してください。 |

| IPアドレス | 必須 | "192.168.12.1" | 内部ネットワーク2作成の際に設定したゲートウェイIPアドレスを設定してください。 |

4. 内部接続用の仮想ルータの作成#

- IaaSポータルで、「ネットワーク」⇒「仮想ルータ」と選択した画面で、画面右上の「+」ボタンをクリックします。

- 「新規ルータ作成」画面で、以下の項目を入力し、「作成」ボタンをクリックします。

| 項目 | 必須 | 設定値例 | 内容 |

|---|---|---|---|

| AZ | 必須 | "jp-east-1b AZ" | システムを設置するアベイラビリティゾーン AZ1:"jp-east-1a AZ" AZ2:"jp-east-1b AZ" |

| 仮想ルーター名 | 必須 | "demo_router3" | 適宜設定してください。 |

5. 内部接続用の仮想ルータにインタフェース追加#

- IaaSポータルの「ネットワーク」⇒「仮想ルータ」と選択した画面で、(4)で作成した内部接続用の仮想ルータを選択します。

- インタフェースの項目の右上にある「+」ボタンをクリックし、インタフェースの追加を行います。

| 項目 | 必須 | 内部ネットワーク1 設定値例 |

内部ネットワーク2 設定値例 |

内容 |

|---|---|---|---|---|

| サブネット | 必須 | "demo_subnet1" | "demo_subnet2" | 内部ネットワーク作成の際に設定したサブネットを選択してください。 |

| IPアドレス | 必須 | "192.168.11.254" | "192.168.12.254" | 内部ネットワーク作成の際に「追加のルート設定」で設定したルータ用のIPアドレスをそれぞれ設定してください。 |

6. セキュリティ設定 (ファイアーウォール/セキュリティグループ)#

- 仮想サーバ等を配備する前に、ファイアーウォールやセキュリティグループの設定を行ってください。

- 設定に際しては、以下のデザインパターンをご覧ください。

| デザインパターン名称 | 説明 |

|---|---|

| セキュリティグループ活用 | セキュリティグループ のみでアクセス制御するパターンです。 |

| セキュリティグループ/ファイアーウォール併用 | セキュリティグループ と ファイアーウォール を組み合わせたパターンです。 |

| 機能別セキュリティグループ | 機能別にアクセス制限をかけるパターンです。 |

メリット・効果#

本パターンを利用して、複数ルータを利用して外部接続した場合のメリット・効果は以下の通りです。

-

ネットワークの用途に応じて仮想ルータを分けることで、仮想ルータに対する設定を簡略化可能

-

オンプレミス環境のような複雑な構造のネットワークも構成可能

注意事項#

-

本パターンは2017年5月時点のFJcloud-O 東日本/西日本リージョン1・2で動作検証しています。

-

FJcloud-O でのネットワーク構成は非常に自由度が高いため、ファイアーウォールやセキュリティグループにて、通信の制御は必ず行ってください。

その他#

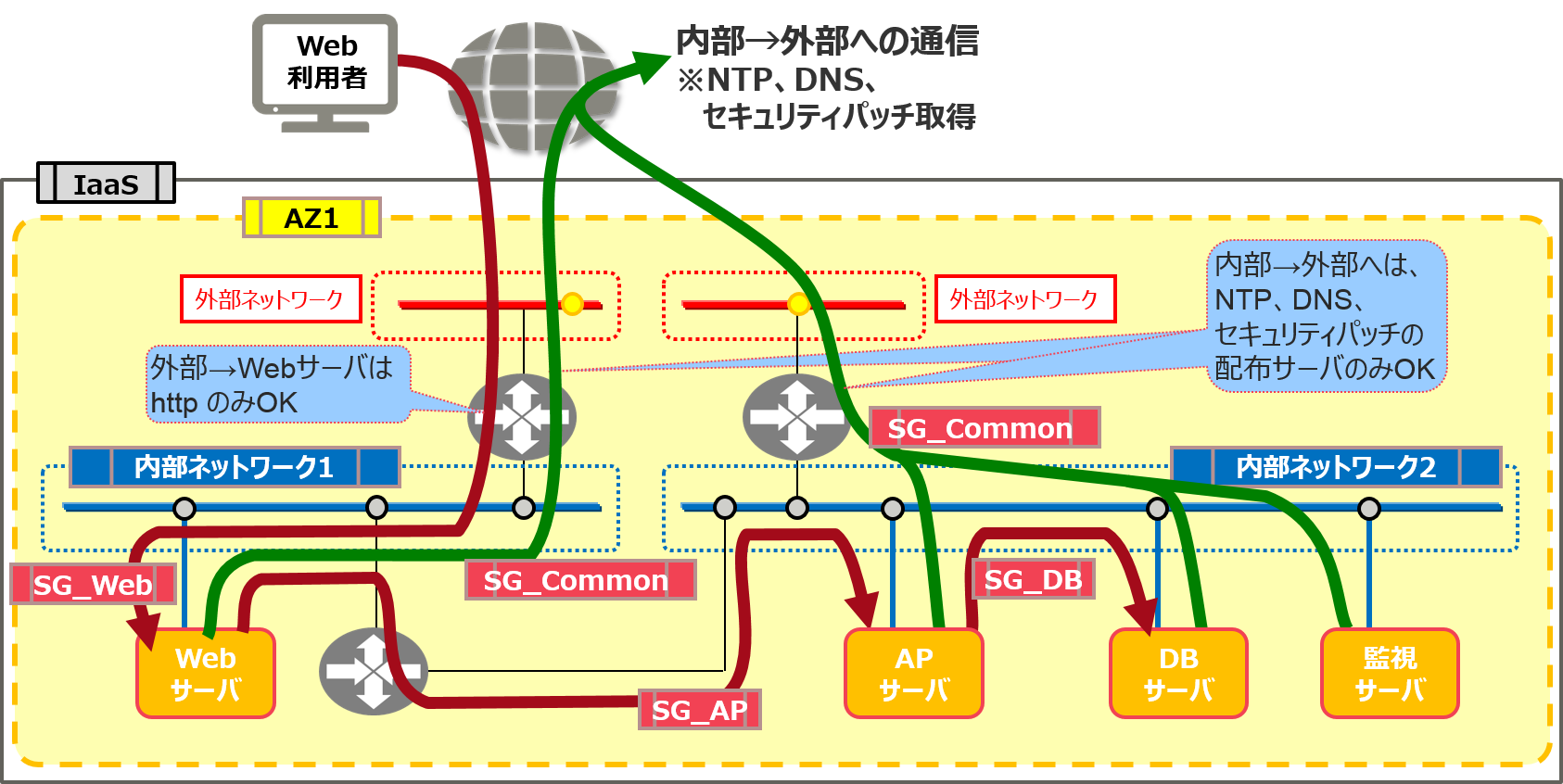

1. 複数のルータで Web/DBサーバをそれぞれ外部ネットワークに接続する利用例#

以下のような要件を満たす場合の構成例です。

-

Web利用者向けにインターネットから内部への通信を許可している経路から、内部ネットワーク2 (DBのセグメント) に対して、 セキュリティ設定にかかわらず、ネットワーク構成上でその経路では直接たどり着けることがないようにしたい

-

内部ネットワーク2 のセグメント上の仮想サーバからは、

- インターネットに公開されている NTPサーバを利用したい (独自にNTPサーバは立てたくない)

- セキュリティパッチを取得できるようにして、セキュリティ上の問題に迅速に対処できるようにしたい

2. FJcloud-Oでサポート出来ないネットワーク構成について#

以下のように、同一の内部ネットワークから、複数のルータで外部ネットワークに接続する構成は、FJcloud-Oの仕様上の問題でサポートできません。

上記の 利用例 のほか、IPSecVPN を設定する仮想ルータと Webサービス用のセグメント用の仮想ルータを分けたい等、複数のルータを 外部ネットワークへの接続に用いたい場合は、構造 (イメージ図) に記載のように、内部ネットワークを分割してください。

■FJcloud-Oの仕様上サポートできない構成例