IPsec VPN機能

対象リージョン:東日本第1/第2、西日本第2

オンプレミス環境との接続、またはリージョン間のシステム接続のために、IPsec VPNゲートウェイ機能を提供します。

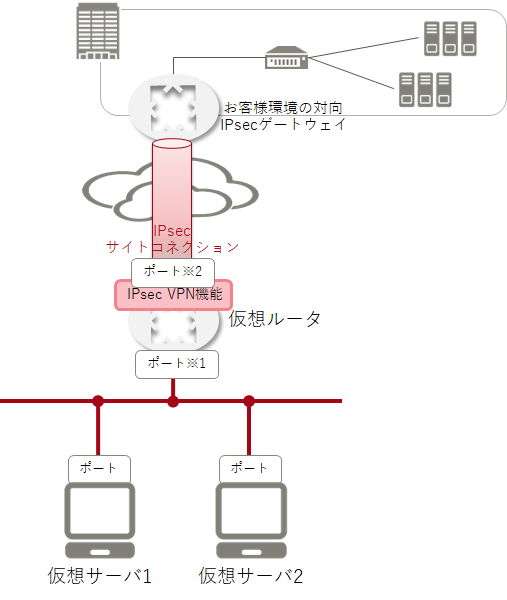

仮想ルータにIPsec VPN機能を追加設定すると、対向のIPsec VPNゲートウェイと接続できるようになります。

IPsec VPN機能は、VPNサービスとIPsecサイトコネクションによって構成されます。

- 1つのIPsec VPNトンネルで仮想ルータに直接接続される1つのサブネットと、対向IPsecゲートウェイに接続される1つのサブネット間の通信ができます。

- 1つの仮想ルータにつき、作成できるVPNサービスは1つだけです。複数のIPsec VPNトンネルを作成したい場合は、1つのVPNサービス上に複数のIPsecサイトコネクションを作成してください。

- 1つのVPNサービス上に複数のIPsecサイトコネクションを作成した場合、どれかのIPsecサイトコネクションに対して作成/更新/削除の操作をしたタイミングで、同じVPNサービス上のIPsecサイトコネクションを経由したIPsec VPN接続が一旦切断されます。

VPNサービスの作成時に指定した仮想ルータのポート(ポート※1)にグローバルIPアドレスを設定してください。仮想ルータは、設定されたグローバルIPアドレスを用いてIPsecサイトコネクションの通信を実行します。

なお、東日本第2リージョンの仮想ルータの場合、外部ネットワークとの接続に使用しているポート(ポート※2)のグローバルIPアドレスもIPsecサイトコネクションの通信に使用します。

設定内容

| 項目 | サポートする方式 |

|---|---|

| 認証方式 | 事前共有鍵方式 |

| DPD Peer検出時のアクション | hold / restart |

| DPD検出間隔 | 1秒以上(デフォルト値:30秒) |

| DPD検出タイムアウト | DPD検出間隔よりも大きな値(デフォルト値:120秒) |

| イニシエータモード | bi-directional / response-only(デフォルト値:bi-directional) |

サポートする暗号化関連設定項目

| 項目 | サポートする方式 |

|---|---|

| 認可アルゴリズム | sha1 / sha256 ※ |

| 暗号化アルゴリズム | AES-128 / AES-192 / AES-256 |

| IKE version | V1 |

| ライフタイム | 60~86400(秒) |

| PFS | group2 / group5 / group14 |

| 鍵交換モード | main |

※:sha256は「東日本リージョン2(jp-east-2)」だけ提供されます。

| 項目 | サポートする方式 |

|---|---|

| 認可アルゴリズム | sha1 / sha256 ※ |

| カプセルモード | tunnel |

| 暗号化アルゴリズム | AES-128 / AES-192 / AES-256 |

| ライフタイム | 60~86400(秒) |

| PFS | group2 / group5 / group14 |

| トランスフォームプロトコル | esp |

※:sha256は「東日本リージョン2(jp-east-2)」だけ提供されます。

注意事項

-

IPsec VPN機能を有効にした場合、仮想ルータに設定済みのファイアーウォールルールと無関係に、以下の通信を許可します。なお、仮想ルータと対向IPsecゲートウェイ間のファイアーウォールに関しては、同様に、VPNサービスの作成時に指定した仮想ルータのポートのグローバルIPアドレスからの通信(udp 500 および udp 4500)を許可してください。

表 4. 許可される通信ルール一覧 プロトコル ポート番号 説明 UDP 500 Internet Security Association and Key Management Protocol (ISAKMP) UDP 4500 IPsec NAT Traversal -

IPsec VPN接続が確立されているにもかかわらず、IPsecサイトコネクションの"status"が"ACTIVE"にならないことがあります。表示上の問題であり、実際の通信には影響ありません。該当リソースを再作成することで"ACTIVE"になる可能性があります。

-

東日本リージョン2において、IPsec VPN通信(IKE SA または IPsec SA)が確立できないことがあります。

この問題は、IPsec VPNの接続先がFJcloud-Oから提供しているIPsecサイトコネクションではなく、お客様が準備した機器やアプリケーションになっている場合に発生します。以下の対処を実施してください。

-

お客様環境からFJcloud-O環境へIPsec VPN通信する場合

FJcloud-OのIPsec VPNがレスポンダとなるように接続先環境を設定してください。

-

FJcloud-O環境からお客様環境へIPsec VPN通信する場合

お客様が準備した機器やアプリケーションの前に設置したファイアーウォールに対して、VPNサービスの作成時に指定した仮想ルータのポート(ポート※1)のグローバルIPアドレスからの通信(udp 500 および udp 4500)と、外部ネットワークとの接続に使用しているポート(ポート※2)のグローバルIPアドレスからの通信(udp 4500)を許可してください。

ただし、前提として、お客様が準備した機器やアプリケーションにおいて、送信元IPが変更されても IKE SAおよび IPsec SAが確立できる必要があります。

-

-

IPsec SAは IKEポリシーのライフタイム満了によるISAKMP SAの再確立により切断されることがあるため、IKEポリシーのライフタイムは、IPsecポリシーのライフタイムより大きな値を設定してください。