ファイアーウォールルールの作成

ファイアーウォールルールを作成します。

注意: 実際の導入に際しては、所属する組織等のセキュリティポリシーに必ず従い、ルールの作成を行ってください。

参考: ファイアーウォール数、ルール数、ポリシー数に関する制限は、

IaaS 機能説明書

の 「付録 制限値」 ページ内にある 「ネットワークに関する制限値」-「表 8 : ネットワークに関する制限値一覧」 を参照してください。

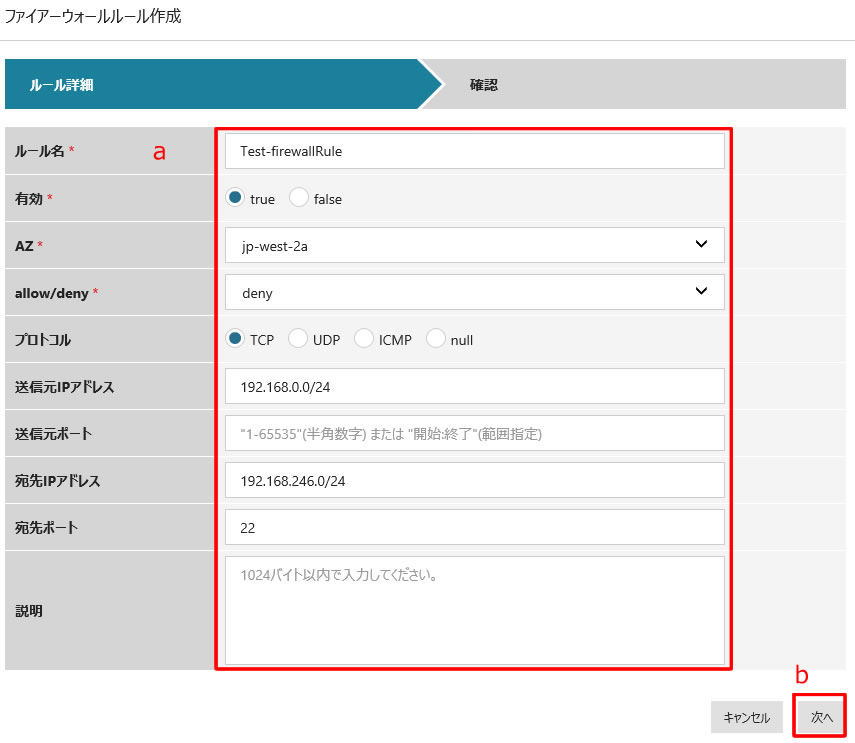

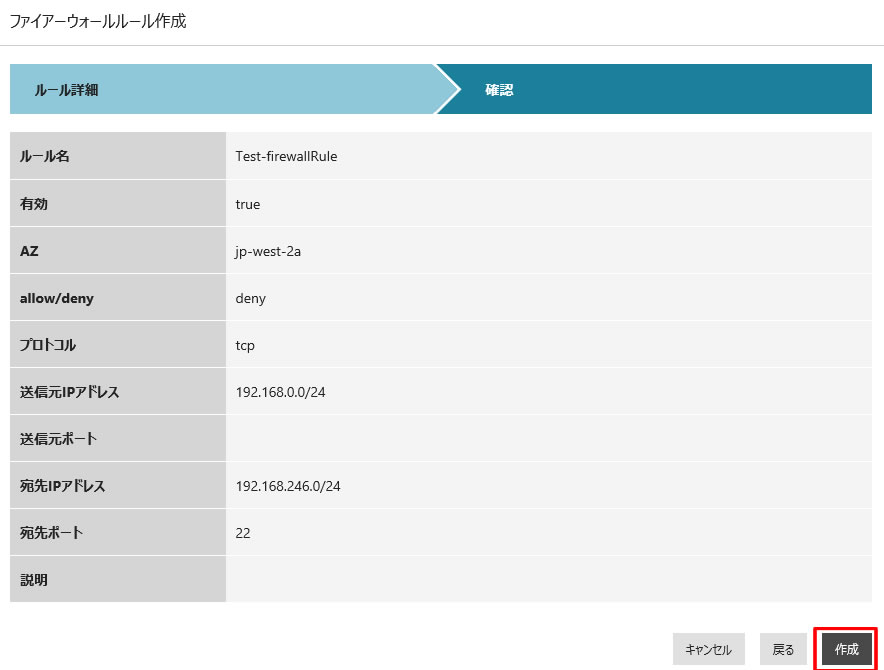

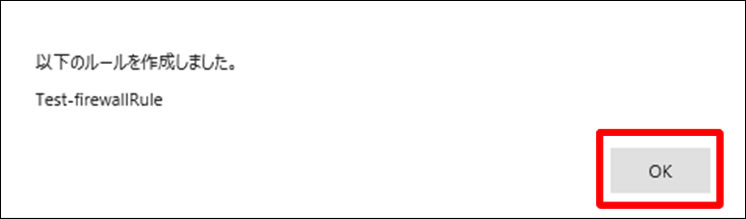

以下の手順で作成します。

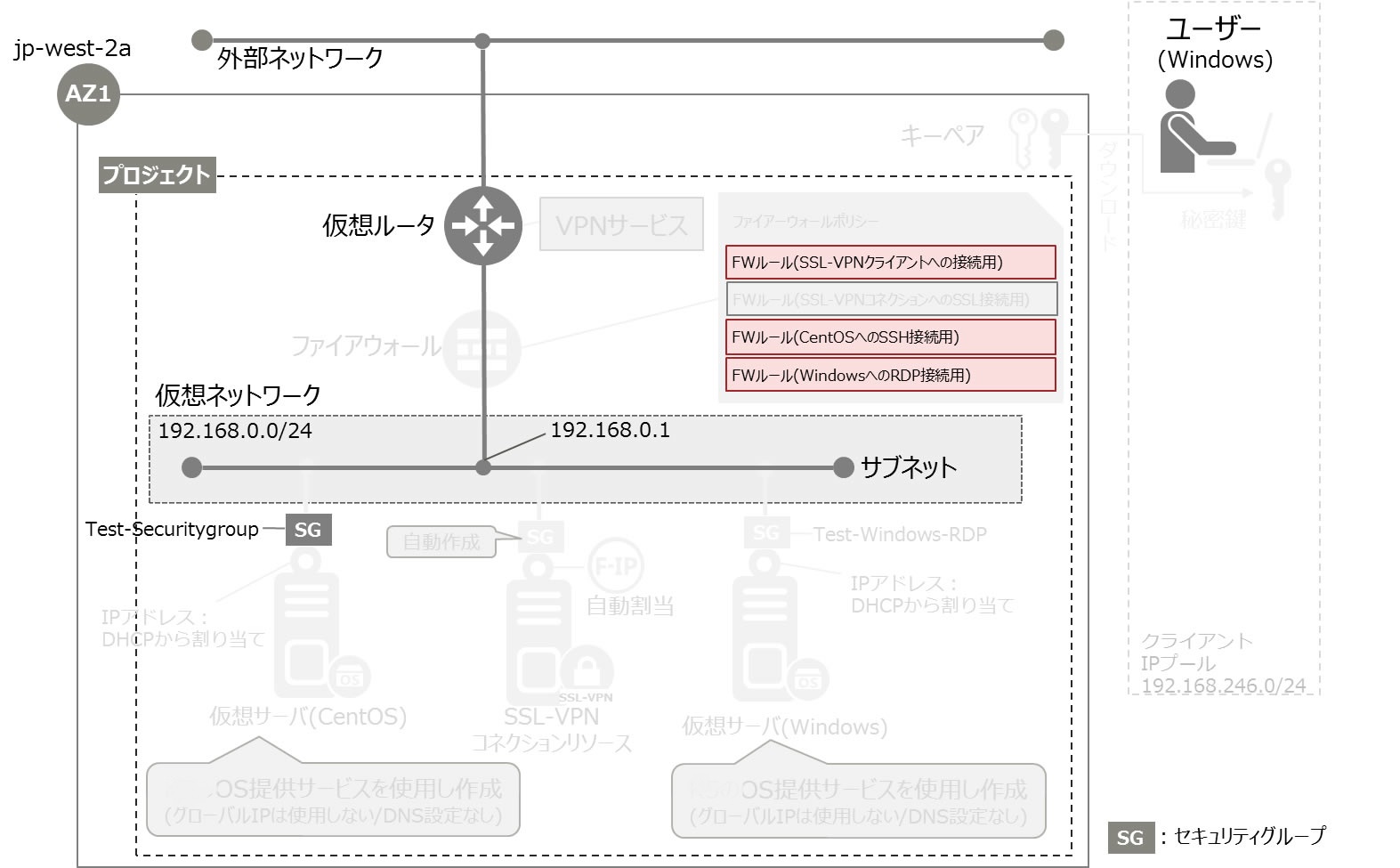

参考: OpenVPN接続のためのファイアーウォールルール設定例

本ガイドではOpenVPN接続を行うために、SSH(22)とSSL(443)を許可するルールを作成します。

- SSL(443)を許可するルール(SSL-VPN接続のために必要) 注意: ファイアーウォール

- SSL-VPNコネクション作成前にファイアーウォールを作成済の場合

SSL-VPNコネクションへのアクセスを許可するファイアーウォールルール(443/TCP または1194/UDP)が自動的に追加されます(「送信元IPアドレス」は「省略」と設定され、すべてのIPアドレスからの通信が許可されます)

SSL-VPN接続用のファイアーウォールルール名の例:ssl-vpn-connection-343ed159-7248-433d-92dc-ad1ab2bf964c

参考: 必要に応じて「送信元IPアドレス」を指定してください。 - SSL-VPNコネクション作成後にファイアーウォールを作成する場合

SSL-VPN接続のために、以下のルールを手動で追加してください。

表 2. 送信元IPアドレス 送信元ポート番号 宛先IPアドレス 宛先ポート番号 プロトコル SSL-VPNクライアントのIPアドレス 省略 SSL-VPN コネクションリソースのIPアドレス(SSL-VPNコネクションリソースの「internal_gateway」の値) 443または1194(本ガイドでは「443」を設定) *1 tcpまたはudp(本ガイドでは「tcp」を設定) *1 *1: 使用するプロトコル種別に合わせて、以下のように設定する必要があります。

表 3. SSL-VPN接続のプロトコル種別 ファイアーウォールの宛先ポート番号 ファイアーウォールのプロトコル tcp 443 tcp udp 1194 udp

- SSL-VPNコネクション作成前にファイアーウォールを作成済の場合

- SSL-VPNコネクション通過後の通信のために必要なルール

- SSHで接続する場合

仮想サーバOSとしてCentOS等を導入しSSH接続する場合、以下のルールを作成してください。

表 4. No 項目 説明 本ガイドでの設定値 1 ルール名 任意の名称を255バイト以内で入力します。 SSL-VPN-tcp22 2 有効 「true/false」を選択します。 true 3 AZ リソースを作成するアベイラビリティゾーンを選択します。 参考: リージョンごとのAZ名(例)- 西日本2のAZ1:jp-west-2a

- 西日本2のAZ2:jp-west-2b

jp-west-2a 4 allow/deny 許可ルール (allow) を作成するのか、拒否ルール (deny) を作成するのか選択します。 allow 5 プロトコル 「TCP/UDP/ICMP/null」を選択します。 tcp 6 送信元IPアドレス 使用可能なIPv4アドレス (CIDR指定可) を入力します。 SSL-VPN接続で設定したクライアントIPプールを入力します。 192.168.246.0/24 7 送信元ポート 1以上65535以下の半角数字、または「開始ポート番号:終了ポート番号」 (範囲指定) で入力します。 1:65535 8 宛先IPアドレス 使用可能なIPv4アドレス (CIDR指定可) を入力します。 サブネットの仮想ネットワークアドレスを入力します。 192.168.0.0/24 9 宛先ポート 1以上65535以下の半角数字、または「開始ポート番号:終了ポート番号」 (範囲指定) で入力します。 22 10 説明 1024バイト以内で入力します。(任意) - - Windowsリモートデスクトップで接続する場合

仮想サーバOSとしてWindows Serverを導入してリモートデスクトップ接続を使用する場合、以下のルールを作成してください。

表 5. No 項目 説明 本ガイドでの設定値 1 ルール名 任意の名称を255バイト以内で入力します。 Windows-RDP-3389 2 有効 「true/false」を選択します。 true 3 AZ リソースを作成するアベイラビリティゾーンを選択します。 参考: リージョンごとのAZ名(例)- 西日本2のAZ1:jp-west-2a

- 西日本2のAZ2:jp-west-2b

jp-west-2a 4 allow/deny 許可ルール (allow) を作成するのか、拒否ルール (deny) を作成するのか選択します。 allow 5 プロトコル 「TCP/UDP/ICMP/null」を選択します。 tcp 6 送信元IPアドレス 使用可能なIPv4アドレス (CIDR指定可) を入力します。 SSL-VPN接続で設定したクライアントIPプールを入力します。 192.168.246.0/24 7 送信元ポート 1以上65535以下の半角数字、または「開始ポート番号:終了ポート番号」 (範囲指定) で入力します。 1:65535 8 宛先IPアドレス 使用可能なIPv4アドレス (CIDR指定可) を入力します。 仮想サーバのIPアドレスを入力します。 192.168.0.0/24 9 宛先ポート 1以上65535以下の半角数字、または「開始ポート番号:終了ポート番号」 (範囲指定) で入力します。 3389 10 説明 1024バイト以内で入力します。(任意) -

- SSHで接続する場合

参考:

その他、DNSを利用する場合やLinux系の仮想OSでyumリポジトリなどを利用する場合は、 tcp(53)、tcp(80)、tcp(443)、UDP(53)などの通信を許可するルールを適宜設定してください。

詳細は、 IaaS ポータルユーザーズガイド の 「18.3 ファイアーウォールの作成手順」 を参照してください。