ファイアーウォールサービス

対象リージョン:東日本第3/西日本第3

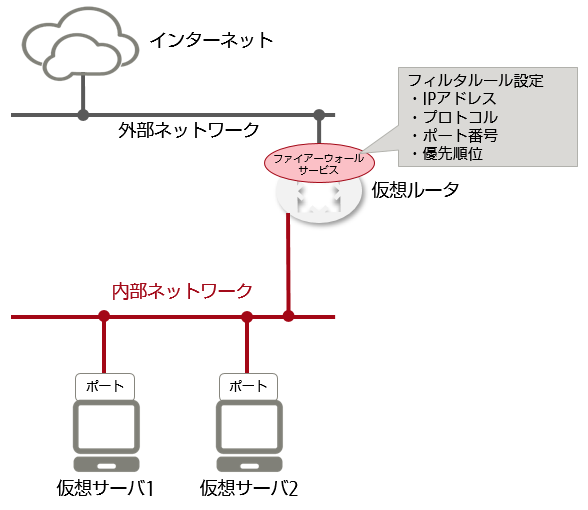

仮想サーバにパケットフィルタを設定するセキュリティグループに対し、ファイアーウォールサービスは仮想ルータにパケットフィルタを設定します。

下図のように、外部ネットワークと接続した仮想ルータに設定します。

ファイアーウォールサービスは、以下の手順でフィルタリング情報を構成し、設定します。ファイアーウォールを仮想ルータに関連付けることで、設定したフィルタリングが行われるようになります。

- ファイアーウォールルールの作成

- ファイアーウォールポリシーを作成し、ルール群を登録

- ポリシーを指定してファイアーウォールを作成し、仮想ルータに関連付け

注:

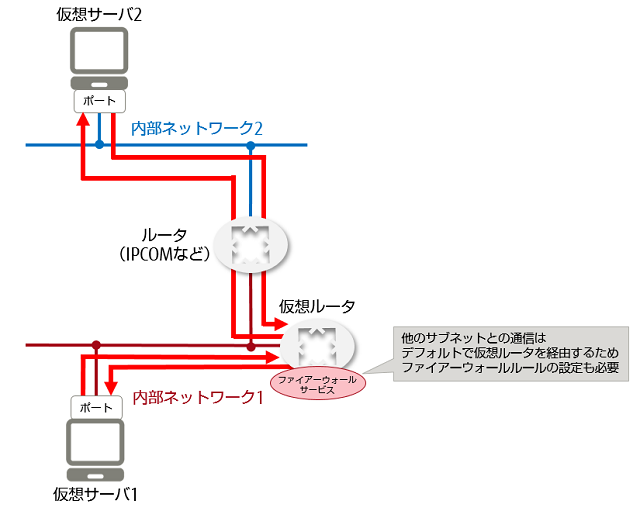

- ファイアーウォールルールが設定された仮想ルータ配下では、異なるサブネットへの通信に対してもファイアーウォールルールが適用されます。(ファイアーウォールサービスの利用イメージ(異なるサブネット間で通信する場合)参照)

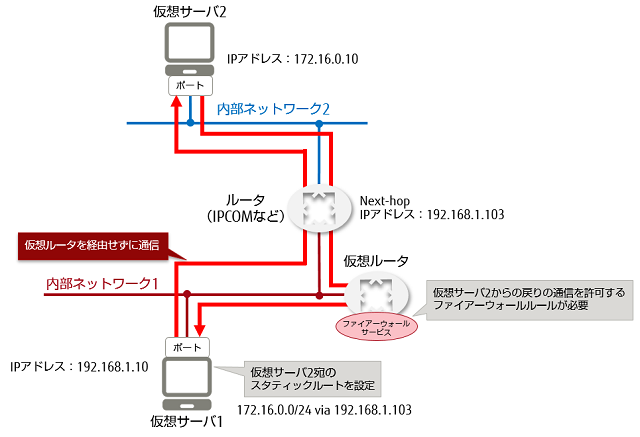

- 異なるサブネットへの通信に対して、サブネットにホストルートを設定、または仮想サーバにスタティックルートを設定した場合、ファイアーウォールルールは適用されません。戻りの通信にもファイアーウォールルールが適用されるため、異なるサブネットから送信される戻りのパケットの通信を許可するファイアーウォールルールを設定してください。(ファイアーウォールサービスの利用イメージ(スタティックルートを設定した異なるサブネット間で通信する場合)

- ファイアーウォールサービスを利用した通信がタイムアウトした場合、コネクションが残っていても通信が遮断されます。タイムアウトによる通信遮断を回避する場合は、KeepAliveを300秒未満、可能であれば60秒未満に設定してください。

基盤メンテナンス(ホストのバージョンアップなど)のタイミングで、確立済みの TCPコネクションで無通信状態が長く続くと、通信が遮断されるおそれがあります。詳細は以下を参照してください。

表 1. 基盤メンテナンス時に影響を回避するKeepAlive設定値 KeepAlive設定値 60秒未満 60秒以上300秒未満 300秒以上 推奨レベル lbaas利用者推奨 lbaas非利用者推奨 非推奨(設定する場合はリスク受容可能な環境を推奨) リスク なし 限定的(lbaas利用者だけに通信遮断のおそれあり) 通信断のおそれあり(設定時間が長いほど通信遮断のリスクが増大) セキュリティグループ機能利用時においても同上の設定を推奨します。(セキュリティグループ機能の「セキュリティグループ設定項目一覧」の表参照)

仮想ルータに関連付けられたファイアーウォールは、サブネット(図の内部ネットワーク1)に含まれていないアドレスからのすべての通信をフィルタリングします。

内部ネットワーク2に所属する仮想サーバ2と通信するためには、仮想サーバ1と仮想サーバ2の間の通信を許可するファイアーウォールルールの設定が必要です。

仮想サーバ上にスタティックルートを設定し、仮想ルータを経由しないで通信した場合、仮想サーバ1から仮想サーバ2への通信がファイアーウォールを通過しません。戻りのルールも自動的に生成されないため、仮想サーバ2から仮想サーバ1への通信を許可するファイアーウォールルールの設定が必要です。

ファイアーウォールルールの作成/変更

以下の項目を指定して、ファイアーウォールルールを作成または変更します。レスポンスパケット用の許可ルールを設定する必要はありません。

| 項目 | 説明 | 必須 |

|---|---|---|

| ルール名 | ルールの名称 | |

| 説明 | 説明文 | |

| ルールの有効/無効 | 「有効(True)」または「無効(False)」 | |

| プロトコル |

以下のどれかのプロトコル

|

|

| IPバージョン | IPv4 | |

| 送信元IPアドレス | 送信元のIPアドレス(CIDR形式での指定可能) | |

| 送信元ポート番号 | 対象通信の送信元ポート番号(a:bの形式で範囲指定可能) | |

| 宛先IPアドレス | 通信の宛先IPアドレス(CIDR形式での指定可能) | |

| 宛先ポート番号 | 対象通信の宛先ポート番号(a:bの形式で範囲指定可能) | |

| アクション | 「許可(Allow)」または「禁止(Deny)」 |

-

ファイアーウォールと仮想ルータのNAT機能を組み合わせて使用する場合、IPアドレスにはグローバルIPアドレスに対応するプライベートIPアドレスを指定してください。

ファイアーウォールは、以下のタイミングで適用されます。

- 内部ネットワークからインターネットへの通信の場合、SNATの実行前

- インターネットから内部ネットワークへの通信の場合、DNATの実行後

- 「tcp」プロトコルの通信時に通信先ポートが閉鎖されていると、ファイアーウォールに設定した許可ルールに関係なく通信先サーバからの応答が遮断されます。その結果、コネクションのタイムアウトが発生してしまうため、通信を許可する「tcp」プロトコルの通信先ポートを開放する必要があります。

- IPCOMの冗長化を利用した通信には、双方向の通信を許可するファイアーウォールルールが必要です。

ファイアーウォールポリシーの作成/変更

複数のファイアーウォールルールのリストを、ファイアーウォールポリシーとして定義します。優先順位に従いリスト内のルールが順次検証され、通信の可否を制御します。複数のファイアーウォールポリシーに同一のファイアーウォールルールは設定できません。

ポリシー内で自動的に「DENY ALL」ルールが最後尾に追加されます。これにより、許可ルールの定義されないトラフィックはデフォルトで遮断されます(ホワイトリスト方式)。この自動的に追加される「DENY ALL」ルールは暗黙ルールとなっており、ポリシーに表示されません。

以下の項目を指定して、ファイアーウォールポリシーを作成または変更します。

| 項目 | 説明 | 必須 |

|---|---|---|

| ポリシー名 | ポリシーの名称 | |

| 説明 | 説明文 | |

| ファイアーウォールルールリスト | 作成済みのファイアーウォールルール(リスト形式)

リストの上から順にルールが検証されます。 |

ファイアーウォールルールの追加・削除を伴う順序変更の場合は、ファイアーウォールポリシーの更新(Update firewall policy)で実施できます。

ファイアーウォールの作成/変更

ルールを登録したファイアーウォールポリシーを指定して、仮想ルータにファイアーウォールを作成または変更します。

- 1つの仮想ルータに設定できるファイアーウォールは1つだけです。

- 1つのファイアーウォールに設定できるファイアーウォールポリシーは1つだけです。

| 項目 | 説明 | 必須 |

|---|---|---|

| ファイアーウォール名 | ファイアーウォールの名称 | |

| 説明 | 説明文 | |

| ファイアーウォールポリシーID | 作成済みのファイアーウォールポリシーID | |

| 仮想ルータID |

ファイアーウォールポリシーを適用する仮想ルータID 省略した場合は、プロジェクト内すべての仮想ルータに適用されます。 |

|

| 管理状態 |

リソースの管理状態 true を指定します(「up(true)」と表示されます)。 ヒント: true 以外は指定できません。ダブルクォーテーションで囲わずに、半角英小文字で true だけを指定してください。

|

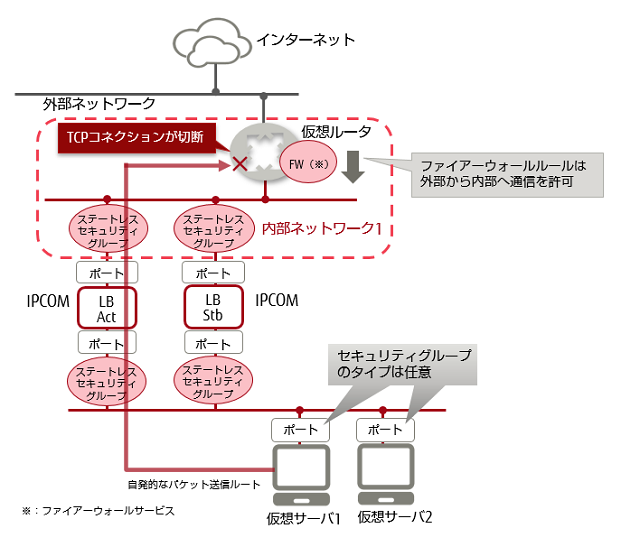

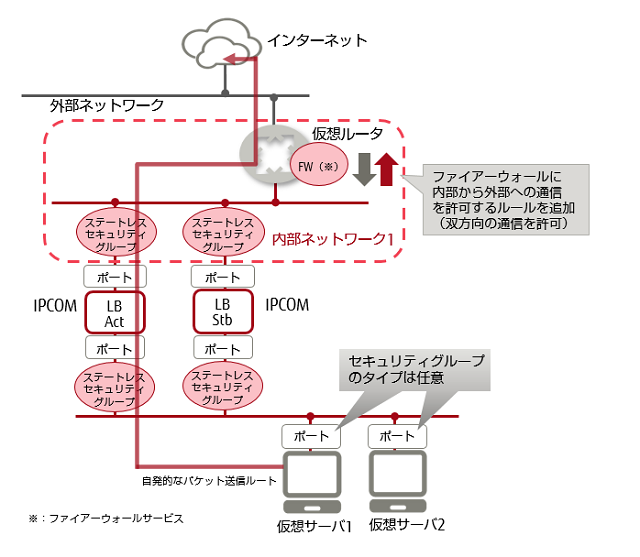

ファイアーウォールサービスとステートレス・セキュリティグループの組み合わせ

以下の両方の条件を満たす場合、TCPコネクションが切断されることがあります。

- 仮想ルータのファイアーウォールサービスとステートレス・セキュリティグループを組み合わせる(下図の赤枠を参照)

- 仮想ルータでファイアーウォールルールを「外部ネットワークから内部ネットワーク」に定義しているにもかかわらず、「内部ネットワークから外部ネットワーク」に自発的な(応答ではない)通信を行っている

例)負荷分散先の仮想サーバからインターネット宛にファイアーウォールルールと逆方向の自発的なパケットを送信(下図を参照)

対処方法として、以下のどれかの設定を推奨します。

- ファイアーウォールに逆方向ルールを追加

逆方向の自発的な通信ができるように、ファイアーウォールに逆方向ルールを追加し、双方向通信を許可します。

IPCOMを冗長構成で使用している場合の設定は、ファイアーウォールルールの作成/変更で推奨しています。

詳細については、「IPCOM VE2mスタートガイド(東日本第3/西日本第3リージョン向け)」を参照してください。

図: ファイアーウォールへの逆方向ルール追加イメージ

- クライアント側のタイムアウト値を調整

TCPコネクションが切断されても短時間でリトライするよう、クライアント側のタイムアウト値を調整します。

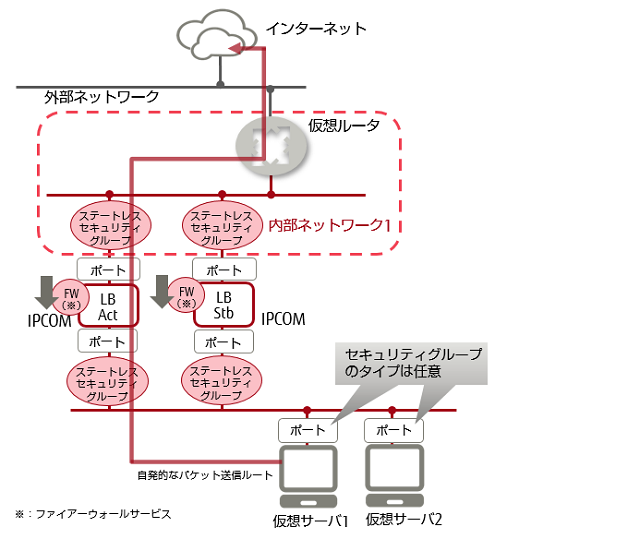

- 仮想アプライアンスのファイアーウォールサービスを使用

仮想ルータのファイアーウォールサービスを使用せず、IPCOMなどの仮想アプライアンスのファイアーウォールサービスを使用します。

図: IPCOMのファイアーウォールサービスの使用イメージ

- セキュリティグループのStatefulに「True」を設定

性能などの観点から、ステートフル・セキュリティグループが利用可能であれば、セキュリティグループのStatefulに「True」を設定します。