ファイアーウォールサービスおよびセキュリティグループ機能との関係

対象リージョン:東日本第3/西日本第3

仮想ルータ上のファイアーウォールが有効になっている場合、仮想サーバへのログインに利用するSSH通信などは、ファイアーウォールサービスで明示的に許可する必要があります。

ヒント: 「例2:サービス用とメンテナンス用でネットワークを同一にする構成」の場合は、ファイアーウォールとセキュリティグループに、両方のネットワークの通信を許可するルールを設定します。

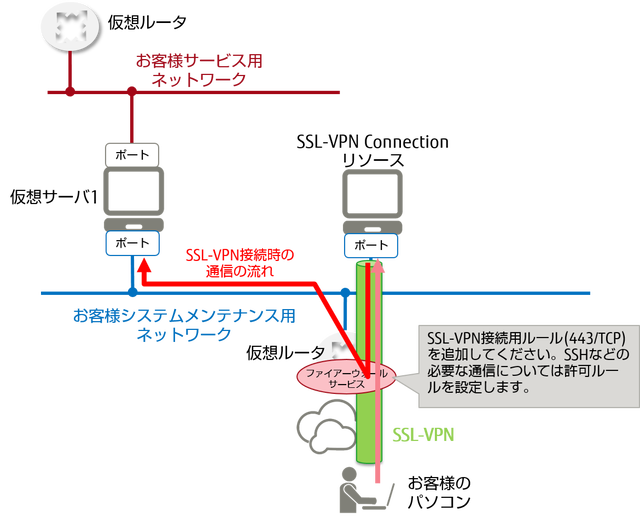

ファイアーウォールサービス、およびセキュリティグループ機能を使用したイメージは以下のとおりです。

SSL-VPN接続のためのファイアーウォールルール

SSL-VPN Connectionリソース作成前にファイアーウォールサービスが作成されている場合は、SSL-VPN Connectionリソース作成時に、「送信元IPアドレス」値が「省略」となるファイアーウォールルール(443/TCP)を追加してください。

SSL-VPN Connectionリソース作成後に、ファイアーウォールサービスを作成する場合は、本ルールを追加してください。

| 送信元IPアドレス | 送信元ポート番号 | 宛先IPアドレス | 宛先ポート番号 | プロトコル |

|---|---|---|---|---|

| お客様のパソコンのIPアドレス (SSL-VPNクライアント) | 省略 | SSL-VPN ConnectionリソースのIPアドレス ※1 |

SSL-VPN接続ポート番号 ※2 |

SSL-VPN接続プロトコル ※2 |

※1: 192.168.90.5/32を指定してください。

※2: SSL-VPN Connectionに設定したプロトコル種別に合わせて設定されます。手動で設定する場合は、プロトコル種別に合わせて設定してください。例えばプロトコル種別が「tcp」の場合は、以下を指定します。

- 宛先ポート番号: 443

- プロトコル: tcp

ヒント: ファイアーウォールルールを変更したい場合は、SSL-VPN Connectionリソース作成後に変更できます。

SSL-VPN Connection通過後の通信のためのファイアーウォールルール

SSL-VPN Connection通過後の通信のため、明示的に許可するルールを追加してください。

| 送信元IPアドレス | 送信元ポート番号 | 宛先IPアドレス | 宛先ポート番号 | プロトコル |

|---|---|---|---|---|

| SSL-VPNのクライアントアドレスプールCIDR ※3 | 省略 | 仮想サーバ (接続先のサーバ)のIPアドレス |

SSL-VPN Connection 通過後の通信ポート番号 ※4 |

SSL-VPN Connection通過後の通信プロトコル ※4 |

※3: SSL-VPN ConnectionリソースのSSL-VPNクライアントが使用する仮想ネットワークCIDR(client_address_pool_cidr)です。詳細はAPIリファレンス「Create SSL VPN V3 Connection」を参照してください。

※4: 例えば仮想サーバにSSH接続をする場合は、以下を指定します。

- 宛先ポート番号: 22

- プロトコル: tcp