SSL-VPN接続(SSL-VPN V3 Connection)

対象リージョン:東日本第3/西日本第3

システム上に構築した仮想環境へセキュアーに接続し、仮想サーバにログインして管理操作をするために、SSL-VPN接続機能を提供します。

重要事項

SSL-VPN V2 Connection は 2024年12月16日で提供を終了しました。すみやかに SSL-VPN V3 Connection への切替を実施してください。切替手順については SSL-VPNサービス 切替ガイドを参照してください。

SSL-VPN接続環境の構築手順はSSL-VPN接続を利用した仮想サーバOSへの接続 [東日本第3/西日本第3]を参照してください。

SSL-VPNのクライアントアドレスプールには、以下のネットワークアドレスは指定しないでください。以下のネットワークアドレスを指定した場合、通信できなくなることが想定されます。

- 使用しているネットワークアドレス

- クライアントPCが接続しているローカルネットワークアドレス

通信ができなくなった場合は、ヘルプデスクまで連絡してください。

セッション数の拡張

SSL-VPN接続のセッション数の上限を拡張できます。

| flavor名 | コネクション上限値 | 説明 |

|---|---|---|

| small | 1コネクション当たり20セッション | デフォルトの上限 |

| normal | 1コネクション当たり255セッション | 拡張した場合の上限 |

アクセスログの参照

SSL-VPN接続のアクセスログを参照できます。

- ログは直近15日間のうち、最新の1000件までを表示します。

-

以下の情報がログに表示されます。

- クライアントのIPアドレス

- クライアントに割り当てられるネットワークプールのIPアドレス

- ネットワークプールのゲートウェイIPアドレス

- ユーザー名

- ログ詳細(正常ログと異常ログ)

ログ詳細についてはOpenVPNクライアントからの接続・切断(Windows編)を参照してください。

注意事項

サブネット関連

- 1つの仮想ルータにつき、作成できるVPNサービスは1つ(IPsec VPN、またはSSL-VPN)だけです。複数のサブネットにSSL-VPN接続をする場合は、仮想ルータ、SSL-VPN機能(VPNサービス、SSL-VPN Connection)をサブネットごとに作成してください。

- SSL-VPNで接続するサブネットアドレスと、クライアントPCのサブネットアドレスは重複しないようにしてください。

- SSL-VPNで接続するサブネットには、ゲートウェイアドレスを設定してください。なお、設定したゲートウェイアドレスは、SSL-VPNを使用している間は削除しないでください。

-

SSL-VPNで接続するサブネットも含め、仮想サーバに複数のサブネットを接続する場合は、仮想サーバには適切なルートを設定してください。

- デフォルトゲートウェイの設定は、仮想サーバのOS上で、適切なサブネットのゲートウェイを設定してください。

- SSL-VPNのクライアントアドレスプールに設定するサブネットへのルート設定は、お客様システムメンテナンス用ネットワークのサブネットに指定したゲートウェイを経由するように、サブネットのホストルートで設定してください。

-

SSL-VPN Connectionリソースを接続する仮想ルータには、以下のサブネットを接続しないでください。

- 192.168.80.0/25

- 192.168.90.0/25

- SSL-VPN接続後、クライアントからSSL-VPNで接続するサブネットアドレスにだけアクセスできます。

SSL-VPNの仕様と作成関連

- 1つのVPNサービスに対して1つのSSL-VPN Connectionリソースしか作成できません。

- SSL-VPN Connection通過後の通信に関しては、ファイアーウォールサービスで明示的に許可する必要があります。

- SSL-VPN機能は、HEATテンプレートなどのスタック機能の定義をサポートしません。

- SSL-VPN接続の作成時、仮想ルータへ自動的に追加された静的ルート設定(Nexthop:192.168.80.4、Destination:クライアントアドレスプール)を削除しないでください。

SSL-VPNの接続と運用関連

-

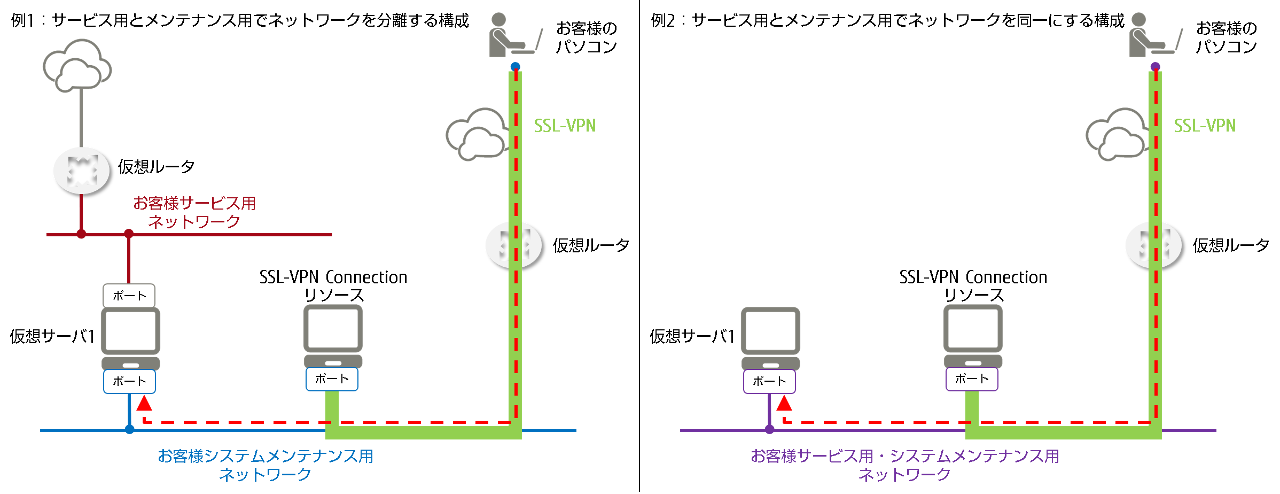

SSL-VPNで接続するには、お客様システムメンテナンス用ネットワークに、SSL-VPN Connectionリソースを追加設定します。

-

SSL-VPN Connectionリソースに接続するには、クライアントPCにSSL-VPN用のクライアントソフトをインストールし、SSL-VPN接続のための設定をする必要があります。

- SSL-VPN接続には、プロジェクト直下とプロジェクトに所属しているグループのユーザーの証明書を使用してください。

- SSL-VPN接続中は、すべての通信がSSL-VPN経由になりますが、クライアント端末の設定状態によっては、DNS通信がSSL-VPNを経由しない場合があります。

その場合は、クライアント端末で物理インターフェースに設定しているDNS設定を削除してください。

- 1つの仮想ルータにおける同時に利用できないネットワークサービスについては、同時に利用できないネットワークサービスを参照してください。

- プロジェクト直下とプロジェクトに所属しているグループへのユーザーの追加、またはプロジェクト直下とプロジェクトに所属しているグループからのユーザーの削除を実施する場合、情報が反映されるまでに最大1時間程度かかります。

- SSL-VPN V3 Connectionでは Windows端末におけるSSL-VPNクライアント(OpenVPNクライアント)の接続手順を例示していますが、以下に例示する Linux OS端末におけるSSL-VPN接続についても QA/トラブルなどをサポートしています。

弊社で動作確認できている Linuxディストリビューション:Fedora/Ubuntu/Debian

※)問い合わせ内容によっては、調査できない場合があります。

多要素認証(MFA)

- 時間ベースのワンタイムパスワード(TOTP:Timebase-One-TimePassword)を使用した多要素認証をサポートしています。

- 時間情報をもとにワンタイムパスワードが発行されるため、事前にワンタイムパスワードを発行する端末の時刻設定が正しいことを確認してください。

- 多要素認証はSSL-VPN Connection単位で設定されます。 ユーザーごとに多要素認証の有効・無効を設定することはできません。

-

ワンタイムパスワードを発行するために、ユーザごとにシークレットシードを生成してください。

- シークレットシードは生成後、APIなどを用いて参照することはできません。そのためシークレットシードは紛失・漏洩しないよう注意してください。

- シークレットシードを忘れた場合は APIを用いてシークレットシードを削除し、再度シークレットシードを生成してください。

- ユーザーをプロジェクトから除外した場合、該当ユーザーのシークレットシードは無効化される場合があります。再度ユーザーをプロジェクトに所属させた場合は、シークレットシードを再生成してください。

- 公開キー:鍵長2048ビットのRSA

- 署名アルゴリズム:RSA付きSHA256

- ハッシュ関数:SHA256