IPsec VPN機能

対象リージョン:東日本第3/西日本第3

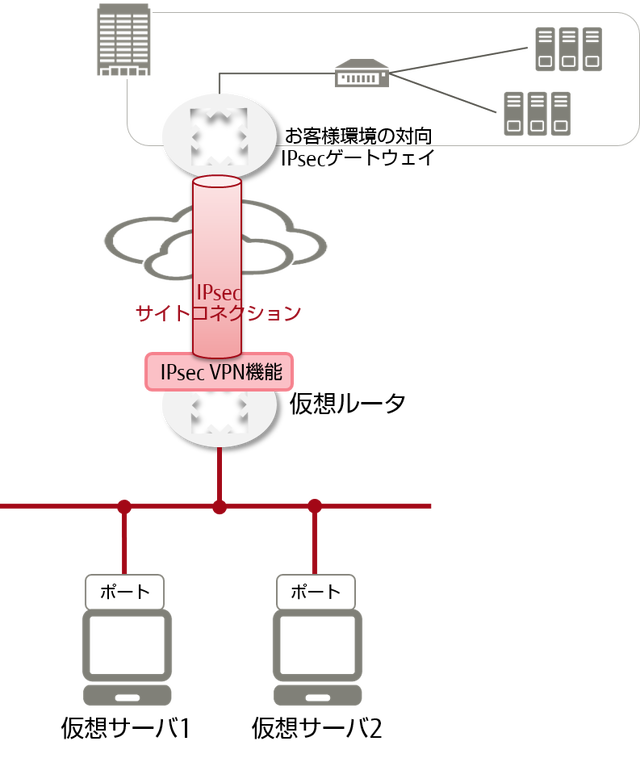

オンプレミス環境との接続、またはリージョン間のシステム接続のために、IPsec VPNゲートウェイ機能を提供します。

仮想ルータにIPsec VPN機能を追加設定すると、対向のIPsec VPNゲートウェイと接続できるようになります。

IPsec VPN機能は、VPNサービスとIPsecサイトコネクションによって構成されます。

ヒント:

IPsecサイトコネクションは、対向IPSecゲートウェイとの接続に使用します。IPsecサイトコネクションの機能には以下があります。

- 作成:vpn service/ike policy/ipsec policy等のパラメータを指定し、IPSec site connectionを作成します。

- 更新:psk/admin_state_up/dpd/peer情報等のパラメータを指定し、IPSec site connectionを更新します。

- 再作成:vpn service/ike policy/ipsec policy等のパラメータを指定し、IPSec site connectionを再作成します。

同一のvpn_serviceを使用して、同時に最大で20個のIPSec site connectionを作成できます。

- 削除:IPSec site connectionを指定し、削除します。

詳細については、APIリファレンスを参照してください。

注:

対向IPsecゲートウェイ関連

- 対向IPsecゲートウェイでは、リプレイチェック機能(アンチリプレイ機能)を無効にしてください。

- 対向IPsecゲートウェイのremote addressには、IPsecサイトコネクション作成時のレスポンスボディに含まれるipsec_endpoint_addressの値を設定してください。

- IPSec VPN機能の通信制限により、対向IPsecゲートウェイのMTUは1500以下、かつDF bit = 1(フラグメントを許可しない)を設定してください。

- 対向IPsecゲートウェイに直接接続されるサブネットで通信ができます。L3スイッチを介して接続されたサブネットを指定した場合、IPsecサイトコネクションのステータスが「ACTIVE」になりますが、通信はできません。

IPsecサイトコネクション関連

- 1つのIPsec VPNトンネルでIaaSの仮想ルータに直接接続される1つのサブネットと、対向IPsecゲートウェイに直接接続される1つのサブネット間の通信ができます。これら2つのサブネットアドレスは重複しないようにしてください。作成したIPsecサイトコネクションがこれら2つのサブネットアドレスと重複している場合、IPsecサイトコネクションを更新せず、このIPsecサイトコネクションを削除して、再作成してください。

- 1つの仮想ルータにつき、作成できるVPNサービスは1つ(IPsec VPN、またはSSL-VPN)だけです。複数のIPsec VPNトンネルを作成したい場合は、1つのVPNサービス上に複数のIPsecサイトコネクションを作成してください。

- 1つのVPNサービスに、複数のIPsecサイトコネクションを作成する場合、対向側の接続先ネットワーク peer_cidrsの値を重複しないようにしてください。万一 peer_cidrsを重複させてしまった場合は、IPsecサイトコネクションをすべて削除し、再作成してください。

- IPsecサイトコネクションの再作成や更新によって、ipsec_endpoint_addressの値が変わることがあります。それらの操作を実施した場合は、ipsec_endpoint_addressの値を確認してください。

- IPsecサイトコネクション通過後の通信に関しては、ファイアーウォールサービスで明示的に許可する必要があります。

その他

- 同一リージョンのIPsec VPN接続はサポートしていません。異なるドメインであっても、同一リージョンのIPsec VPN接続はサポートしていません。

- 1つの仮想ルータにおける同時に利用できないネットワークサービスについては、同時に利用できないネットワークサービスを参照してください。

- IPSec VPN機能は、HEATテンプレートなどのスタック機能の定義をサポートしません。

設定内容

| 項目 | サポートする方式 |

|---|---|

| 認証方式 | 事前共有鍵方式(128 文字以内のASCII文字列) |

| DPD Peer検出時のアクション | hold / restart |

| DPD検出間隔 | 10~3600秒(デフォルト値:30秒) |

| DPD検出タイムアウト | 120秒(固定値:120秒) |

サポートする暗号化関連設定項目

| 項目 | サポートする方式 |

|---|---|

| 認可アルゴリズム | sha1 / sha2 |

| 暗号化アルゴリズム | AES-128 / AES-192 / AES-256 |

| IKE version | V1 |

| ライフタイム | 120~946080000(秒) |

| PFS | group2 / group5 / group14 |

| 鍵交換モード | main |

| 鍵交換方式 | DH(固定・設定不可) |

| 暗号利用モード | HMAC(固定・設定不可) |

| 項目 | サポートする方式 |

|---|---|

| 認可アルゴリズム | sha1 / sha2 |

| カプセルモード | tunnel |

| 暗号化アルゴリズム | AES-128 / AES-192 / AES-256 |

| ライフタイム | 120~946080000(秒) |

| PFS | group2 / group5 / group14 |

| トランスフォームプロトコル | esp |

| 鍵交換方式 | DH(固定・設定不可) |

| 暗号利用モード | HMAC(固定・設定不可) |

| イニシエータモード | bi-directional / response-only |

仮想サーバがPath MTU Discovery機能を使用する場合

仮想サーバがPath MTU Discovery機能を使用する場合、以下のセキュリティグループルールとファイアーウォールルールが必要です。

| 方向 | 通信相手 | プロトコル | 種別 | コード |

|---|---|---|---|---|

| Ingress | 100.96.0.11 | ICMP | 3 | 4 |

| Ingress | 100.96.0.12 | ICMP | 3 | 4 |

| アクション | プロトコル | 送信元 IP アドレス |

|---|---|---|

| ALLOW | ICMP | 100.96.0.11 |

| ALLOW | ICMP | 100.96.0.12 |