セキュリティグループ機能

対象リージョン:東日本第1/第2、西日本第2

仮想サーバに接続されたポートに対してパケットフィルタリングを行うため、ルール設定をグルーピングして定義および設定することのできるセキュリティグループ機能を提供します。

セキュリティグループには複数のルールを設定できます。1つのポートに設定されたセキュリティグループのうち、どれか1つでもルールにマッチしたパケットは通信が許可され、それ以外の通信は遮断されます。(ホワイトリスト方式、OR条件)

セキュリティグループの作成

ポートには受信側の通信を遮断し、送信側の通信は許可するデフォルトセキュリティグループが設定されます。そこで、セキュリティグループを作成し、必要に応じて通信を許可するルールを設定します。

| 項目 | 説明 | 必須 |

|---|---|---|

| セキュリティグループ名 | セキュリティグループを識別するための名称 | |

| 説明 | 作成するセキュリティグループに関する説明文 |

デフォルトルール

セキュリティグループを作成した時点でのデフォルトルールを、以下に示します。

| 方向 | 通信相手 | プロトコル種別 | IPバージョン |

|---|---|---|---|

| アウトバウンド (Egress) | すべて | すべて | IPv4 |

| アウトバウンド (Egress) | すべて | すべて | IPv6 |

ルールの作成

パケットフィルタリングを行うルールは以下の項目で構成されます。複数のルールを1つのセキュリティグループに登録できます。

| 項目 | 説明 | 必須 |

|---|---|---|

| セキュリティグループID | ルールを登録するセキュリティグループのID | ◯ |

| 通信方向 | インバウンド (Ingress) またはアウトバウンド (Egress) | ◯ |

| IPバージョン | IPv4 | |

| 通信相手 |

インバウンドの場合は送信元、アウトバウンドの場合は送信先 以下のどちらかの形式で指定します。

注:

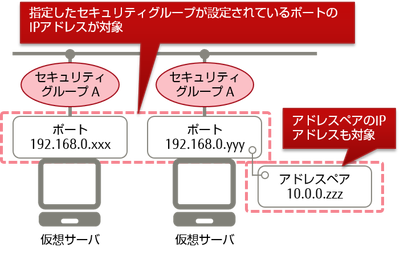

セキュリティグループを指定した場合 指定したセキュリティグループが設定されている、すべてのポートのIPアドレスが対象になります。 なお、それらのポートに「通信許可するアドレスペア」が存在する場合は、アドレスペアのIPアドレスも対象になります。

|

|

| プロトコル情報 |

IPプロトコル 以下のどれかを指定します。

|

◯ |

| 開始ポート番号 |

プロトコル情報に対応する開始ポート番号 単一のポートとしたい場合は、開始ポート番号と終了ポート番号に同一の値を指定します。 注: 開始ポート番号に0を指定するとすべてのポートが通信許可となるため、0は指定しないでください。

|

|

| 終了ポート番号 | プロトコル情報に対応する終了ポート番号 | |

| アベイラビリティゾーン名 |

ルールを作成するアベイラビリティゾーン名 省略した場合は、デフォルトのアベイラビリティゾーンに作成されます。 |

デフォルトセキュリティグループ

ポートを作成する際にセキュリティグループ設定を省略した場合は、プロジェクトに作成されるデフォルトのセキュリティグループが自動設定されます。

デフォルトセキュリティグループの初期ルール設定は、以下のとおりです。

| 方向 | 通信相手 | プロトコル種別 | IPバージョン |

|---|---|---|---|

| Egress | すべて | すべて | IPv4 |

| Ingress | 自セキュリティグループ | すべて | IPv4 |

- デフォルトセキュリティグループのセキュリティグループ名は「default」です。

- デフォルトセキュリティグループに対して、ルールを追加で設定できます。