4.FJcloud-ベアメタル環境の構築#

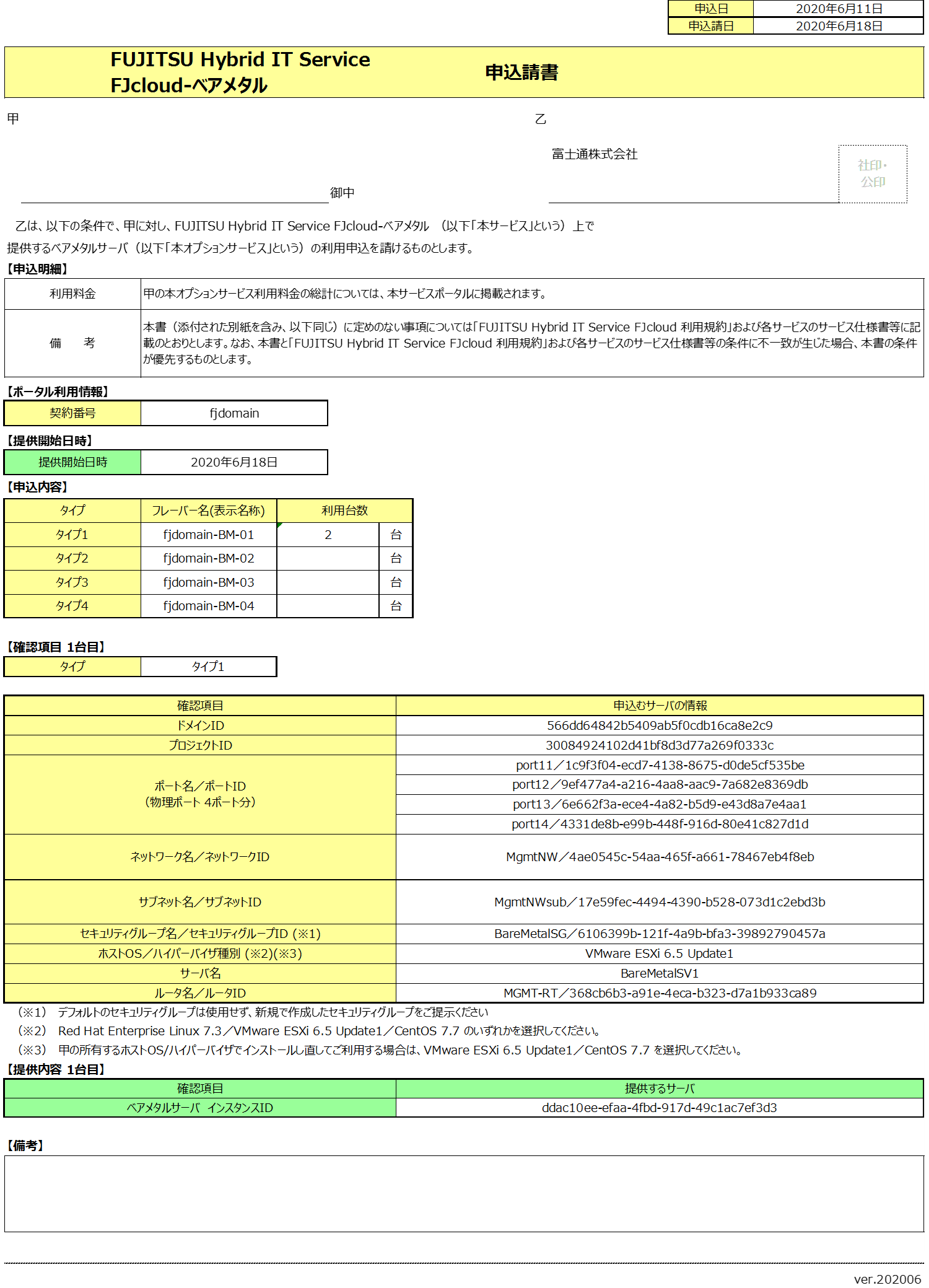

サービスの申込み完了後、弊社窓口から申込請書、CA証明書、クライアント証明書を送付します。申込請書記載事項を確認します。

-

申込書記載情報

- 提供開始日時

- ベアメタルサーバのインスタンスID

※後述の4-2章コンソール接続時に使用します。

-

SSL-VPN接続時に利用するクライアント証明書

※iRMCコンソールに接続する際のSSL-VPN接続(後述の5-1章参照)に使用します。- CA証明書: pfmca10.cer

- クライアント証明書ファイル: fjcloud+<発行日+通番>.p12

4-1. 環境構築作業#

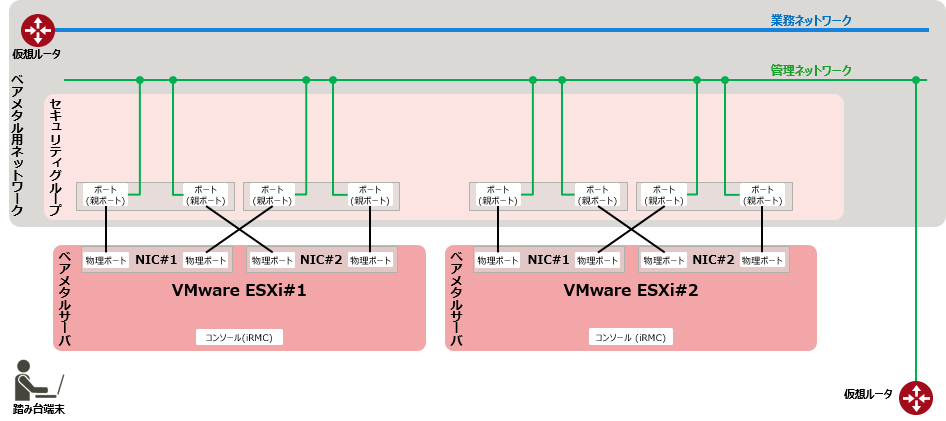

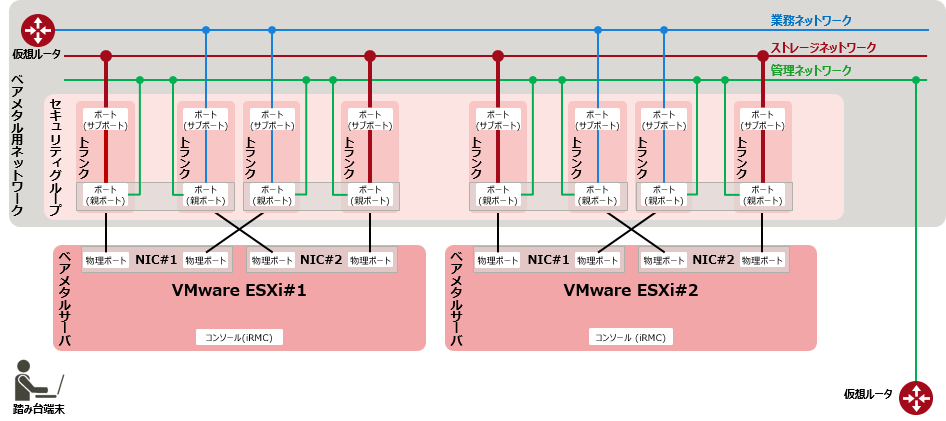

2章で準備したベアメタル用ネットワークのポートとベアメタルサーバの物理ポートを接続し、ベアメタル環境を構築する手順を説明します。なお、API操作については、既に操作経験がある方を対象に記載しておりますので、何かご不明な点があれば、初期構築ガイドAPI実行編およびAPIリファレンスなどをご確認ください。

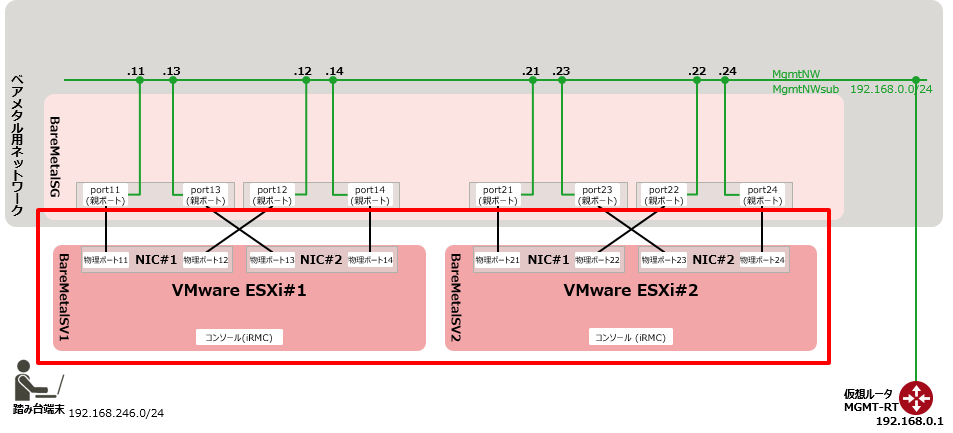

(1) MACアドレスの確認#

以下のAPIを用いて、各ポートのMACアドレスを取得します。

curl -k -s $NETWORK/v2.0/ports -X GET -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" | jq -c -r '.ports[]| [.name, .id, .mac_address, .fixed_ips[].ip_address]'

ポート名、MACアドレス、固定IPアドレスが実行結果に表示されます。MACアドレスは、弊社サービス担当が設定した情報がポート情報に関連付けられています。

以下の例では、MACアドレスの下2桁の箇所(同色箇所)が連番になっている箇所が、ベアメタルサーバの同一の物理ポート(NIC)に設定されています。

["port11","1c9f3f04-ecd7-4138-8675-d0de5cf535be","xx:xx:xx:xx:64:c0","192.168.0.11"]

["port12","9ef477a4-a216-4aa8-aac9-7a682e8369db","xx:xx:xx:xx:64:c1","192.168.0.12"]

["port13","6e662f3a-ece4-4a82-b5d9-e43d8a7e4aa1","xx:xx:xx:xx:65:14","192.168.0.13"]

["port14","4331de8b-e99b-448f-916d-80e41c827d1d","xx:xx:xx:xx:65:15","192.168.0.14"]

["port21","bc0d5e39-c886-4114-9ada-a92ac69db729","xx:xx:xx:xx:11:78","192.168.0.21"]

["port22","15ac5612-53b6-4578-80c1-95fe1f5eb1dc","xx:xx:xx:xx:11:79","192.168.0.22"]

["port23","7d254043-5415-4e1a-9e85-d2a13fe2bfe2","xx:xx:xx:xx:12:20","192.168.0.23"]

["port24","ce09adcd-b607-4d08-a3a8-7174540ecde2","xx:xx:xx:xx:12:21","192.168.0.24"]

この例では、ベアメタルサーバの物理側と仮想側のポートの関係は以下のようになっています。

| ベアメタルサーバ | 物理側ポート | 仮想側ポート |

|---|---|---|

| ベアメタルサーバ1台目 | NIC#1 | port11 / port12 |

| NIC#2 | port13 / port14 | |

| ベアメタルサーバ2台目 | NIC#1 | port21 / port22 |

| NIC#2 | port23 / port24 |

上記の確認結果より、仮想ポートと物理ポートの接続関係は以下のようになります。なお、申込み完了後の確認結果によっては、接続が変わる場合がありますので、お客様の環境に合わせてIPアドレスなどの割当てを管理しやすいように変更してください。

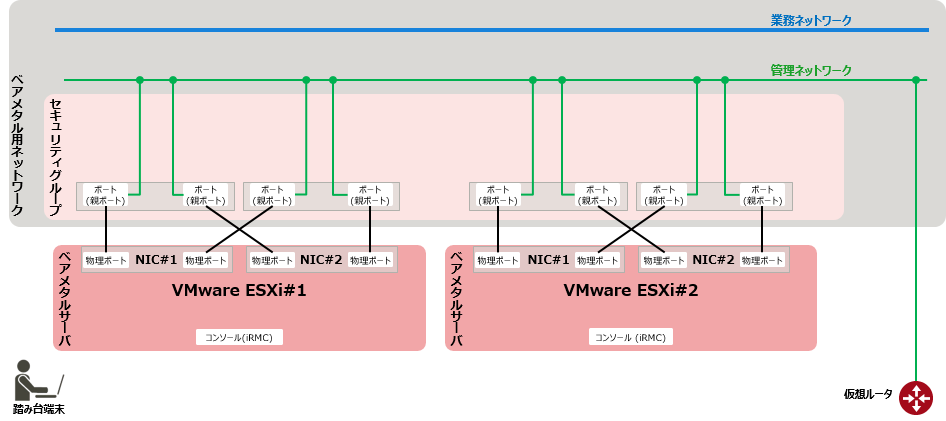

(2) ネットワークの作成(業務ネットワーク)#

業務用のネットワーク [青色] を作成します。

以下のAPIを用いて業務ネットワークのネットワークを作成します。

export NW_NAME=gyomuNW

curl -s -k $NETWORK/v2.0/networks -X POST -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d '{"network":{ "name": "'$NW_NAME'"}}' | jq .

(3)サブネットの作成(業務ネットワーク)#

以下のAPIを用いて業務ネットワークのサブネットを作成します。

export SUBNET=gyomuNWsub # サブネット名

export CIDR="192.168.1.0/24" # サブネットの CIDR

export GATEWAY_IP="192.168.1.1" # ゲートウェイIPアドレス

export ALLOCATION_POOLS_START="192.168.1.100" # 割当てプール(開始アドレス)

export ALLOCATION_POOLS_END="192.168.1.200" # 割当てプール(終了アドレス)

export NETWORK_ID=7e17eb8d-aa29-4353-a469-95bc7e95c2d4 # ネットワークID

curl -s -k $NETWORK/v2.0/subnets -X POST -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d '{"subnet": {"name": "'$SUBNET'", "network_id": "'$NETWORK_ID'", "cidr": "'$CIDR'","ip_version": 4, "gateway_ip": "'$GATEWAY_IP'", "allocation_pools": [{ "start": "'$ALLOCATION_POOLS_START'", "end": "'$ALLOCATION_POOLS_END'" }] }}' | jq .

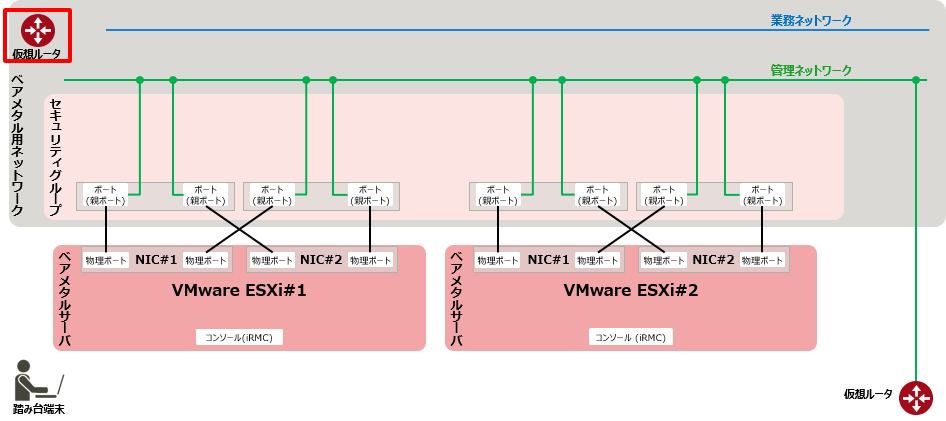

(4) 仮想ルータの作成(業務ネットワーク)#

業務ネットワークの仮想ルータを作成します。

以下のAPIを用いて業務ネットワークの仮想ルータを作成します。

export ROUTER=BareMetalRT # 仮想ルータ名(業務ネットワーク)

curl -s -k $NETWORK/v2.0/routers -X POST -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d '{"router" : {"name" : "'${ROUTER}'" ,"admin_state_up" : "true"}}' | jq .

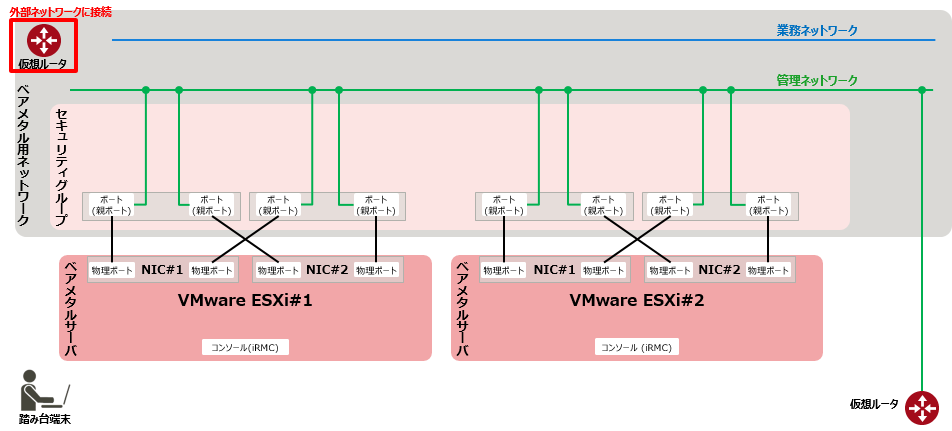

(5) 仮想ルータを外部ネットワークに割当て(業務ネットワーク)#

業務ネットワークの仮想ルータを外部ネットワークに割り当てます。

以下のAPIを用いて外部ネットワークのIDを取得します。

curl -s -k $NETWORK/v2.0/networks -X GET -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" | jq -c -r '.networks[]| [.name, .id, ."router:external"]'

外部ネットワーク名、ネットワークIDが実行結果に表示されます。

["fip-net","ab80a32e-d389-4037-981e-0ca26e63f375",true]

以下のAPIを用いて業務ネットワークの仮想ルータを外部ネットワークに割り当てます。

export ROUTER_ID=1cf3ed63-78ff-445a-9157-426996c30b89 # 仮想ルータID

export EXT_NW_ID=ab80a32e-d389-4037-981e-0ca26e63f375 # 外部ネットワークID

curl -k -s $NETWORK/v2.0/routers/${ROUTER_ID} -X PUT -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d '{"router" : {"external_gateway_info" : {"network_id": "'${EXT_NW_ID}'"}}}' | jq

(6) サブネットを仮想ルータに追加(業務ネットワーク)#

業務ネットワークのサブネットを内部インターフェースとして仮想ルータに追加します。

以下のAPIを用いて業務ネットワークの内部インターフェースを作成します。

export ROUTER_ID=1cf3ed63-78ff-445a-9157-426996c30b89 # 仮想ルータID

export SUBNET_ID=d7a1e39a-0dc1-4b58-b694-e9bd26f7976a # サブネットID

curl -k -s $NETWORK/v2.0/routers/${ROUTER_ID}/add_router_interface -X PUT -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d ' { "subnet_id": "'${SUBNET_ID}'"}' | jq .

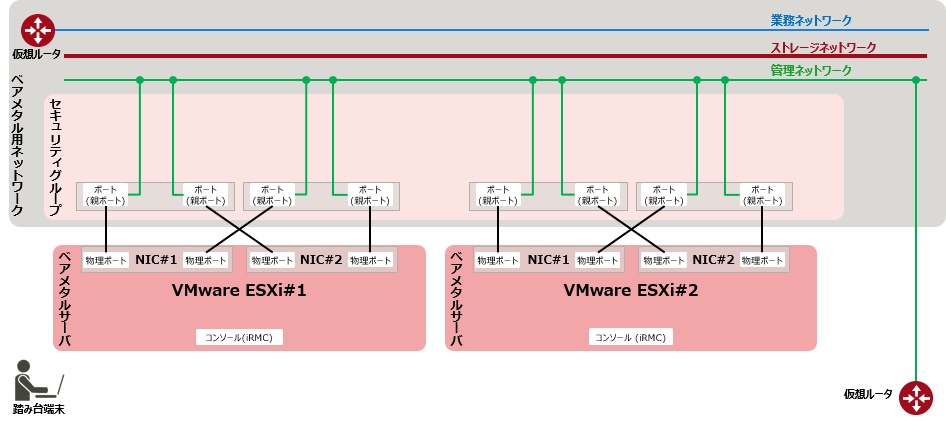

(7) ネットワークの作成(ストレージネットワーク)#

管理ネットワーク、業務ネットワークの手順と同様にストレージネットワーク用のネットワークを作成していきます。

以下のAPIを用いてストレージネットワーク用のネットワークを作成します。

export NW_NAME=storageNW # ネットワーク名(ストレージネットワーク)

curl -s -k $NETWORK/v2.0/networks -X POST -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d '{"network":{ "name": "'$NW_NAME'"}}' | jq .

(8) サブネットの作成(ストレージネットワーク)#

以下のAPIを用いてストレージネットワークのサブネットを作成します。

export SUBNET=storageNWsub # サブネット名(ストレージネットワーク)

export CIDR="192.168.2.0/24" # サブネットのCIDR

export GATEWAY_IP="192.168.2.1" # ゲートウェイIPアドレス

export ALLOCATION_POOLS_START="192.168.2.100" # 割当てプール(開始アドレス)

export ALLOCATION_POOLS_END="192.168.2.200" # 割当てプール(終了アドレス)

export NETWORK_ID=a2f552f5-f1df-4446-b3f4-8567f23c2670 # ネットワークID

curl -s -k $NETWORK/v2.0/subnets -X POST -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d '{"subnet": {"name": "'$SUBNET'", "network_id": "'$NETWORK_ID'", "cidr": "'$CIDR'","ip_version": 4, "gateway_ip": "'$GATEWAY_IP'", "allocation_pools": [{ "start": "'$ALLOCATION_POOLS_START'", "end": "'$ALLOCATION_POOLS_END'" }] }}' | jq .

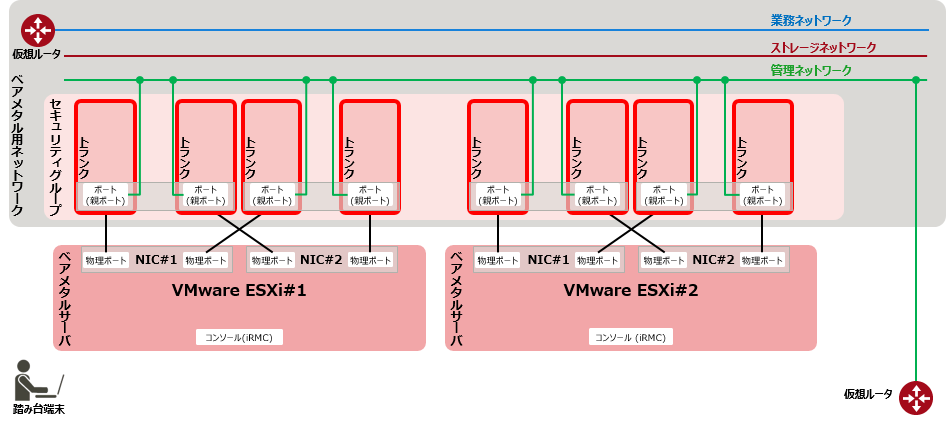

(9)トランクの作成#

各ポートに対して対応するトランクを作成していきます。合計8個のトランクを作成します。

以下のAPIを用いてポートの一覧を取得します。

curl -k -s $NETWORK/v2.0/ports -X GET -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" | jq -c -r '.ports[]| [.name, .id]'

ポート名、ポートIDが実行結果に表示されます。

["port11","1c9f3f04-ecd7-4138-8675-d0de5cf535be"] # ポート名およびポートID

["port12","9ef477a4-a216-4aa8-aac9-7a682e8369db"]

["port13","6e662f3a-ece4-4a82-b5d9-e43d8a7e4aa1"]

["port14","4331de8b-e99b-448f-916d-80e41c827d1d"]

["port21","bc0d5e39-c886-4114-9ada-a92ac69db729"]

["port22","15ac5612-53b6-4578-80c1-95fe1f5eb1dc"]

["port23","7d254043-5415-4e1a-9e85-d2a13fe2bfe2"]

["port24","ce09adcd-b607-4d08-a3a8-7174540ecde2"]

以下の例ではport11のトランクを設定しています。この例を参考に、各ポートに対するトランクを作成してください。

export PORT_ID=1c9f3f04-ecd7-4138-8675-d0de5cf535be # ポートID

export TRUNK_NAME=trunk11 # トランク名(port11に対するトランク)

curl -k -s $NETWORK/v2.0/trunks -X POST -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application /json" -d '{"trunk":{"port_id": "'$PORT_ID'", "name": "'$TRUNK_NAME'", "admin_state_up": "true"}}' | jq .

以下のAPIを用いて作成したトランク一覧情報を取得します。合計8個作成されていることを確認します。

curl -s -k $NETWORK/v2.0/trunks -X GET -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" | jq -c -r '.trunks[]| [.name, .id, .status]'

-- 実行結果 --

["trunk11","479f2eac-b6da-464e-998b-31d78bc1824e","ACTIVE"] # トランク名およびトランクID

["trunk12","5e153a16-8bc4-4063-a925-6a26ba28f7ec","ACTIVE"]

["trunk13","1c4d43bd-2be4-4062-8381-c41473fc1313","ACTIVE"]

["trunk14","dfe77969-169e-425f-af30-bb3d2d184d5d","ACTIVE"]

["trunk21","07faa7c1-469c-4292-a8e3-5c2a22263edc","ACTIVE"]

["trunk22","4c0639a9-d5e0-4c8a-886c-4165b98a82f6","ACTIVE"]

["trunk23","ec38d478-6b74-42c7-b3b9-59bd1337d7fc","ACTIVE"]

["trunk24","f85e02e5-17f9-43e4-9374-7bb56ab8cc75","ACTIVE"]

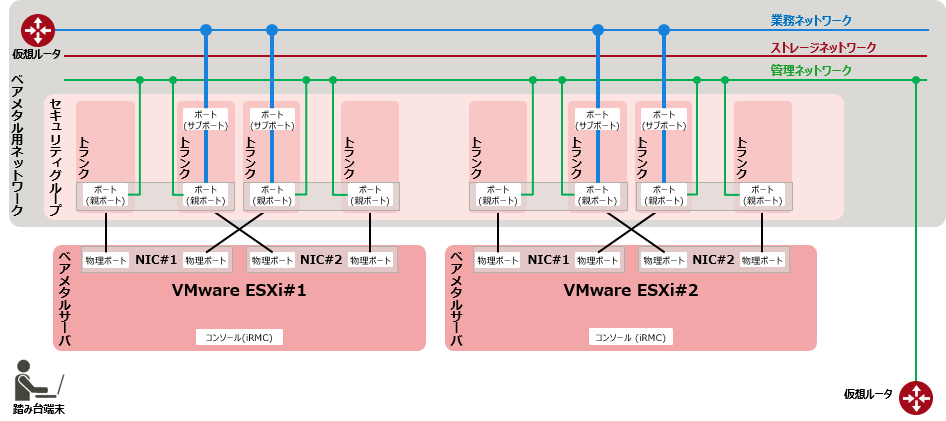

(10) サブポートの作成(業務ネットワーク)#

業務ネットワーク用にサブポートを作成します。

以下のAPIを用いてセキュリティグループの一覧を取得します。

curl -k -s $NETWORK/v2.0/security-groups -X GET -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" | jq -c -r '.security_groups[]| [.name, .id]'

セキュリティグループ名、セキュリティグループIDが実行結果に表示されます。

["BareMetalSG","6106399b-121f-4a9b-bfa3-39892790457a"] # セキュリティグループ名、グループID

以下の例ではsubport13を作成しています。この例を参考に、全て(計4個)のサブポートを作成してください。

export SUBPORT_NAME=subport13 # サブポート名(subport13の場合)

export FIXED_IP_ADDRESS=192.168.1.11 # ポートのIPアドレス

export NETWORK_ID=7e17eb8d-aa29-4353-a469-95bc7e95c2d4 # ネットワークID

export SUBNET_ID=d7a1e39a-0dc1-4b58-b694-e9bd26f7976a # サブネットID

export SG_ID=6106399b-121f-4a9b-bfa3-39892790457a # セキュリティグループID

curl -k -s $NETWORK/v2.0/ports -X POST -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d '{"port":{"network_id": "'$NETWORK_ID'", "name": "'$SUBPORT_NAME'","binding:vnic_type": "baremetal", "fixed_ips": [{"subnet_id": "'$SUBNET_ID'", "ip_address": "'$FIXED_IP_ADDRESS'"}], "security_groups": ["'$SG_ID'"] }}' | jq .

(11) トランクにサブポートを追加#

作成したトランクに対してサブポートを追加していきます。

今回のネットワーク構成では、1つの物理ポートに複数の仮想ネットワークを接続しているためVLAN(Virtual LAN)設定が必要になります。VLANを設定するためのセグメンテーションIDは、以下のように設定します。

-

業務ネットワークのセグメンテーションID(VLAN ID):100

-

ストレージネットワークのセグメンテーションID(VLAN ID):200

以下の例ではトランク13に対してサブポートを追加しています。この例を参考に、全て(計4個)のトランクにサブポートを追加してください。

export SEGMENT_ID=100 # セグメンテーションID

export TRUNK_ID=1c4d43bd-2be4-4062-8381-c41473fc1313 # トランクID(トランク13の場合)

export SUBPORT_ID=c326b3dd-1eed-4e34-a83e-e2ca48fb1542 # サブポートID

curl -k -s $NETWORK/v2.0/trunks/$TRUNK_ID/add_subports -X PUT -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d '{"sub_ports":[{"segmentation_id": "'$SEGMENT_ID'","port_id": "'$SUBPORT_ID'", "segmentation_type": "vlan" }]}' | jq .

(12) サブポートの作成(ストレージネットワーク)#

業務ネットワークと同様にサブポートを作成します。ここでは合計4個作成します。

以下のAPIを用いてセキュリティグループの一覧を取得します。

curl -k -s $NETWORK/v2.0/security-groups -X GET -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" | jq -c -r '.security_groups[]| [.name, .id]'

セキュリティグループ名、セキュリティグループIDが実行結果に表示されます。

["BareMetalSG","6106399b-121f-4a9b-bfa3-39892790457a"] # セキュリティグループID

以下の例では、サブポート11を作成しています。この例を参考に、すべて(計4個)のサブポートを作成してください。

export SUBPORT_NAME=subport11 # サブポート名(サブポート11の場合)

export FIXED_IP_ADDRESS=192.168.2.11 # ポートのIPアドレス

export NETWORK_ID=a2f552f5-f1df-4446-b3f4-8567f23c2670 # ネットワークID

export SUBNET_ID=120b90b9-9a39-4ede-bfd7-f02217f3e248 # サブネットID

export SG_ID=6106399b-121f-4a9b-bfa3-39892790457a # セキュリティグループID

curl -k -s $NETWORK/v2.0/ports -X POST -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d '{"port":{"network_id": "'$NETWORK_ID'", "name": "'$SUBPORT_NAME'","binding:vnic_type": "baremetal", "fixed_ips": [{"subnet_id": "'$SUBNET_ID'", "ip_address": "'$FIXED_IP_ADDRESS'"}], "security_groups": ["'$SG_ID'"] }}' | jq .

(13) トランクにサブポートを追加(ストレージネットワーク)#

以下の例では、ストレージネットワークのトランク11に対してサブポートを追加しています。この例を参考に、全て(計4個)のサブポートにトランクを割当ててください。

export SEGMENT_ID=200 # セグメンテーションID

export TRUNK_ID=479f2eac-b6da-464e-998b-31d78bc1824e # トランクID(トランク11の場合)

export SUBPORT_ID=4b47a16f-23e5-49cb-a45d-552607a10a71 # サブポートID

curl -k -s $NETWORK/v2.0/trunks/$TRUNK_ID/add_subports -X PUT -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d '{"sub_ports":[{"segmentation_id": "'$SEGMENT_ID'","port_id": "'$SUBPORT_ID'", "segmentation_type": "vlan" }]}' | jq .

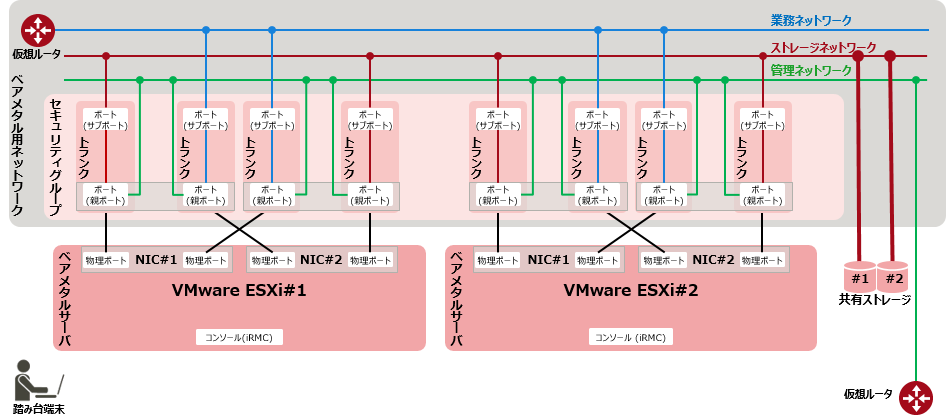

(14) 共有ストレージの作成(ストレージネットワーク)#

ストレージネットワークに共有ストレージを2個作成します。

| 設定項目 | 共有ストレージ1 | 共有ストレージ2 |

|---|---|---|

| プロジェクトID | 30084924102d41bf8d3d77a269f0333c | 30084924102d41bf8d3d77a269f0333c |

| 共有ストレージ名 | SharedDisk1 | SharedDisk2 |

| サブネットID | 120b90b9-9a39-4ede-bfd7-f02217f3e248 | 120b90b9-9a39-4ede-bfd7-f02217f3e248 |

| IPアドレス | 192.168.2.31 | 192.168.2.32 |

| サブネットマスク | 255.255.255.0 | 255.255.255.0 |

| ボリュームサイズ (単位:TB) | 0.5 | 0.5 |

| ベアメタルエンドポイント | https://baremetal.jp-east-3.cloud.global.fujitsu.com | https://baremetal.jp-east-3.cloud.global.fujitsu.com |

ベアメタルサーバの共有ストレージ1を作成するための変数を以下のように設定します。

export TENANT_ID=30084924102d41bf8d3d77a269f0333c # プロジェクトID

export SUBNET_ID=120b90b9-9a39-4ede-bfd7-f02217f3e248 # サブネットID

export BAREMETAL=https://baremetal.jp-east-3.cloud.global.fujitsu.com # APIエンドポイント

export DISK_NAME=SharedDisk1 # 共有ストレージ名(1個目)

export DISK_IPADDRESS=192.168.2.31 # 共有ストレージのIPアドレス

export SUBNET_MASK=255.255.255.0 # サブネットマスク

export VOLUME_SIZE_TB=0.5

以下のAPIを用いてベアメタルサーバに仮想ボリュームを割当てます。

curl -k -s $BAREMETAL/v1/disk/accesspoint/create -X POST -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d '{"userInputValues":[{"key": "TenantId","value": "'$TENANT_ID'"},{"key": "VolumeName","value": "'$DISK_NAME'"},{"key": "SubnetId","value": "'$SUBNET_ID'"},{"key": "IPv4","value": "'$DISK_IPADDRESS'"},{"key": "SubnetMask","value": "'$SUBNET_MASK'"},{"key": "VolumeSizeTB","value": "'$VOLUME_SIZE_TB'"}]}' | jq .

-- 実行結果 --

{

"jobId": "65528"

}

共有ストレージ1の作成状況の確認します。以下のAPIを用いて、共有ストレージ作成の実行状況を表示します。

curl -k -s $BAREMETAL/v1/disk/jobid/list?TenantId=$TENANT_ID -X GET -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" | jq .

-- 実行結果 --

{

"accesspoint_create": [

{

"jobId": 65528,

"status": "EXECUTING",

"time": "Nov 19, 2018 4:33:10 AM"

}

]

}

以下のAPIを用いて共有ストレージ1の使用状況を表示します。

curl -k -s $BAREMETAL/v1/disk/volume/detail?TenantId=$TENANT_ID -X GET -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" | jq .

-- 実行結果 --

{

"SnapshotList": [],

"BackupVolumeSchedule": [],

"BackupGenerationList": [],

"VolumeList": [

{

"available_size_mb": "524288",

"ipv4": "192.168.2.31",

"project_id": "30084924102d41bf8d3d77a269f0333c",

"size_mb": "524288",

"snapshot_used_mb": "0",

"subnet_id": "120b90b9-9a39-4ede-bfd7-f02217f3e248",

"subnet_mask": "255.255.255.0",

"used_size_mb": "0",

"volume_name": "SharedDisk1"

}

]

}

共有ストレージ2についても共有ストレージ1と同様に作成します。共有ストレージを2個作成できたら、共有ストレージの作成作業は完了です。

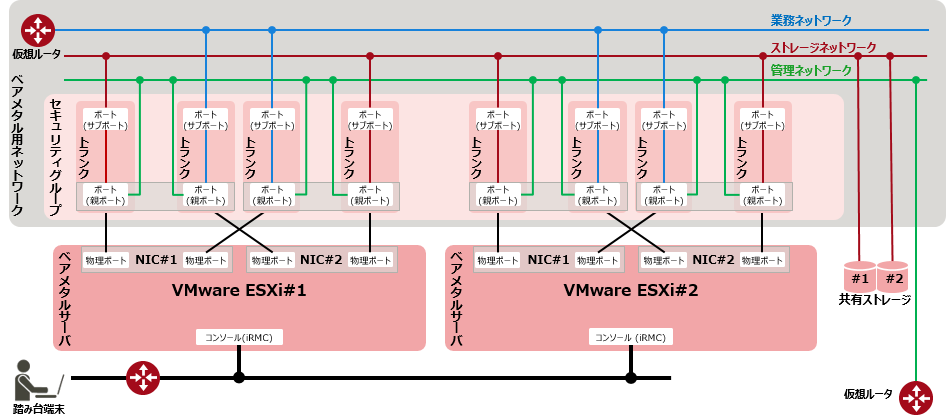

4-2. コンソール接続#

(1) ベアメタルサーバのインスタンスIDの確認#

返送されたベアメタルサーバの申込書より、ベアメタルサーバ2台のインスタンスID(サーバID)を確認します。

(2) コンソール接続の開設#

ベアメタルサーバ2台分のコンソール接続を開設します。

以下のAPIを参考に、2台分のコンソール接続を開設してください。

ベアメタルサーバのインスタンスIDに対して、SSL-VPNアクセス時のログインユーザー名/パスワード、接続可能なソースIPアドレス(踏み台端末)を設定し、コンソールを開設します。

export SERVER_ID=ddac10ee-efaa-4fbd-917d-49c1ac7ef3d3 # ベアメタルサーバのインスタンスID

export VPN_USERNAME=fujitsuirmcvpn1-b11220 # SSL-VPNアクセス時のログインユーザー名(注)

export VPN_PASSWORD=irmcvpnfujitsu11 # SSL-VPNアクセス時のログインパスワード(注)

export VPN_CLIENT_IP=10.77.16.178 # SSL-VPNで接続可能なソースIPアドレス(踏み台端末)

export BAREMETAL=https://baremetal.jp-east-3.cloud.global.fujitsu.com # APIエンドポイント

export COMMON_NAME=fjdomain # 正式な機関が発行したクライアント証明書の契約番号情報(ドメイン名と同じ)

curl -k -s $BAREMETAL/v1/server-consoles/$SERVER_ID -X POST -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d '{"console_access_point": {"vpn_username":"'${VPN_USERNAME}'", "vpn_user_password":"'${VPN_PASSWORD}'", "user_access_source_ip":"'${VPN_CLIENT_IP}'", "common_name": "'$COMMON_NAME'"}}' | jq .

※BAREMETAL変数については、次回以降、変数設定を省略します。

(注)SSL-VPNアクセス時のログインユーザー名およびログインパスワードの入力値には以下の仕様制限があります。詳細な仕様情報については、こちらをご確認ください。

-

SSL-VPNのログインユーザー名:8~64文字で、半角英数字と記号が指定できます。2022年5月19日以降に新規でコンソール接続を生成する場合、ユーザー名の末尾には、接続するベアメタルサーバの物理ポート(任意)の、MACアドレス下位6桁(英数字)を付与してください。

- 例:

ユーザー名:fujitsuirmcvpn1-b11220

MACアドレス:3c:fd:fe:b1:12:20

- 例:

-

SSL-VPNのログインパスワード:16~32文字で指定します。英字を1文字以上、数字を1文字以上含む必要があります。

以下のAPIを用いてコンソールアクセスに必要な情報を取得します。

curl -k -s $BAREMETAL/v1/server-consoles -X GET -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" | jq .

-- 実行結果 --

{

"console_access_point": [

{

"vpn_access_ip": "133.162.80.2", # SSL-VPN接続先のグローバルIPアドレス(iRMC接続向け)

"tenant_id": "30084924102d41bf8d3d77a269f0333c",

"console_ip_address": "172.30.254.1", # コンソール(iRMC)接続用のIPアドレス

"user_access_source_ip": "10.77.16.178", # SSL-VPNで接続可能なソースIPアドレス(踏み台端末)

"id": "22e4e5b4-6d78-2192-1227-338976b7efd0",

"vpn_groupname": "Console-User-6", # SSL-VPNアクセス用のログイングループ

"vpn_username": "fujitsuirmcvpn1-b11220", # SSL-VPNアクセス用のログインユーザー名

"server_id": "ddac10ee-efaa-4fbd-917d-49c1ac7ef3d3",

"status": "ACTIVE"

"common_name": "fjdomain" # 正式な機関が発行したクライアント証明書の契約番号情報(ドメイン名と同じ)

}

]

}

(3) アカウント情報の設定#

ベアメタルサーバのコンソール(iRMC)にログインするためのアカウント情報を設定します。

以下のAPIを用いてコンソール(iRMC)にログインするためのアカウント情報を設定します。

export SERVER_ID=ddac10ee-efaa-4fbd-917d-49c1ac7ef3d3 # ベアメタルサーバのインスタンスID

export IRMC_USERNAME=fujitsuirmc1 # iRMCアクセス時のログインユーザー名

export IRMC_PASSWORD=fujitsu-irmc1 # iRMCアクセス時のパスワード

curl -k -s $BAREMETAL/v1/server-accounts/$SERVER_ID -X PUT -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" -d '{"account":{"username" :"'${IRMC_USERNAME}'","user_password":"'${IRMC_PASSWORD}'"}}' | jq .

APIの実行結果を以下に示します。

{

"account": [

{

"server_id": "ddac10ee-efaa-4fbd-917d-49c1ac7ef3d3",

"tenant_id": "30084924102d41bf8d3d77a269f0333c",

"updated_at": "2018-05-24T09:04:34.955Z",

"username": "fujitsuirmc1",

"user_password": "fujitsu-irmc1"

}

]

}

上記の手順により設定した情報を5-1章のSSL-VPN接続時およびiRMC接続時に使用するため、内容を控えておきます。

| 項目 | API要素名 | 設定値 | 説明 |

|---|---|---|---|

| SSL-VPN接続先の グローバルIPアドレス (iRMC接続用) | vpn_access_ip | 133.162.80.2 | iRMCコンソール開設時に設定されるSSL-VPN接続先グローバルIPアドレス ※参考値です。この後の設定では使いません |

| SSL-VPNユーザー名 | vpn_username | fujitsuirmcvpn1-b11220 | iRMCコンソール開設時に設定するSSL-VPNユーザー名 ※5-1-3. で使用 |

| SSL-VPNパスワード | vpn_password | irmcvpnfujitsu11 | iRMCコンソール開設時に設定するSSL-VPNパスワード ※5-1-3.で使用 |

| SSL-VPNで接続可能な ソースIPアドレス | user_access_source_ip | 10.77.16.178 | SSL-VPN接続時に指定するアクセス元のIPアドレス ここでは踏み台端末のIPアドレスを設定する。 |

| iRMC接続用の IPアドレス | console_ip_address | 172.30.254.1 | iRMCコンソール開設時に設定される ※5-1-4. で使用 |

| iRMCアクセス時の ログインユーザー名 | username | fujitsuirmc1 | iRMCにアクセスするログインユーザを設定する ※5-1-4. で使用 |

| iRMCアクセス時の ログインパスワード | user_password | fujitsu-irmc1 | iRMCにアクセスするログインパスワードを設定する ※5-1-4. で使用 |