インターネットアクセスパターン#

本構成はFJcloud-O 東日本/西日本リージョン3向けとなります。

要求事項#

インターネット接続パターン とは反対に、『内部の仮想サーバから、安全に外部に通信したい』という要求事項に対応するパターンです。

さらに、以下のような具体的な要求事項に対応します。

- インターネット上のyumリポジトリやGitHubなどからダウンロードしたい

- 仮想サーバからFJcloud-OのAPIを実行したい

対応するデザインパターン概要#

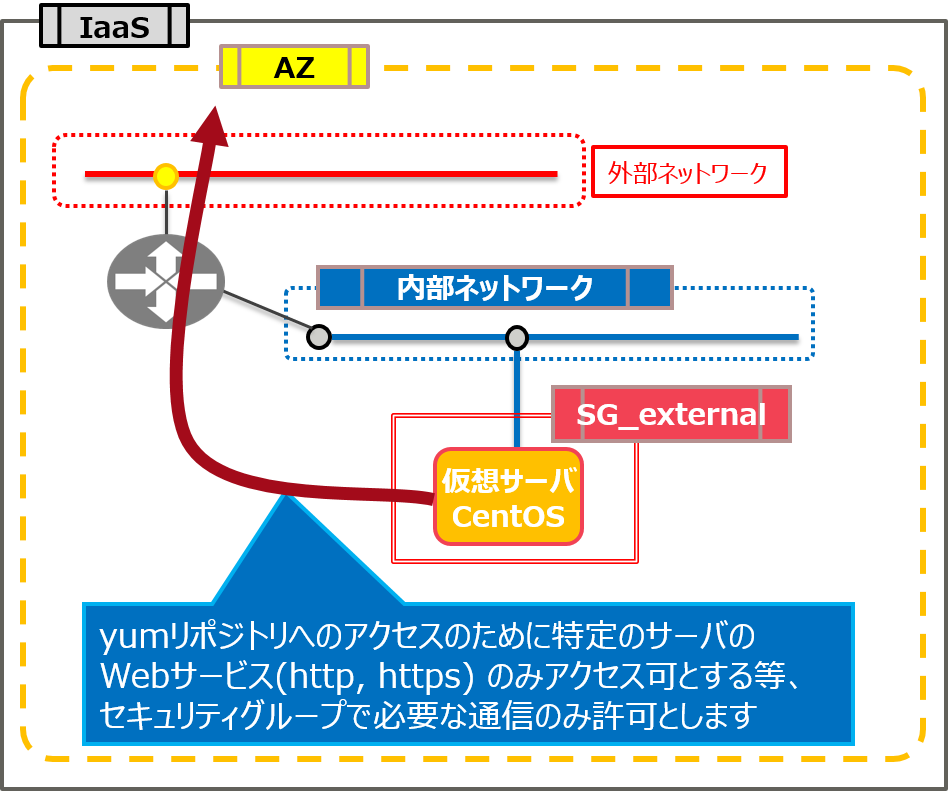

インターネット接続パターン で作成した仮想サーバのように、外部ネットワークに接続された内部ネットワーク上の仮想サーバであれば、その仮想サーバからインターネット上のサーバ等への外向けの通信はセキュリティグループ機能を用いて許可をするだけで通信できるようになります。

Note

FJcloud-Oの内部では、外部ネットワークに接続された内部ネットワーク上の仮想サーバからインターネット上の外部サーバに向かって送信される通信は、仮想ルータの SNAT機能 によって プライベートなIPアドレスから グローバルなIPアドレスに変換されて、セキュリティグループの設定によって外部のサーバへの送信が許可されていれば接続される動作となります。

仮想サーバでグローバルなIPアドレスを設定しない状態でも、外向けの通信は可能です。

このパターンでは、インターネット接続パターンで設定したセキュリティグループ に対して、外部のサーバを追加する設定を記載します。

構造 (イメージ図)#

実装サンプル#

1. セキュリティの設定#

(1) ルールの追加#

-

「ネットワーク」⇒「セキュリティグループ」と選択した画面で、インターネット接続パターン で作成したセキュリティグループ「SG_external」の「アクション」から「ルール管理」をクリックします。

-

「セキュリティグループルール管理」画面を読み込んだ状態です。

| No | 方向 | IPバージョン | プロトコル | ポート範囲 | 宛先 |

|---|---|---|---|---|---|

| 1 | egress | IPv4 | tcp | 80 - 80 | 169.254.169.254/32 |

| 2 | ingress | IPv4 | tcp | 22 - 22 | xxx.xxx.xxx.xxx/32 |

- 「セキュリティグループルール管理」画面で、「ルールの追加」ボタンをクリックします。

- 「ルールの追加」ポップアップが表示されるので、以下の No.3,4 のルールを追加します。

| No | ルール | 方向 | オープンポート | ポート | 接続先 | セキュリティグループ |

|---|---|---|---|---|---|---|

| 3 | カスタムTCPルール | 送信 | ポート | 80 | CIDR | xx.xx.xx.xx/32 |

| 4 | カスタムTCPルール | 送信 | ポート | 443 | CIDR | xx.xx.xx.xx/32 |

No.3,4 のルールによって、外部の特定のサーバに対するhttp(80)とhttps(443)がオープンになっています。

Note

上記のセキュリティグループの設定に加え、仮想ルータのファイアーウォール機能を併用すれば、さらにセキュリティを強化できます。

- 「ルール追加」画面でルールを追加した後、「セキュリティグループルール管理」画面を読み込んだ状態です。

| No | 方向 | IPバージョン | プロトコル | ポート範囲 | 宛先 |

|---|---|---|---|---|---|

| 1 | egress | IPv4 | tcp | 80 - 80 | 169.254.169.254/32 |

| 2 | ingress | IPv4 | tcp | 22 - 22 | xxx.xxx.xxx.xxx/32 |

| 3 | egress | IPv4 | tcp | 80 - 80 | xx.xx.xx.xx/32 |

| 4 | egress | IPv4 | tcp | 443 - 443 | xx.xx.xx.xx/32 |

メリット・効果#

インターネットアクセスパターンを利用した場合のメリット・効果は以下の通りです。

- 専用回線を敷設することなくすぐにインターネットにアクセス可能

注意事項#

- 本パターンは2018年9月時点のFJcloud-O 東日本/西日本リージョン3で動作検証しています。