Palo Alto Networks VM SeriesのHA構成による社内イントラネットの保護#

本構成はFJcloud-O 東日本/西日本リージョン3向けとなります。

本ページは、2021年11月時点の参考情報です。

公開中のテンプレートには、以下のイメージが含まれます。

- [Hourly] Windows Server 2019 SE 64bit (Japanese) 03

- PAN VM50 BUNDLE2

恐れ入りますが、最新版のPalo Alto Networks VM Seriesイメージをご使用の上、構築してください。

要求事項#

社内イントラネットでの利用を想定し、外部からの脅威保護だけでなく、内部からの情報漏洩も防止したい

- 外部からの脅威保護(入口対策)

- ウイルスが含まれたファイルやメールの受信

- セキュリティ脆弱性を狙った攻撃

- 内部からの情報漏洩(出口対策)

- マルウェア感染による情報流出

- 悪意のある社員による意図的な情報漏洩

対応するデザインパターン#

1. 構築の概要#

社内イントラネットネットに次世代ファイアウォール「Palo Alto Networks VM Series」(以下:Palo Alto Networksと記載)のHA構成を構築し、アプリケーションやデータを保護します。

構築作業

-

FJcloud-Oのリソース配備

- オーケストレーション機能のテンプレートを実行

- ネットワーク関連リソース、仮想サーバーの構築作業を自動化

- テンプレートの活用方法は テンプレートを使用したサンプルシステムの構築を参照

- オーケストレーション機能のテンプレートを実行

-

Palo Alto Networksの設定

- Palo Alto NetworksのGUIを使用

2. 次世代ファイアウォールについて#

Palo Alto Networks社の次世代ファイアウォールは、従来型L4ファイアウォールだけでなく、アプリケーションを適切に利用しながら脅威を防御します。

FJcloud-O IaaSのPalo Alto Networks仮想アプライアンスでも、ハードウェア製品と同等機能を利用可能です。

Palo Alto Networks次世代ファイアウォールには、3つのコアテクノロジーが存在します。

- App-ID

- Content-ID

- User-ID

以下では、本パターンで使用するApp-ID、Content-IDを説明します。

(1) App-ID#

App-IDは、トラフィックを制御するテクノロジーです。すべてのポートでアプリケーションを識別しています。

従来のL4ファイアウォールは、ポート番号のみを管理しています。

例えば、インターネットにアクセスできるようTCP:80/443[http(s)]ポートの通信を許可している場合、このポートを悪用した情報流出のリスクが発生します。

App-IDはポートの通信内容を解析し、プロトコルやどのようなアプリケーション・サービスが利用されているかを識別します。

このテクノロジーにより、http(s)以外のプロトコルやマルウェア・ファイル転送ツールなど、L7(アプリケーション)レベルで制限をかけることが可能です。

本パターンでは、L7のセキュリティポリシーを設定します。

その動作を確認するため、GitHubへのアクセスをアプリケーションレベルで遮断します。

(2) Content-ID#

Content-IDとは、セキュリティに関する脅威を検出するテクノロジーです。

IPS・アンチマルウェア・URLフィルタリングなどを1つのエンジンに統合しパフォーマンスを向上します。

また、簡単な設定で動作します。

本パターンでは、主に以下(A)~(C)の機能を使用します。

(A) アンチウイルス#

アンチウイルスは、ウイルスをブロックする機能です。

本パターンでは、社内ネットワークからインターネットへアクセスする通信で有効化します。

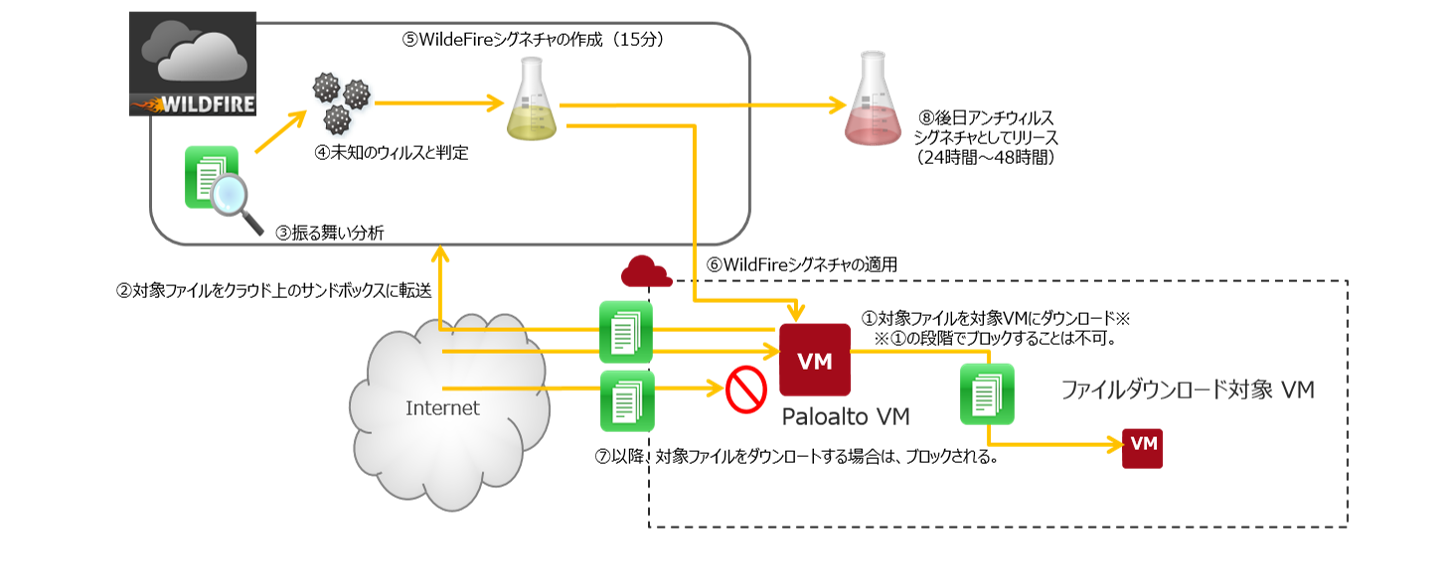

(B) Wildfire#

Wildfireは、未知のウイルスやゼロデイ攻撃などの脅威を検出するテクノロジーです。

-

複数の手法を使用してマルウェアを検知

- ファイルをWildFireクラウドに送信し、サンドボックス環境で解析

- 送信条件は利用者で設定可能

-

新たに検知したマルウェアを識別するための情報:シグネチャーを生成

- シグネチャーは世界中のファイアウォールに配信

本パターンでは、すべてのファイルに対して未知のウイルスを検知します。

(C) URLフィルタリング#

URLフィルタリングは、http(s)のアクセス先をURL単位で制御するテクノロジーです。

マルウェアやフィッシングが含まれた有害なサイトや、業務中の利用が不適切なサイトをアクセス不可に設定できます。

- Palo Alto Networksが提供しているURLカテゴリーから選択

- 利用者で追加

本パターンではURLフィルタリング機能を設定します。

その動作を確認するため、以下へのアクセスを遮断します。

- URLカテゴリー

- Abused-Drugs

- Adult

- Auction

この中に含まれている、[http://www.ebay.com] へのアクセス拒否を確認します - PeerToPeer

- 利用者で追加するURL

3. Palo Alto Networks利用機能およびライセンスに関して#

本パターンで利用する機能は以下です。

- 標準機能

- L4ファイアウォール

- L7ファイアウォール(アプリケーションの識別)

- 脅威防御(TP)

- アンチウイルス

- URLフィルタリング(UF)

- Wildfire機能(WF)

ライセンスは以下です。

- Bundle2

ライセンスで利用可能な機能については、 FJcloud-O 機能説明書 仮想アプライアンス提供サービスのPalo Alto Networks提供サービス を参照してください。

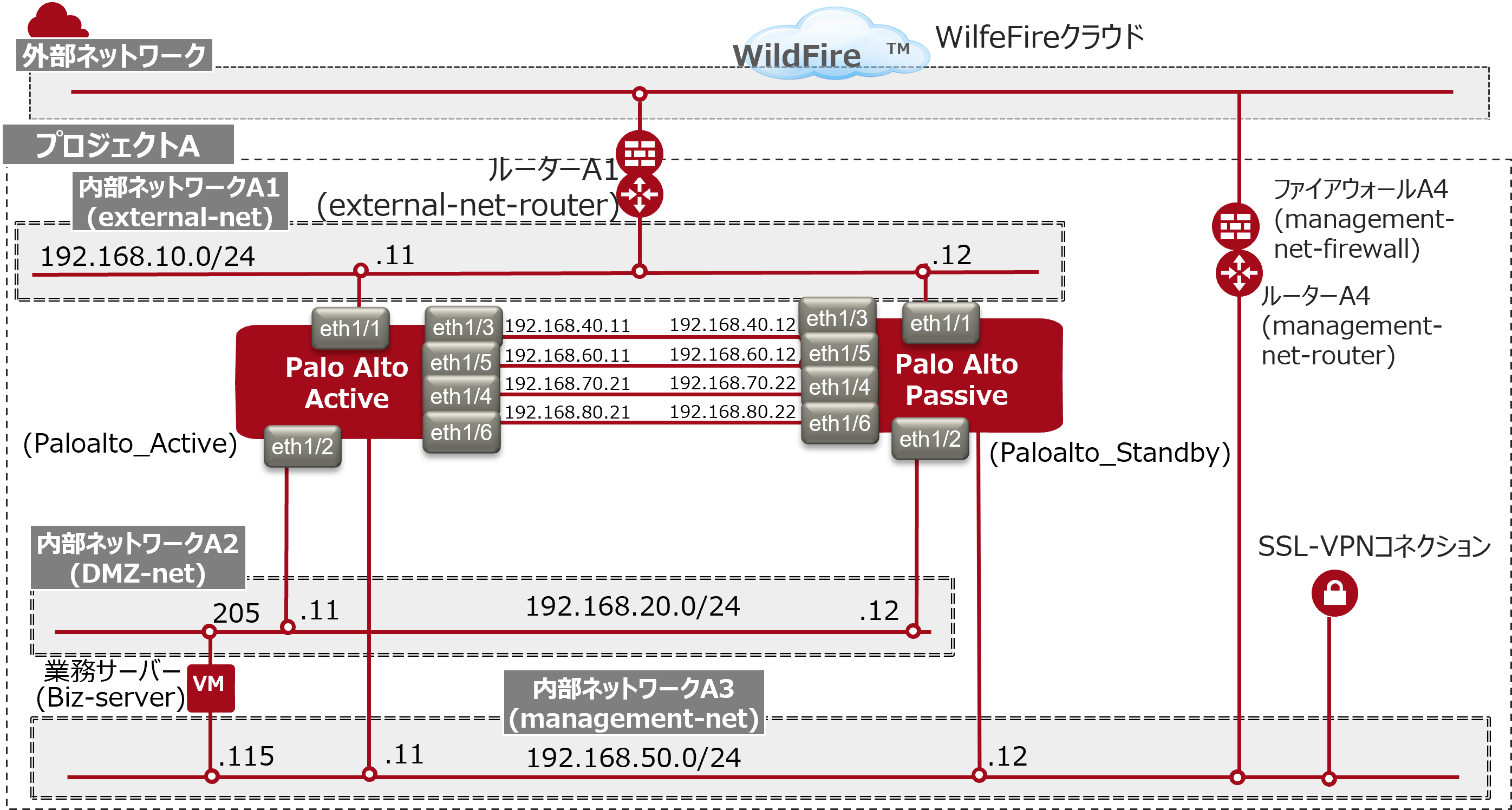

構造(イメージ図)#

構成図#

本ガイド記載のテンプレートで構築した設定値を、括弧内に示しています。

- 社内イントラネット内の業務サーバー(Biz-server)使用を想定した構成です。

- 以下の通信はすべてPalo Alto Networksを経由します。

- 外部から業務サーバーへの通信

- 業務サーバーから外部に向かう通信

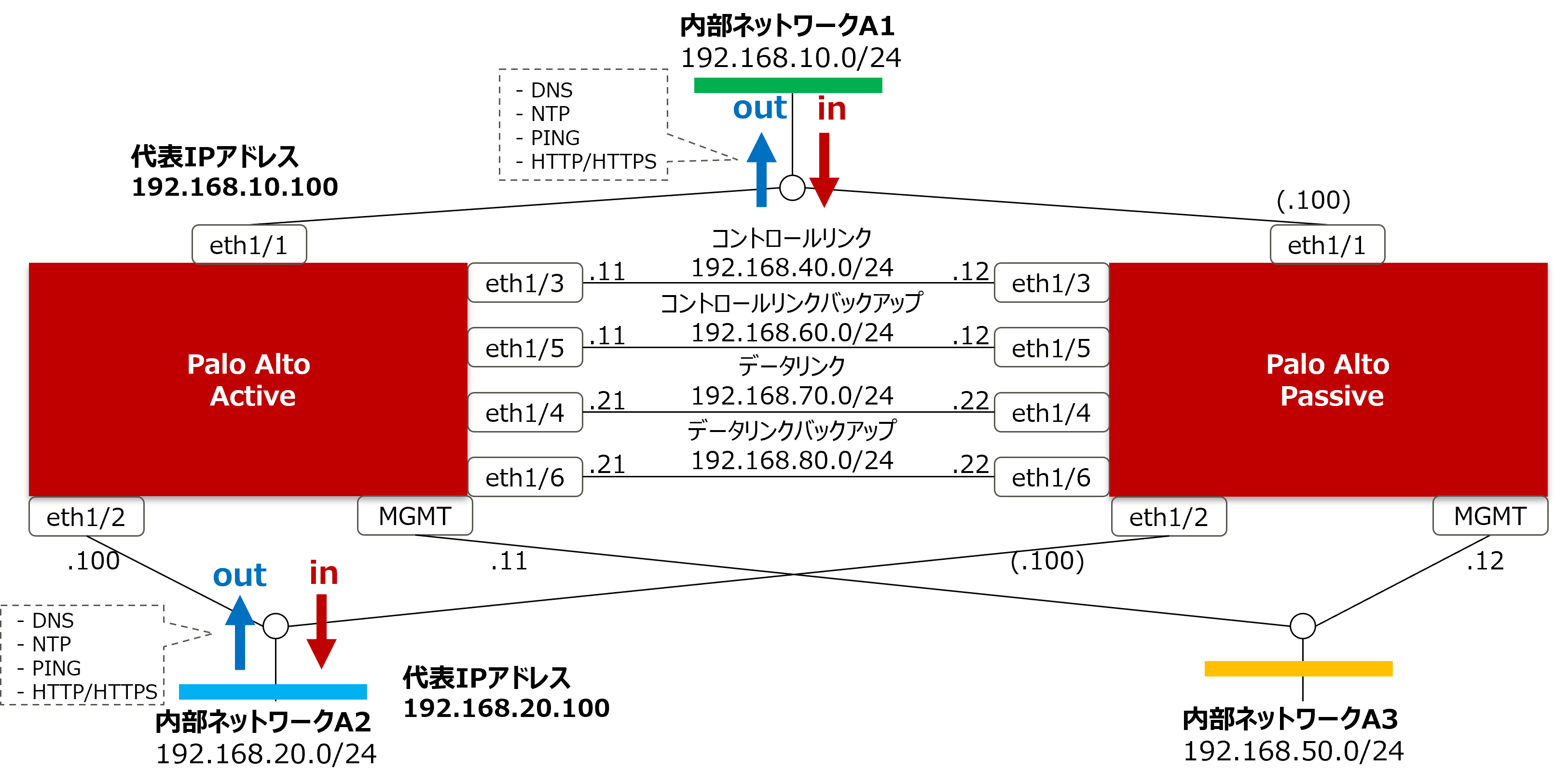

ネットワーク論理構成図#

- 内部ネットワークA2に配備されたサーバーからインターネットへの通信は、送信元を代表IPアドレス:192.168.10.100に変換(SNAT)

実装サンプル#

1. ネットワーク関連リソースを作成#

以下のテンプレートファイルをダウンロードし、API実行環境に展開してください。

Note

本ガイドで使用する各テンプレートファイルは、設定ファイル(yaml形式)とパラメーターファイル(json形式)で構成され、相互に依存関係が存在します。

IaaSポータル「テンプレート」⇒「スタック一覧」画面から、スタックを作成できません。

以下の記載例に従い、API実行環境を配備してください。

(1) 仮想ネットワーク・仮想ルーターを作成#

APIを使用して仮想ネットワーク(サブネット含む)・仮想ルーターを作成します。

- 内部ネットワークA1~A4

- 仮想ルーターA1・A4

事前準備として、以下を実施してください。

- IaaSポータルの「ネットワーク」⇒「仮想ネットワーク」⇒「fip-net」と選択した画面で、仮想ネットワークIDを控えます。

- 展開した

PARAMETER_PALOALTO-CDP-NETWORK.jsonファイル”fip_net”の値を、上記で控えた値に書き換えます。

- 設定項目(REST API)

| リクエスト パラメーター名 |

変数例 | 設定値例 | 内容 |

|---|---|---|---|

| - | $TEMPLATE_FILE | "TEMPLATE_PALOALTO-CDP-NETWORK.yaml" | ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-NETWORK.yamlのパスを指定 |

| - | $PARAMETER_FILE | "PARAMETER_PALOALTO-CDP-NETWORK.json" | ダウンロードしたパラメーターファイルPARAMETER_PALOALTO-CDP-NETWORK.jsonのパスを指定 |

| "stack_name" | $STACK_NAME | "paloalto-CDP-network" | 作成するスタック名を指定 |

| "template" | $TEMPLATE | $(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') |

変数$TEMPLATE_FILEには、ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-NETWORK.yamlのパスを指定 |

| "parameters" | $PARAMETER | $(cat ${PARAMETER_FILE}) |

変数PARAMETER_FILEには、ダウンロードしたパラメーターファイルPARAMETER_PALOALTO-CDP-NETWORK.jsonのパスを指定 |

- 実行API例

STACK_NAME=paloalto-CDP-network TEMPLATE_FILE=TEMPLATE_PALOALTO-CDP-NETWORK.yaml PARAMETER_FILE=PARAMETER_PALOALTO-CDP-NETWORK.json TEMPLATE=$(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') PARAMETER=$(cat ${PARAMETER_FILE}) curl -k $ORCHESTRATION/v1/${TENANT_ID}/stacks -X POST \ -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" \ -d @- <<EOL { "stack_name": "${STACK_NAME}", "template": "${TEMPLATE}", "parameters": ${PARAMETER} } EOL

(2) ルーターA4用ファイアウォール作成#

APIを使用してルーターA4に付与するファイアウォールを作成します。

ファイアウォールには、以下のファイアウォールルールが設定されます。

| No. | ファイアウォールルール名 | action | IPプロトコル | 接続元IPアドレス | 接続元使用ポート | 接続先IPアドレス | 接続先使用ポート |

|---|---|---|---|---|---|---|---|

| 1 | firewall_ingress_rule_allow_vpncider | allow | tcp | 192.168.246.0/24 (SSL-VPNクライアントIPプール) |

any | 192.168.50.0/24 | any |

| 2 | firewall_ingress_rule_allow_vpnendpoint | allow | tcp | 0.0.0.0/0 | any | 192.168.90.5 (※1) |

443 |

| 3 | firewall_egress_rule_allow_all | allow | any | 192.168.50.0/24 | any | any | any |

| 4 | firewall_rule_all_deny | deny | any | any | any | any | any |

※1:

192.168.90.5/32はSSL-VPN ConnectionリソースのIPアドレスとして利用されます。

詳細はこちらを参照してください。

事前準備として、以下を実施してください。

- IaaSポータルの「ネットワーク」⇒「仮想ルーター」⇒「management-net-router」と選択した画面で、仮想ルーターIDを控えます。

- 展開した

PARAMETER_PALOALTO-CDP-FW_MANAGEMENT.jsonファイル”router_id”の値を、上記で控えた値に書き換えます。

- 設定項目(REST API)

| リクエスト パラメーター名 |

変数例 | 設定値例 | 内容 |

|---|---|---|---|

| - | $TEMPLATE_FILE | "TEMPLATE_PALOALTO-CDP-FW_MANAGEMENT.yaml" | ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-FW_MANAGEMENT.yamlのパスを指定 |

| - | $PARAMETER_FILE | "PARAMETER_PALOALTO-CDP-FW_MANAGEMENT.json" | ダウンロードしたパラメーターファイルPARAMETER_PALOALTO-CDP-FW_MANAGEMENT.jsonのパスを指定 |

| "stack_name" | $STACK_NAME | "paloalto-CDP-management-fw" | 作成するスタック名を指定 |

| "template" | $TEMPLATE | $(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') |

変数$TEMPLATE_FILEには、ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-FW_MANAGEMENT.yamlのパスを指定 |

| "parameters" | $PARAMETER | $(cat ${PARAMETER_FILE}) |

変数PARAMETER_FILEには、ダウンロードしたパラメーターファイルPARAMETER_PALOALTO-CDP-FW_MANAGEMENT.jsonのパスを指定 |

- 実行API例

STACK_NAME=paloalto-CDP-management-fw TEMPLATE_FILE=TEMPLATE_PALOALTO-CDP-FW_MANAGEMENT.yaml PARAMETER_FILE=PARAMETER_PALOALTO-CDP-FW_MANAGEMENT.json TEMPLATE=$(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') PARAMETER=$(cat ${PARAMETER_FILE}) curl -k $ORCHESTRATION/v1/${TENANT_ID}/stacks -X POST \ -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" \ -d @- <<EOL { "stack_name": "${STACK_NAME}", "template": "${TEMPLATE}", "parameters": ${PARAMETER} } EOL

(3) セキュリティグループを作成#

APIを使用して8つのセキュリティグループを作成します。

各セキュリティグループにはすべての通信を許可するセキュリティグループルールが作成され、後ほど仮想サーバーに対して設定されます。

-

セキュリティグループ

- internal-security-group

- external-security-group

- ha1-security-group

- ha2-security-group

- ha1backup-security-group

- ha2backup-security-group

- DMZ-security-group

- management-security-group

-

セキュリティグループルール

| No. | ルール | 方向 | オープンポート | ポート番号 | 接続先 | CIDR |

|---|---|---|---|---|---|---|

| 1 | ALL TCP | 送信 | ポート番号 | 1 - 65535 | - | - |

| 2 | ALL UDP | 送信 | ポート番号 | 1 - 65535 | - | - |

| 3 | ALL ICMP | 送信 | ポート番号 | - | - | - |

| 4 | ALL TCP | 受信 | ポート番号 | 1 - 65535 | - | - |

| 5 | ALL UDP | 受信 | ポート番号 | 1 - 65535 | - | - |

| 6 | ALL ICMP | 受信 | ポート番号 | - | - | - |

- 設定項目(REST API)

| リクエスト パラメーター名 |

変数例 | 設定値例 | 内容 |

|---|---|---|---|

| - | $TEMPLATE_FILE | "TEMPLATE_PALOALTO-CDP-SECURITY_GROUP.yaml" | ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-SECURITY_GROUP.yamlのパスを指定 |

| "stack_name" | $STACK_NAME | "paloalto-CDP-security-group" | 作成するスタック名を指定 |

| "template" | $TEMPLATE | $(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') |

変数$TEMPLATE_FILEには、ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-SECURITY_GROUP.yamlのパスを指定 |

- 実行API例

STACK_NAME=paloalto-CDP-security-group TEMPLATE_FILE=TEMPLATE_PALOALTO-CDP-SECURITY_GROUP.yaml TEMPLATE=$(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') curl -k $ORCHESTRATION/v1/${TENANT_ID}/stacks -X POST \ -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" \ -d @- <<EOL { "stack_name": "${STACK_NAME}", "template": "${TEMPLATE}" } EOL

2. Palo Alto Networksを作成#

(1) Palo Alto Networks用 共有ポートを作成#

APIを使用して、BIG-IP・Palo Alto NetworksのFJcloud-O共有ポートを作成します。

仮想サーバーなどを作成した際に、FJcloud-OのDHCP機能でIPアドレスが重複して払い出されることを避けるために行います。

- 内部ネットワークA1

- 192.168.10.100

- 内部ネットワークA2

- 192.168.20.100

- 設定項目(REST API)

| リクエスト パラメーター名 |

変数例 | 設定値例 | 内容 |

|---|---|---|---|

| - | $TEMPLATE_FILE | "TEMPLATE_PALOALTO-CDP-VIRTUAL_PORT.yaml" | ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-VIRTUAL_PORT.yamlのパスを指定 |

| "stack_name" | $STACK_NAME | "paloalto-CDP-virtual-port" | 作成するスタック名を指定 |

| "template" | $TEMPLATE | $(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') |

変数$TEMPLATE_FILEには、ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-VIRTUAL_PORT.yamlのパスを指定 |

- 実行API例

STACK_NAME=paloalto-CDP-virtual-port TEMPLATE_FILE=TEMPLATE_PALOALTO-CDP-VIRTUAL_PORT.yaml TEMPLATE=$(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') curl -k $ORCHESTRATION/v1/${TENANT_ID}/stacks -X POST \ -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" \ -d @- <<EOL { "stack_name": "${STACK_NAME}", "template": "${TEMPLATE}" } EOL

(2) Palo Alto Networks(Active)を作成#

APIを使用してPalo Alto Networks(Active)を作成します。

PAN VM50 Bundle2イメージを使用します。

-

PAN VM50 Bundle2

- VM50:最小スループット

- Bundle2:全ての機能を利用可能

-

設定項目(REST API)

| リクエスト パラメーター名 |

変数例 | 設定値例 | 内容 |

|---|---|---|---|

| - | $TEMPLATE_FILE | "TEMPLATE_PALOALTO-CDP-PaloaltoSERVER.yaml" | ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-PaloaltoSERVER.yamlのパスを指定 |

| - | $PARAMETER_FILE | "PARAMETER_PALOALTO-CDP-PaloaltoSERVER-active.json" | ダウンロードしたパラメーターファイルPARAMETER_PALOALTO-CDP-PaloaltoSERVER-active.jsonのパスを指定 |

| "stack_name" | $STACK_NAME | "paloalto-CDP-palo-active" | 作成するスタック名を指定 |

| "template" | $TEMPLATE | $(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') |

変数$TEMPLATE_FILEには、ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-PaloaltoSERVER.yamlのパスを指定 |

| "parameters" | $PARAMETER | $(cat ${PARAMETER_FILE}) |

変数PARAMETER_FILEには、ダウンロードしたパラメーターファイルPARAMETER_PALOALTO-CDP-PaloaltoSERVER-active.jsonのパスを指定 |

- 実行API例

STACK_NAME=paloalto-CDP-palo-active TEMPLATE_FILE=TEMPLATE_PALOALTO-CDP-PaloaltoSERVER.yaml PARAMETER_FILE=PARAMETER_PALOALTO-CDP-PaloaltoSERVER-active.json TEMPLATE=$(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') PARAMETER=$(cat ${PARAMETER_FILE}) curl -k $ORCHESTRATION/v1/${TENANT_ID}/stacks -X POST \ -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" \ -d @- <<EOL { "stack_name": "${STACK_NAME}", "template": "${TEMPLATE}", "parameters": ${PARAMETER} } EOL

(3) Palo Alto Networks(Passive)を作成#

APIを使用してPalo Alto Networks(Passive)を作成します。

Palo Alto Networks(Active)と同様に、PAN VM50 Bundle2イメージを使用します。

- 設定項目(REST API)

| リクエスト パラメーター名 |

変数例 | 設定値例 | 内容 |

|---|---|---|---|

| - | $TEMPLATE_FILE | "TEMPLATE_PALOALTO-CDP-PaloaltoSERVER.yaml" | ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-PaloaltoSERVER.yamlのパスを指定 |

| - | $PARAMETER_FILE | "PARAMETER_PALOALTO-CDP-PaloaltoSERVER-standby.json" | ダウンロードしたパラメーターファイルPARAMETER_PALOALTO-CDP-PaloaltoSERVER-standby.jsonのパスを指定 |

| "stack_name" | $STACK_NAME | "paloalto-CDP-palo-standby" | 作成するスタック名を指定 |

| "template" | $TEMPLATE | $(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') |

変数$TEMPLATE_FILEには、ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-PaloaltoSERVER.yamlのパスを指定 |

| "parameters" | $PARAMETER | $(cat ${PARAMETER_FILE}) |

変数PARAMETER_FILEには、ダウンロードしたパラメーターファイルPARAMETER_PALOALTO-CDP-PaloaltoSERVER-standby.jsonのパスを指定 |

- 実行API例

STACK_NAME=paloalto-CDP-palo-standby TEMPLATE_FILE=TEMPLATE_PALOALTO-CDP-PaloaltoSERVER.yaml PARAMETER_FILE=PARAMETER_PALOALTO-CDP-PaloaltoSERVER-standby.json TEMPLATE=$(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') PARAMETER=$(cat ${PARAMETER_FILE}) curl -k $ORCHESTRATION/v1/${TENANT_ID}/stacks -X POST \ -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" \ -d @- <<EOL { "stack_name": "${STACK_NAME}", "template": "${TEMPLATE}", "parameters": ${PARAMETER} } EOL

3. 業務サーバーを作成#

APIを使用して業務サーバーを作成します。

Windows Server 2019のイメージを使用します。

- ログインパスワードの変更

PARAMETER_PALOALTO-CDP-BIZSERVER.json内の"root_password"を修正

- 設定項目(REST API)

| リクエスト パラメーター名 |

変数例 | 設定値例 | 内容 |

|---|---|---|---|

| - | $TEMPLATE_FILE | "TEMPLATE_PALOALTO-CDP-BIZSERVER.yaml" | ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-BIZSERVER.yamlのパスを指定 |

| - | $PARAMETER_FILE | "PARAMETER_PALOALTO-CDP-BIZSERVER.json" | ダウンロードしたパラメーターファイルPARAMETER_PALOALTO-CDP-BIZSERVER.jsonのパスを指定 |

| "stack_name" | $STACK_NAME | "paloalto-CDP-bizserver" | 作成するスタック名を指定 |

| "template" | $TEMPLATE | $(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') |

変数$TEMPLATE_FILEには、ダウンロードしたテンプレートファイルTEMPLATE_PALOALTO-CDP-BIZSERVER.yamlのパスを指定 |

| "parameters" | $PARAMETER | $(cat ${PARAMETER_FILE}) |

変数PARAMETER_FILEには、ダウンロードしたパラメーターファイルPARAMETER_PALOALTO-CDP-BIZSERVER.jsonのパスを指定 |

- 実行API例

STACK_NAME=paloalto-CDP-bizserver TEMPLATE_FILE=TEMPLATE_PALOALTO-CDP-BIZSERVER.yaml PARAMETER_FILE=PARAMETER_PALOALTO-CDP-BIZSERVER.json TEMPLATE=$(cat ${TEMPLATE_FILE} | sed -z -e 's/\n/\\n/g') PARAMETER=$(cat ${PARAMETER_FILE}) curl -k $ORCHESTRATION/v1/${TENANT_ID}/stacks -X POST \ -H "X-Auth-Token: $OS_AUTH_TOKEN" -H "Content-Type: application/json" \ -d @- <<EOL { "stack_name": "${STACK_NAME}", "template": "${TEMPLATE}", "parameters": ${PARAMETER} } EOL

4. 管理用SSL-VPNを作成#

構築したサーバーへセキュアーに接続するため、管理用のSSL-VPNを作成します。

(1) VPNサービス作成#

- ルーターA4にVPNサービスを設定

- 作成手順は初期構築ガイド VPNサービスを作成 を参照

- 以下の設定値例を参照

| パラメーター | 値 |

|---|---|

| 仮想ルーター名 | management-net-router |

| サブネット名 | management-subnet |

| VPNサービス名 | PALOALTO-CDP-VPN |

| 管理状態 | true |

(2) SSL-VPNコネクションを作成#

- SSL-VPNコネクションを作成

- 作成手順は初期構築ガイド SSL-VPNコネクションを作成 を参照

- 以下の設定値例を参照

| パラメーター | 値 |

|---|---|

| SSL-VPN接続名 | PALOALTO-CDP-SSLVPN |

| 管理状態 | true |

| 証明書 | FJCloud証明書(デフォルト) |

| クライアントIPプール | 192.168.246.0/24 |

5. Palo Alto Networks設定#

以下を設定します。

- 共通設定

- ライセンス認証

- 初期設定・HA構成の設定

- 脅威に関する設定

- ネットワークインターフェイス・仮想ルーターの設定

- その他設定

- IPアドレス・サービスの設定

- セキュリティプロファイルの設定

- ポリシーの設定

(1) 共通設定#

「Palo Alto Networksの共通設定」を参照してください。

(2) その他設定#

(A) IPアドレス・サービスの設定#

■ [Objects] > [アドレス]

この後で使用するIPアドレスを設定します。

| 名前 | タイプ | アドレス |

|---|---|---|

| Biz-Server | IP ネットマスク | 192.168.20.205/32 |

| DMZ | IP ネットマスク | 192.168.20.0/24 |

| DMZ-net-vip | IP ネットマスク | 192.168.20.100/24 |

| external-net-vip | IP ネットマスク | 192.168.10.100/24 |

■ [Objects] > [サービス]

この後で使用するサービスを設定します。

| 名前 | プロトコル | 宛先ポート |

|---|---|---|

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

(B) セキュリティプロファイルの設定#

■ [Objects] > [セキュリティプロファイル] > [アンチウイルス]

アンチウイルス機能のセキュリティプロファイルを作成します。

各デコーダーに対し、Palo Alto Networksで事前定義されているアクションを指定します。

| 名前 |

|---|

| Antivirus-Profile01 |

| デコーダー | アクション | Wildfire アクション |

|---|---|---|

| ftp | default(reset-both) | default(reset-both) |

| http | default(reset-both) | default(reset-both) |

| http2 | default(reset-both) | default(reset-both) |

| imap | default(alert) | default(alert) |

| pop3 | default(alert) | default(alert) |

| smb | default(reset-both) | default(reset-both) |

| smtp | default(alert) | default(alert) |

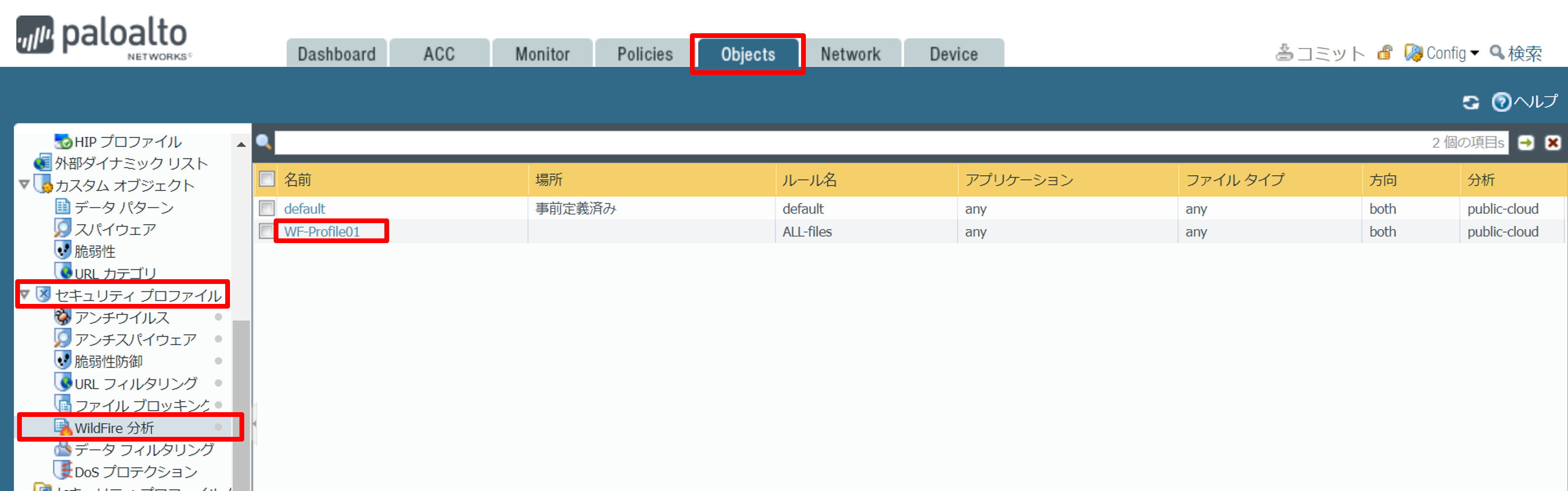

■ [Objects] > [セキュリティプロファイル] > [WildFire 分析]

WildFire 分析のセキュリティプロファイルを作成します。

対象をすべてのファイルに設定します。

| 名前 |

|---|

| WF-Profile01 |

| 名前 | アプリケーション | ファイルタイプ | 方向 | 分析 |

|---|---|---|---|---|

| ALL-files | any | any | both | public-cloud |

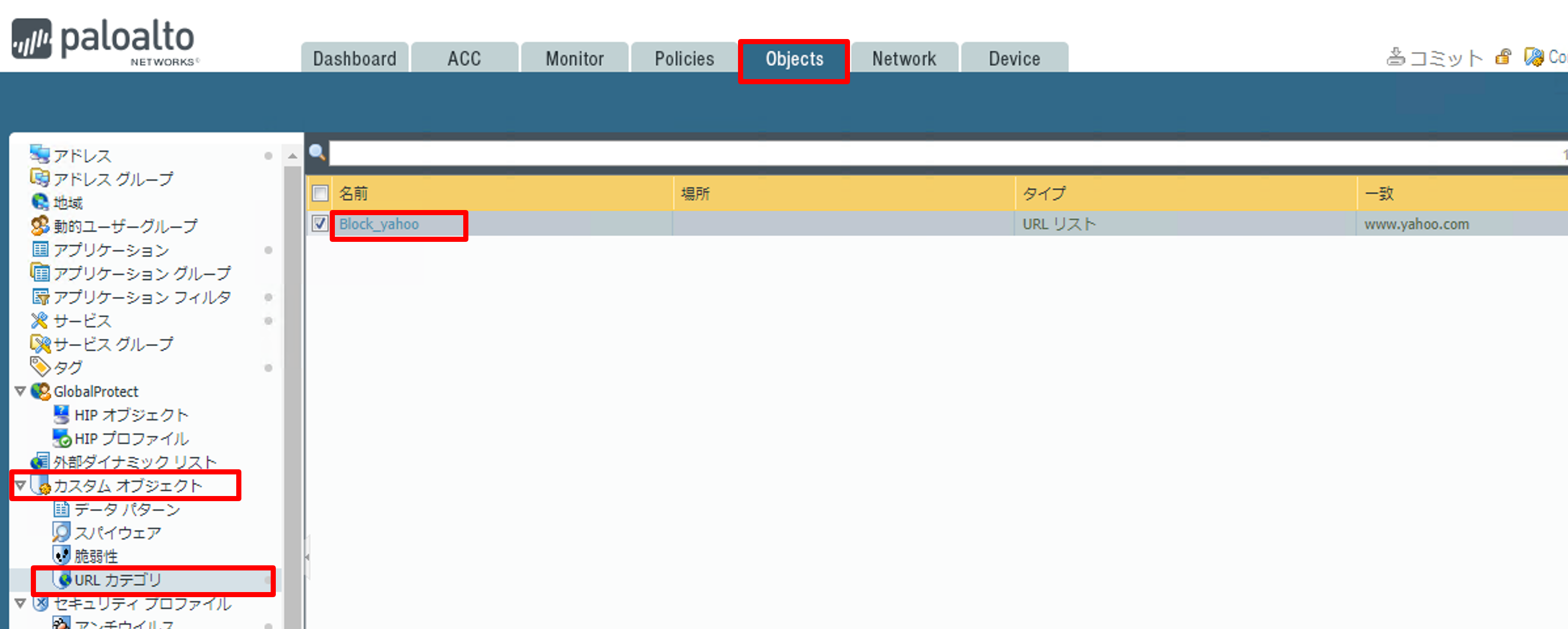

■ [Objects] > [カスタムオブジェクト] > [URLカテゴリー]

任意のURLフィルタリング定義を作成します。

URLカテゴリー名と、アクセス不可に設定するサイトを登録します。

| 名前 | タイプ |

|---|---|

| Block_yahoo | URL_List |

| サイト |

|---|

| http://www.yahoo.com |

■ [Objects] > [セキュリテイプロファイル] > [URLフィルタリング]

URLフィルタリングを設定します。

- 利用者で追加した定義(Block_yahoo)を選択

- Palo Alto Networksが提供しているURLカテゴリーからアクションを選択

| 名前 |

|---|

| UF-Profile01 |

| カテゴリー | サイトアクセス | ユーザ証明書送信 |

|---|---|---|

| Block_yahoo | block | block |

| Abused-Drugs | block | block |

| Adult | block | block |

| Auction | block | block |

| PeerToPeer | block | block |

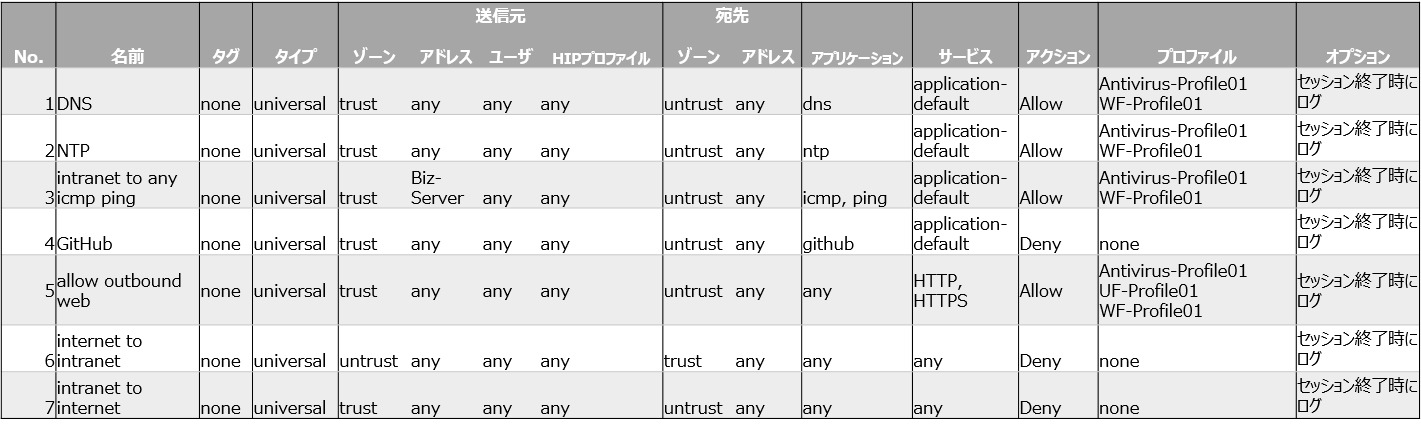

(C) ポリシーの設定#

■ [Policies] > [セキュリティ]

セキュリティポリシーを設定します。

動作を確認するため、GitHubへのアクセスをアプリケーションレベルで遮断する定義を追加します。

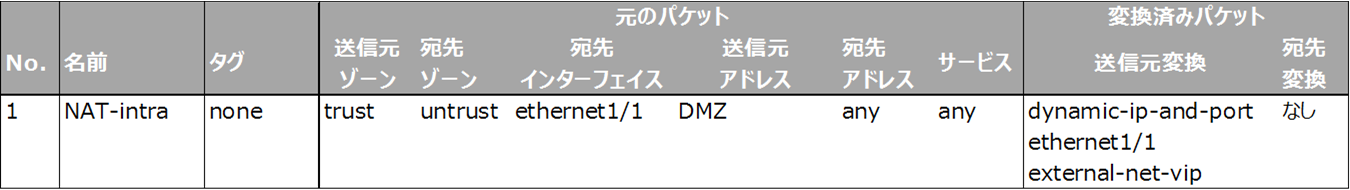

■ [Policies] > [NAT]

SNATポリシーを設定します。

trustゾーンに配備されたサーバーからインターネットへの通信は、送信元を代表IPアドレス:192.168.10.100に変換します。

6. 動作確認#

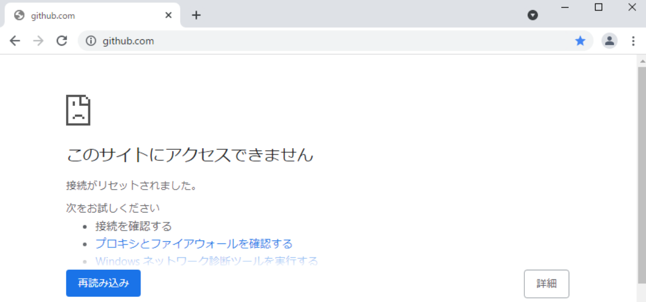

(1) L7セキュリティポリシーの動作確認#

GitHubのサイトにアクセスします。

GUIで[Monitor]>[トラフィック]を選択し、アクセスがルールGitHubでブロックされたことを確認します。

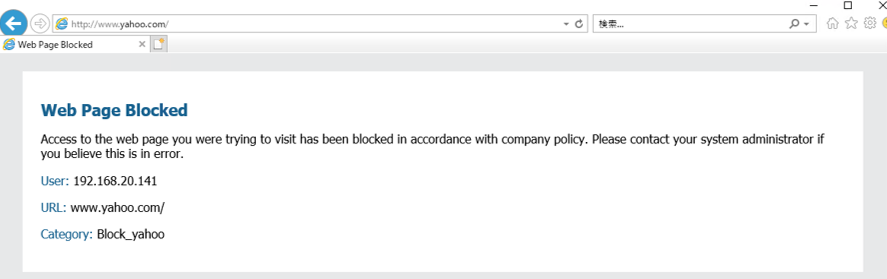

(2) URLフィルタリングの動作確認#

以下のサイトにアクセスします。

- 任意のURLフィルタリングを設定したサイト

[http://www.yahoo.com]

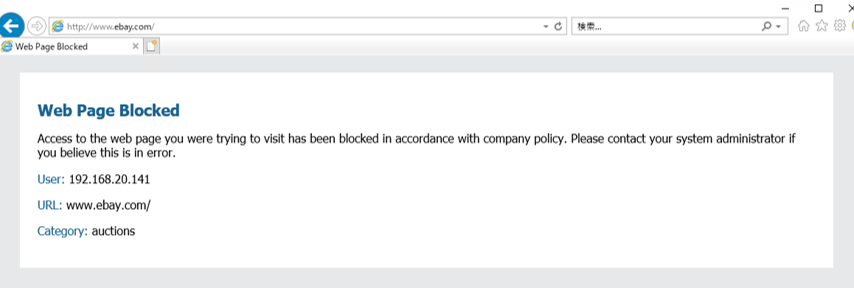

以下のサイトにアクセスします。

- Palo Alto Networksが提供しているURLカテゴリー「Auction」に含まれるサイト

[http://www.ebay.com]

GUIで[Monitor]>[URLフィルタリング]を選択し、上記へのアクセスがブロックされたことを確認します。

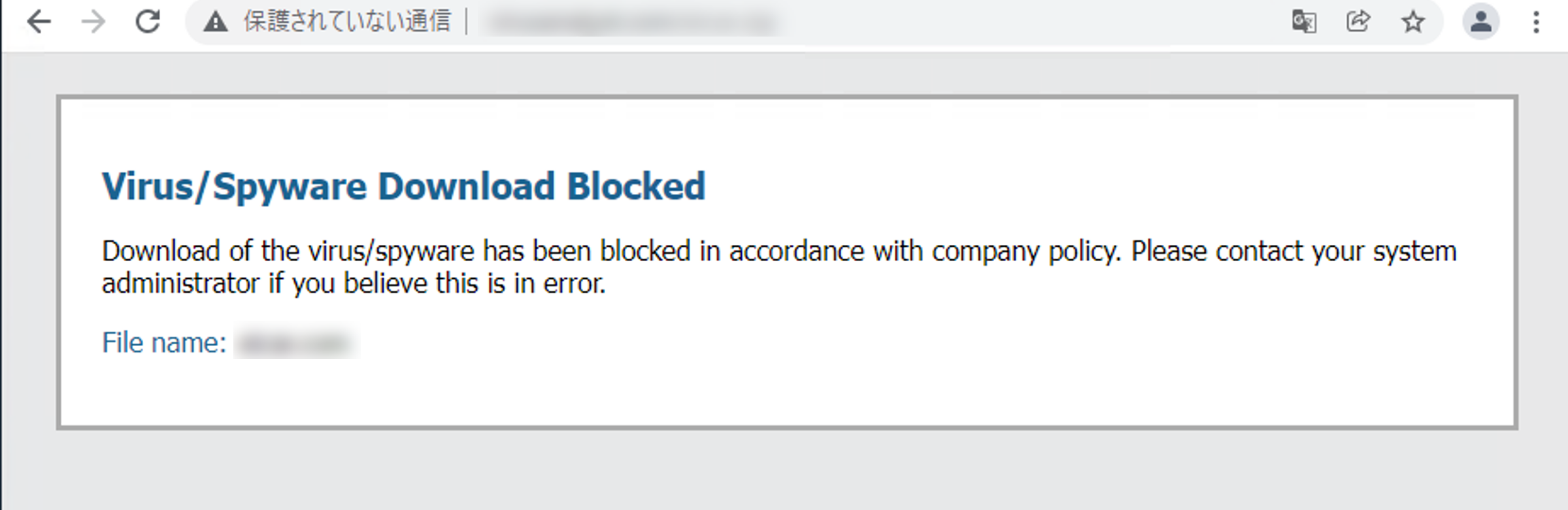

(3) (参考)アンチウイルスの動作確認#

疑似ウイルスをダウンロードします。

GUIで[Monitor]>[脅威]を選択し、通信がブロックされることを確認しました。

注意事項#

- 本パターンは、2021年11月時点のFJcloud-O 東日本/西日本リージョン3で動作検証をしています。

- 本パターンにおけるPalo Alto Networksの設定や、冗長方式のパラメーターなどはあくまでも一例です。

実際に利用される場合、ご使用の環境に適したパラメーターや方式を採用ください。 - Palo Alto Networksの設定にあたっては、必要に応じて以下を参照してください。

FUJITSU Hybrid IT Service FJcloud-O IaaS Palo Alto Networks スタートガイド(PDF形式)