まえがき#

最終更新日: 2024年10月4日

本ガイドの目的#

本ガイドでは、FUJITSU Hybrid IT Service FJcloud-O(以降、本サービス)をはじめてご利用される方に対して、以下の手順を説明します。

- 仮想ネットワーク

- 仮想サーバーを配備するための仮想ネットワークを構築します。

- 仮想ネットワークに仮想ルーター・SSL-VPNを接続します。

- 仮想サーバー(Red Hat Enterprise Linux)

- IaaSポータルで、仮想サーバーを構築します。

- SSL-VPN経由で、OSにログインします。

- Webサービスを立ち上げます。

- 仮想サーバー(Windows)

- IaaSポータルで、仮想サーバーを構築します。

- リモートコンソールから、OSにログインします。

- SSL-VPN経由で、OSにログインします。

なお、本ガイドではこれ以降、Red Hat Enterprise LinuxをRHELと表記します。

対象リージョン#

本ガイドの対象リージョンは、東日本リージョン3・西日本リージョン3です。その他のリージョンでは、前提条件や接続手順が異なります。「IaaS 初めてのシステム構築ガイド」を参照してください。

前提/参照ドキュメントおよびURL/注意事項/商標#

上記に関しては、こちらを参照してください。

利用するユーザーインターフェイス#

本サービスを利用する際のユーザーインターフェイスには、GUIおよびAPIの2種類があります。以下にGUIとAPIの特徴を記載します。

-

GUI(グラフィカルユーザーインターフェイス)

-

FUJITSU Hybrid IT Service FJcloudポータル(以降、ポータル)

- プロジェクト管理・ユーザー管理・ご利用料金の確認などができます。

-

FUJITSU Hybrid IT Service FJcloud-O/ベアメタル IaaSポータル(以降、IaaSポータル)

- コンピュート・ネットワーク・ストレージなど、各リソースに対する基本的な操作ができます。

-

対応ブラウザー:Microsoft Edge・Google Chrome

-

Note

IaaSポータルから実行できる操作は、APIで操作できる操作の一部です。

IaaSポータルから実行できない操作については、APIをご利用ください。

- API(アプリケーションプログラミングインターフェイス)

- REST APIにより、アプリケーションから操作できます。

-

APIを利用するには以下の方法があります。

- 例1:Linux端末を準備する。

- 例2:IaaSポータルの「API実行機能」を利用する。

- 例3:Windows端末上にAPI実行環境を構築する。

事前準備#

本ガイドを実施するために必要な事前準備は、こちらを参照してください。

- ユーザー作成およびロールを割り当て

- 作成ユーザーのプロジェクト登録

システム構成#

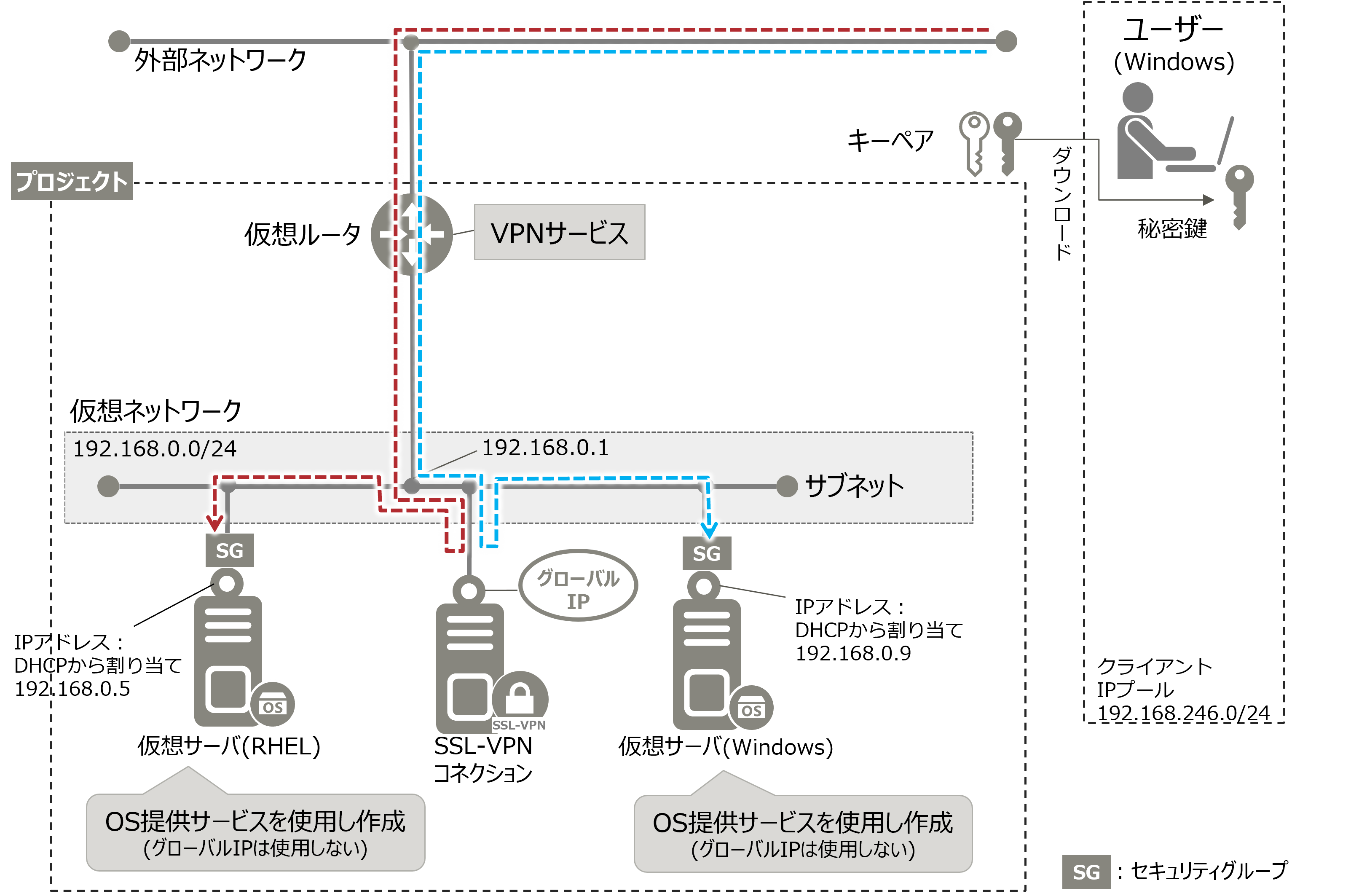

ユーザーのクライアントPCから、構築した仮想サーバー(RHEL)上のWebサービスに接続することを目標とします。

なお、DNSサーバーは、外部のサービス(本ガイドではGoogleのDNS)を利用します。

本構成のメリット#

VPNサービス(SSL-VPN)により、仮想サーバーのメンテナンス用ポートはパブリック(インターネット)公開不要で、セキュアーにアクセスできます。

システム設計#

設計に必要なIPアドレス#

本ガイドで扱うIPアドレスを以下に示します。任意箇所はお客様で設定してください。

| 項目 | ネットワークまたはIPアドレス | 指定方法 | 備考 |

|---|---|---|---|

| ユーザー側クライアントPC | 192.168.246.20 | 自動割当 | SSL-VPNサービスがユーザー側クライアントPCに割り当てるIPアドレス ※お客様のクライアントPCに設定されているIPアドレスとは異なるIPアドレスを、SSL-VPNサービスより割り当てます。 |

| ユーザー側ネットワーク | 192.168.246.0/24 | 任意 | SSL-VPNサービスがユーザー側クライアントPCに割り当てるネットワークアドレス |

| 仮想サーバー側ネットワーク | 192.168.0.0/24 | 任意 | 仮想サーバー側ネットワークのネットワークアドレス |

| 仮想ルーター | 192.168.0.1 | 任意 | ゲートウェイのIPアドレス |

| SSL-VPNコネクション用グローバルIPアドレス | 133.xxx.xxx.xxx | 自動割当 | SSL-VPN接続をする際にアクセスするIPアドレス ※IaaSポータル設定時に自動割当されます。 |

仮想サーバーへのアクセス方法#

構築した仮想サーバーにアクセスする方法は以下のとおりです。

本ガイドでは、「SSL-VPNによるOS接続」を使用します。

| No. | アクセス方法 | 説明 |

|---|---|---|

| 1 | リモートコンソールによるOS接続 | IaaSポータルからブラウザー経由でOSに接続できます。 接続時間や接続数に制限があるため、緊急時のメンテナンスなどにご利用いただけます。 ただし、事前にOSのログインパスワードを設定する必要があります。仮想サーバー作成時に設定することを推奨します。 |

| 2 | インターネット経由によるOS接続 | インターネット経由でOSに接続できます。 例)SSH接続またはRDP接続 ただし、仮想サーバーにグローバルIPアドレスが必要です。 ファイアウォールルールやセキュリティグループなどにより、セキュリティを十分確保してください。 |

| 3 | SSL-VPNによるOS接続 | SSL-VPNサービスを使用し、セキュアーにOS接続できます。 常時OSに接続して開発する場合は、SSL-VPNを推奨します。 |

作業の流れ#

全体の流れを以下に示します。後で説明する操作をまとめたものになりますので、流れの理解に活用ください。

1. ネットワーク構築#

| No | 分類 | 項目 | 説明 |

|---|---|---|---|

| 1-1 | 仮想ネットワーク | 仮想ネットワークを作成 | 最初に仮想ネットワーク・サブネット・ゲートウェイを設定します。 さらにDHCPを有効にし、IPアドレスを自動で割り当てます。 ・ネットワーク名:ssl-vpn-network ・仮想ネットワークアドレス: 192.168.0.0/24 ・サブネット名:ssl-vpn-subnet ・ゲートウェイIP:192.168.0.1 |

| 1-2 | 仮想ルーター | 仮想ルーターを作成 | 外部ネットワーク・仮想ネットワークを接続するための仮想ルーターを作成します。 ・仮想ルーター名:ssl-vpn-router |

| 1-3 | 外部ネットワークとの接続 | ゲートウェイ設定 | 仮想ルーターを外部ネットワークに接続します。 ・外部ネットワーク:fip-net ※選択のみ |

| 1-4 | 仮想ルーターとサブネットの接続 | インターフェイスの設定 | サブネット・仮想ルーターのゲートウェイIPを設定します。 ・サブネット:ssl-vpn-subnet ・IPアドレス:192.168.0.1 ※仮想ルーターのゲートウェイIP |

| 1-5 | セキュリティグループ(SG) | SG作成 | SGルールを作成するためのグループを作成します。 ・セキュリティグループ名:ssl-vpn-SG |

| SGルール作成 | 登録するSGルールを作成します。 Ingress(受信)に対して以下を設定します。 ・クライアントPCから仮想サーバー(RHEL)へのSSH通信を許可 ・クライアントPCから仮想サーバー(Windows)へのRDP通信を許可 ・クライアントPCから仮想サーバー(RHEL)へのHTTP通信を許可 ※ファイアウォールを使用した通信制御もできますが、ここでは、セキュリティグループにより通信を制御します。 |

2. 仮想サーバー構築#

2.1 仮想サーバーRHELの場合#

| No | 分類 | 項目 | 説明 |

|---|---|---|---|

| 2-1 | キーペア | キーペア作成 | OS接続時に利用するキーペアを設定します。 ・キーペア名: test-keypair |

| 2-2 | 仮想サーバー | 仮想サーバー作成 | RHEL仮想サーバーを作成します。 作成時に接続する仮想ネットワークを設定します。 キーペアおよびSGを設定します。 ・仮想サーバー名: RHEL ・仮想サーバータイプ: P3-1を選択 ・仮想サーバーのブートソース:イメージを選択 ・イメージ:パブリックのRHEL 8.8 |

2.2 仮想サーバーWindowsの場合#

| No | 分類 | 項目 | 説明 |

|---|---|---|---|

| 2-1 | 仮想サーバー | 仮想サーバー作成 | Windows仮想サーバーを作成します。 作成時に接続する仮想ネットワークとSGを設定します。 ・仮想サーバー名: windows ・仮想サーバータイプ: M3-1を選択 ・仮想サーバーのブートソース:イメージを選択 ・イメージ:パブリックのWindows Server 2019 ・デバイスサイズ:80 ・OSのパスワードを指定 |

| 2-2 | OS接続 | リモートコンソール接続 | 仮想サーバー作成時に指定したパスワードを使用して、リモートコンソールからOSにログインできることを確認します。 |

3. SSL-VPN構築#

| No | 分類 | 項目 | 説明 |

|---|---|---|---|

| 3-1 | VPNサービス | VPNサービス作成 | 作成済みの仮想ルーターおよびサブネットを選択します。 ・VPNサービス名: ssl-vpn-vpnservice |

| 3-2 | SSL-VPNコネクション | SSL-VPNコネクション作成 | 割り当てるクライアントIPプール(ネットワークアドレス)を指定し、SSL-VPN接続を作成します。 ・SSL-VPN接続名: ssl-vpn-conn ・クライアントIPプール(※): 192.168.246.0/24 ※SSL-VPNがクライアントPCに割り当てるネットワークとして、任意のCIDRを設定できます。 |

| 3-3 | SSL-VPNコネクション | SSL-VPNコネクションのExternal Address確認 | クライアントPCのSSL-VPN接続先となる外部アドレスを確認します。 |

4. ワンタイムパスワードの設定#

| No | 分類 | 項目 | 説明 |

|---|---|---|---|

| 4-1 | ワンタイムパスワードのシークレットキー発行 | ワンタイムパスワードのシークレットキー(シード) | SSL-VPN接続に利用するワンタイムパスワードのシークレットキー(シード)を発行します。 |

| 4-2 | OAuthクライアントの設定 | クライアントソフトウェアを導入・設定 | ワンタイムパスワードを発行するクライアントソフトウェアを導入・設定します。 |

5. SSL-VPN接続#

| No | 分類 | 項目 | 説明 |

|---|---|---|---|

| 5-1 | 証明書 | ダウンロードおよびインストール | 証明書をIaaSポータルより発行します。送付されるメールの内容に従い、証明書をダウンロードおよびインストールします。 |

| 5-2 | 証明書の準備 | クライアント証明書の形式変換、秘密鍵の抽出 | クライアント証明書の形式の変換、秘密鍵の抽出を行います。 |

| 5-3 | CA証明書 | CA証明書をダウンロード | CA証明書をダウンロードします。 |

| 5-4 | クライアント環境 | OpenVPNクライアントのインストール・導入 | OpenVPNクライアントを入手・インストールします。 |

| 5-5 | クライアント環境 | OpenVPN接続設定ファイルの設定 | OpenVPN接続設定ファイルを準備し、証明書等をOpenVPN環境に配備します。 |

| 5-6 | SSL-VPN接続 | クライアントからSSL-VPNへの接続 | OpenVPNからSSL-VPNへ接続します。 |

6. 仮想サーバー接続#

6.1 仮想サーバーRHELの場合#

| No | 分類 | 項目 | 説明 |

|---|---|---|---|

| 6-1 | 仮想サーバー | 仮想サーバーへの接続 | TeraTermに証明書を設定し、RHELへSSH接続します。 |

| 6-2 | OS操作 | RHEL接続後の動作確認 | RHEL上から以下の通信を確認します。 ・DNS:名前解決を確認 ・dnf update:パッケージアップデートおよび必要なパッケージのインストール ・NTP:時刻サーバーとの同期確認 |

| 6-3 | Webサービス | Webサービスの動作確認 | Apacheを起動し、SSL-VPN経由で初期画面が表示されることを確認します。 ・httpdの起動およびWebページ確認 |

6.2 仮想サーバーWindowsの場合#

| No | 分類 | 項目 | 説明 |

|---|---|---|---|

| 6-1 | 仮想サーバー | 仮想サーバーへの接続 | SSL-VPNが接続されている環境で、リモートデスクトップからOSに接続します。 |

概算見積り#

本構成では、1時間あたり約¥54の従量課金と月あたり¥6,653円の固定費用が発生します。

見積りについては、FJcloud-O 料金表 を参照してください。

参考情報として、概算見積りを以下に記載します。※2024年10月1日以降の料金による概算

1営業日(7時間)の使用を想定しています。

なお、記載のないサービスに料金はかかりません。

| 機能 | サービス | 詳細 | 数量 | 想定使用 時間 |

価格 |

|---|---|---|---|---|---|

| コンピュート | 仮想サーバー C3-1 (1vCPU, 2GBメモリー) |

仮想サーバー1台を7時間使用 | 1 | 7 | ¥24.99 |

| コンピュート | 仮想サーバー M3-1 (1vCPU, 8GBメモリー) |

仮想サーバー1台を7時間使用 | 1 | 7 | ¥77.35 |

| ストレージ | システムストレージ M2(40GB) |

RHELにアタッチされるシステムストレージを7時間使用 | 1 | 7 | ¥5.52 |

| ストレージ | システムストレージ M2(80GB) |

Windows Serverにアタッチされるシステムストレージを7時間使用 | 1 | 7 | ¥11.03 |

| OS提供サービス | Red Hat Enterprise Linux 8.x 64bit 英語版 24Hサポート(1~4コア)(時間従量) | RHELのOSを7時間使用 | 1 | 7 | ¥202.3 |

| OS提供サービス | Windows Server 2019 SE 64bit 日本語版 (時間従量) | Windows ServerのOSを7時間使用 | 1 | 7 | ¥53.62 |

| VPN(SSL-VPN セッション数20)※ | SSL-VPN V3(1コネクション・20セッションまで)(月単位課金) | 1コネクションを7時間使用(月額1ヶ月分) | 1 | 7時間(月を跨がない) | ¥6,653 |

| 合計 (7時間) |

¥7,027.81 |

※2025年1月31日まで課金対象外

ご利用時の注意事項#

- 作成した仮想サーバーを外部(インターネット)に公開する場合、セキュリティの設定に注意してください。

設計・構築時には、クラウドデザインパターン・実装サンプル集のインターネット接続パターンを参考に設定してください。