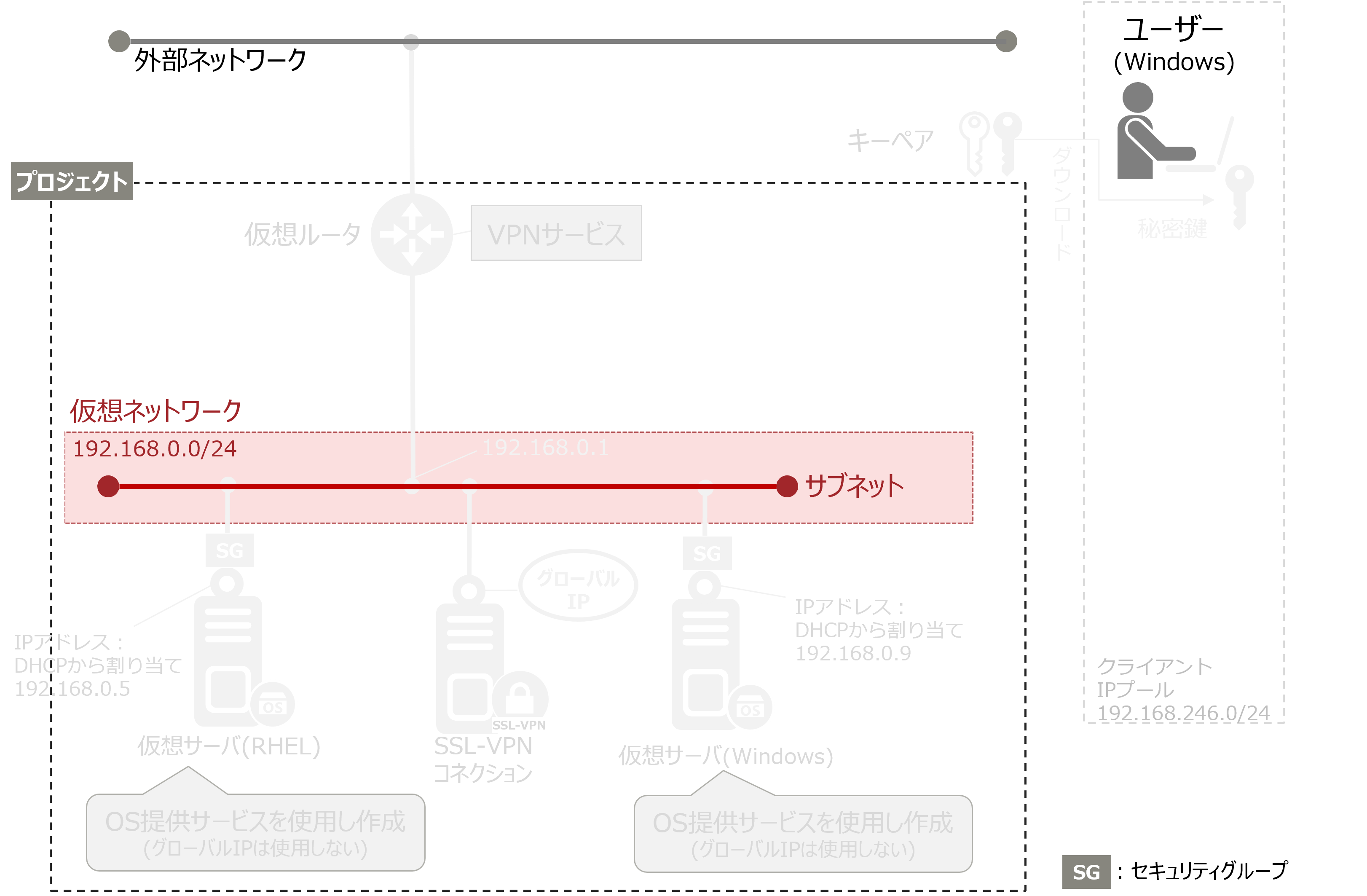

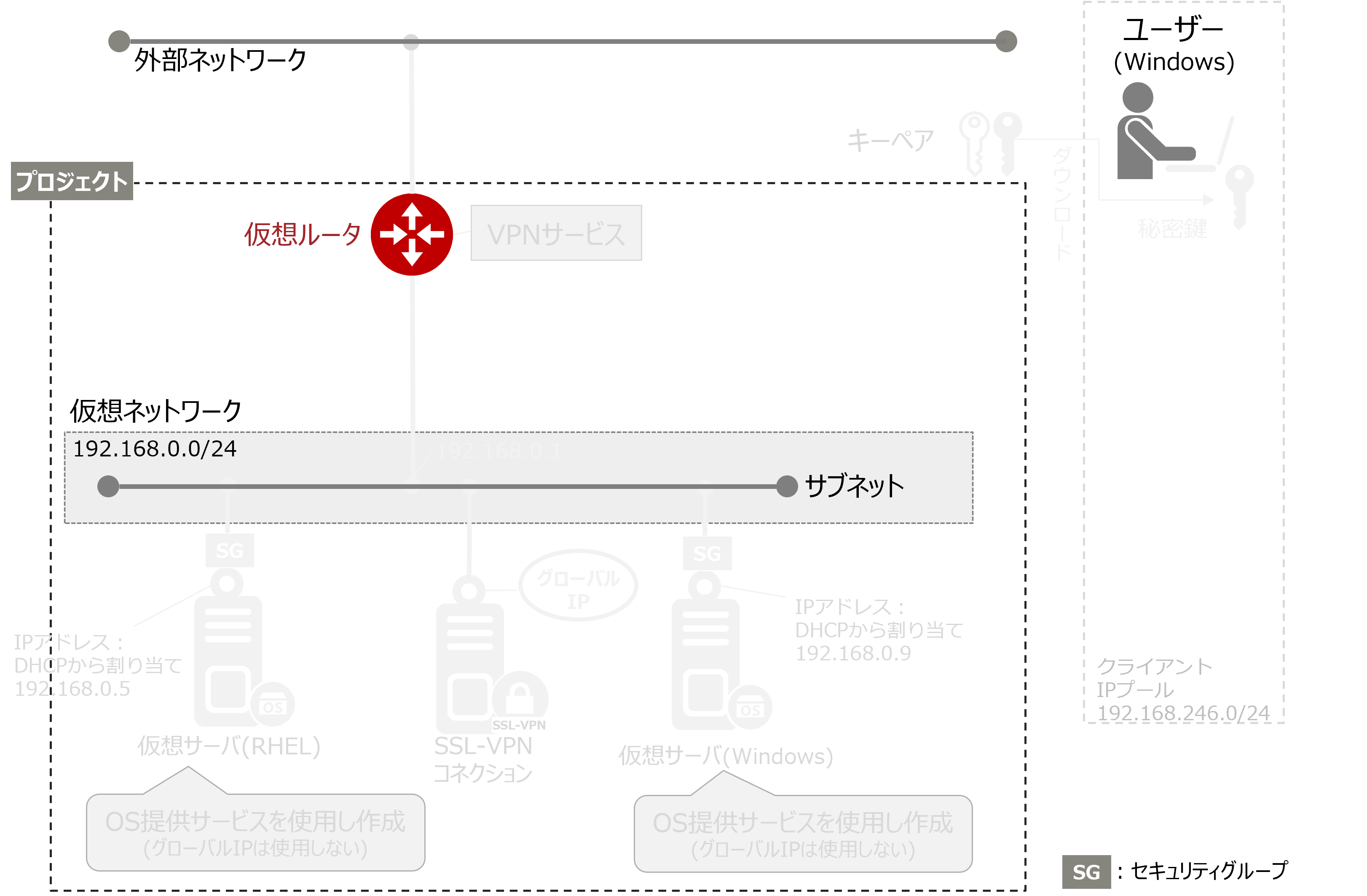

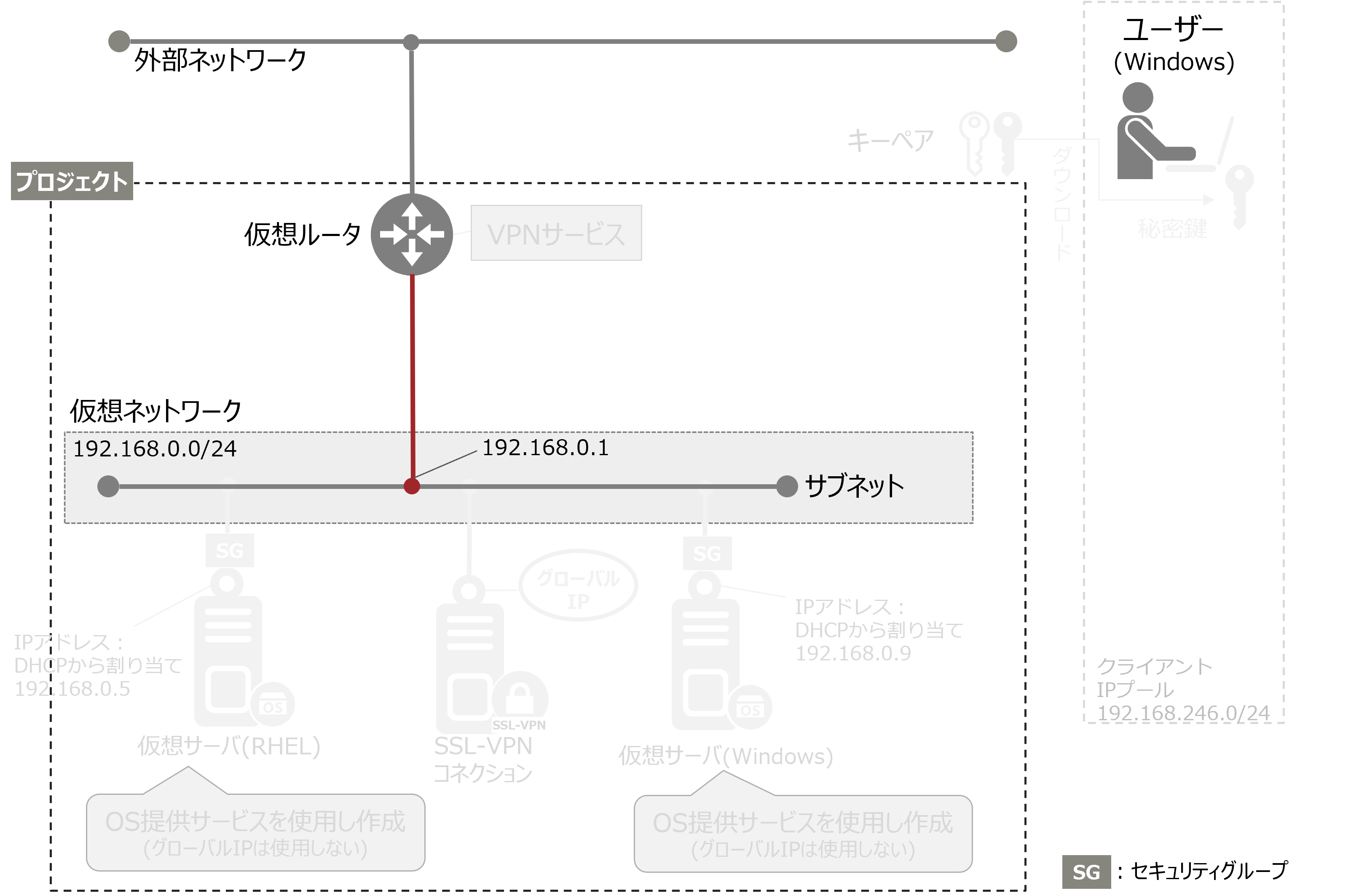

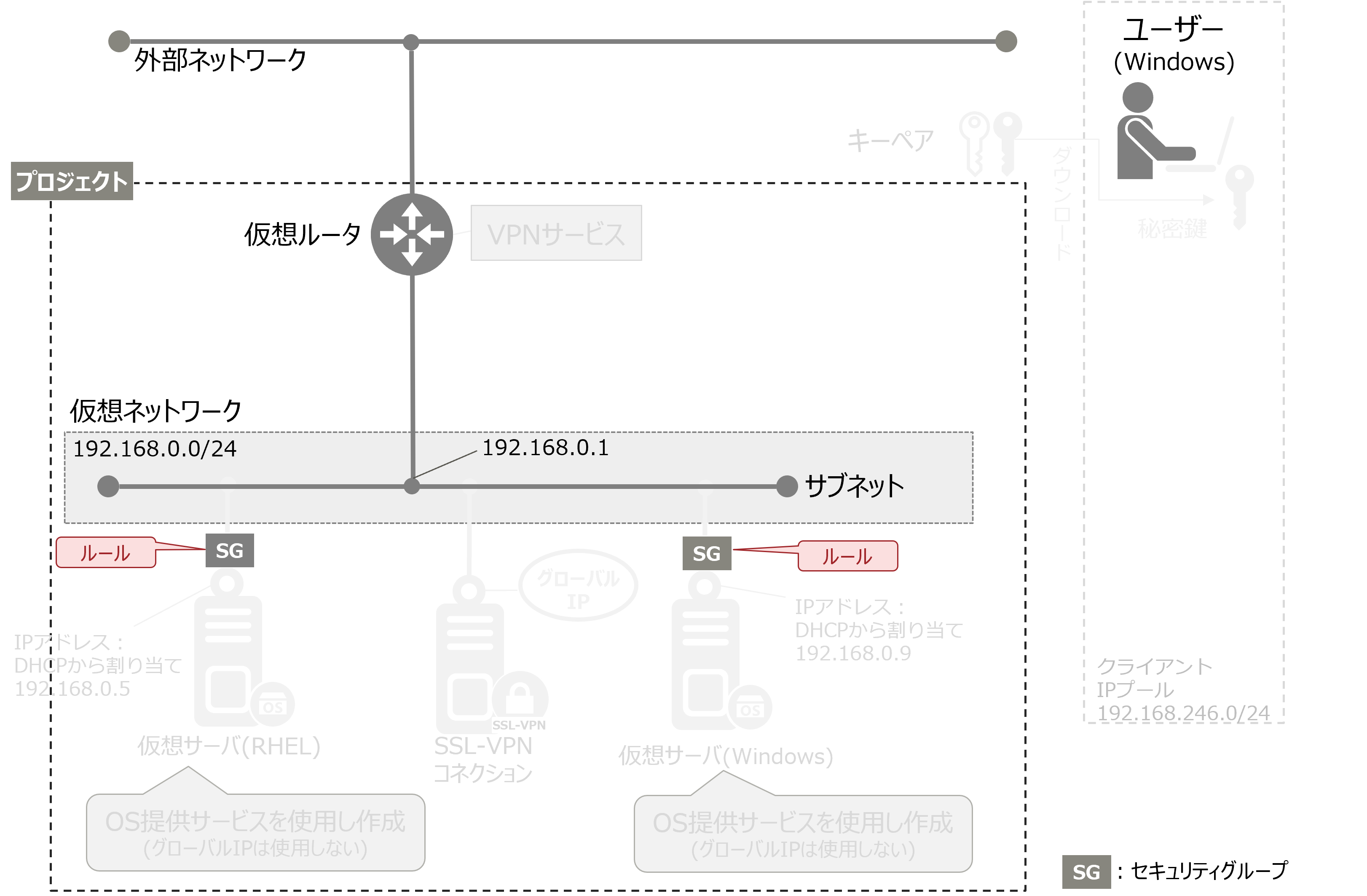

ネットワーク構築#

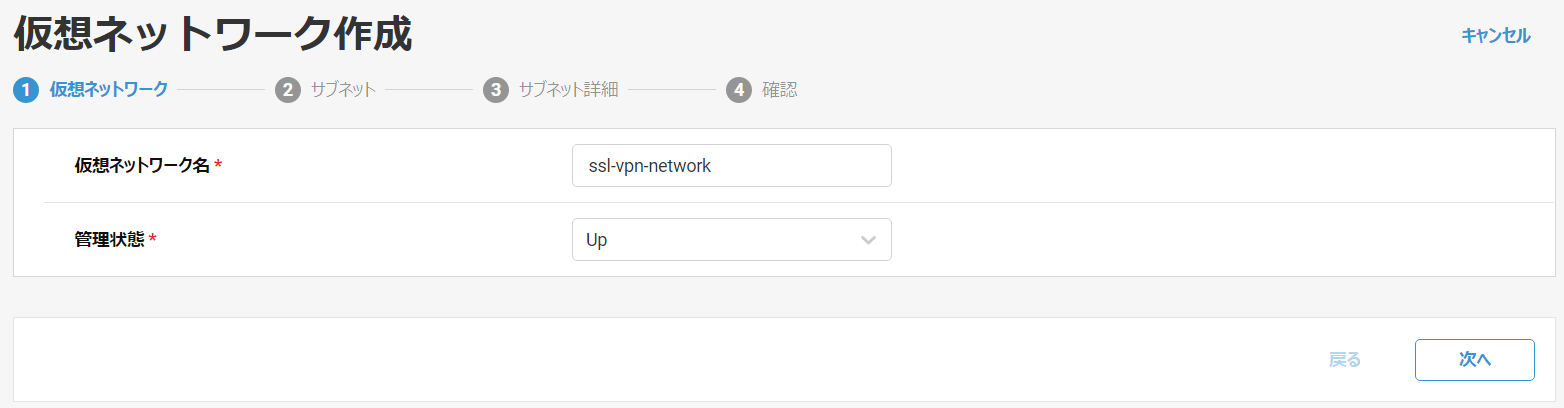

仮想ネットワークを作成#

ポータルにログイン後、IaaSポータルで仮想ネットワークを作成します。

1 . IaaSポータルのサイドバーから [ ネットワーク ] > [ 仮想ネットワーク ] をクリックし、画面右上の [ + ] をクリックします。

2 . 以下の項目を入力し、 [ 次へ ] をクリックします。

| 項目 | 設定値 例 | 説明 |

|---|---|---|

| 仮想ネットワーク名 | ssl-vpn-network | 任意の仮想ネットワーク名を入力 |

| 管理状態 | Up | 稼働(Up)または停止(Down)を選択 |

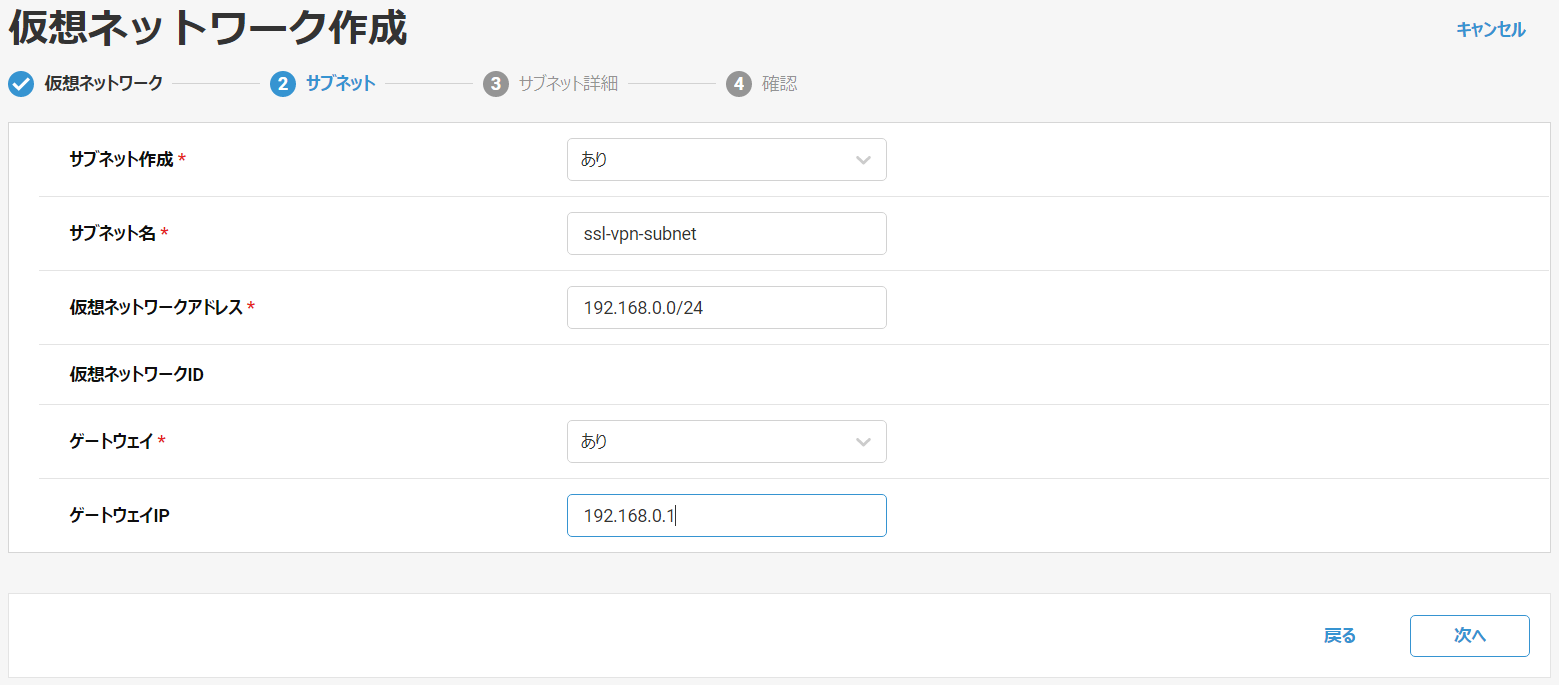

3 . サブネットを作成します。以下の項目を入力し、 [ 次へ ] をクリックします。

| 項目 | 設定値 例 | 説明 |

|---|---|---|

| サブネット作成 | あり | サブネットの作成有無を選択 |

| サブネット名 | ssl-vpn-subnet | 任意のサブネット名を入力 |

| 仮想ネットワークアドレス | 192.168.0.0/24 | CIDR形式で指定 ※アドレス範囲は16~29bitにする必要があります。 |

| ゲートウェイ | あり | ゲートウェイの有無を選択 |

| ゲートウェイIP | 192.168.0.1 | サブネットに設定するゲートウェイIPを入力 ※設定したゲートウェイIPは、仮想ルーター作成時のインターフェイスに設定します。 |

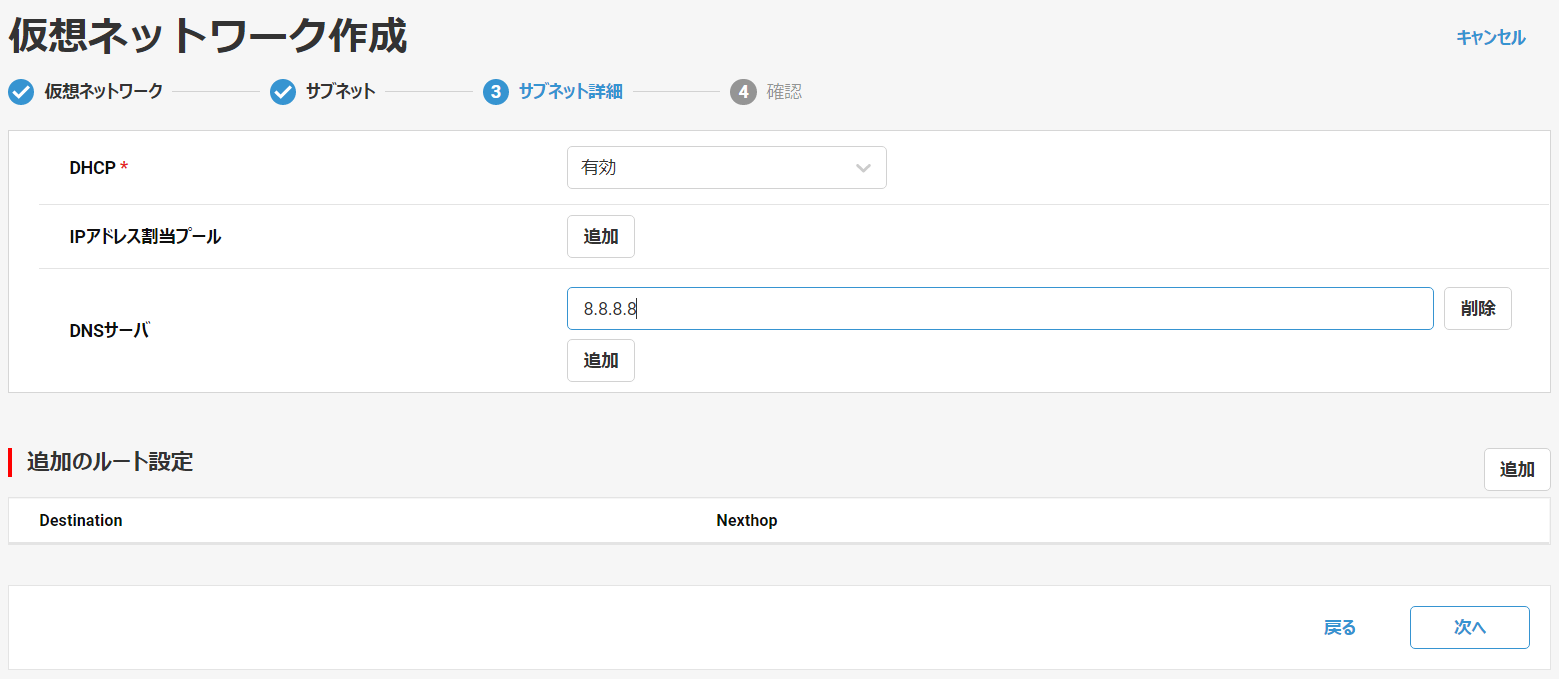

4 . サブネットの詳細を設定します。以下の項目を入力し、 [ 次へ ] をクリックします。

| 項目 | 設定値 例 | 説明 |

|---|---|---|

| DHCP | 有効 | DHCPの有効または無効を選択 |

| IPアドレス割当プール | ― | DHCPで割り当てるIPアドレスの範囲を指定 本ガイドでは設定不要です。 |

| DNSサーバー | 8.8.8.8 | サブネット内で使用するDNSサーバーを指定 ※1 東日本リージョン3および西日本リージョン3では、外部のサービスをご利用ください。 ここでは、GoogleのDNSサーバー(8.8.8.8)を使用します。 ※2 仮想サーバーRHELの/etc/resolv.confに自動で反映されます。 |

| 追加のルート設定 | ― | ルーティングの設定 本ガイドでは設定不要です。 |

5 . 入力値を確認して、[ 作成 ] をクリックします。

6 . 受付画面が表示されたら、 [ 閉じる ] をクリックします。

7 . [ 仮想ネットワーク一覧 ] 画面に戻るので、画面右上の ボタンをクリックしてください。

作成した仮想ネットワークが一覧画面に表示され、状態が [ ACTIVE ] になっていることを確認してください。

ボタンをクリックしてください。

作成した仮想ネットワークが一覧画面に表示され、状態が [ ACTIVE ] になっていることを確認してください。

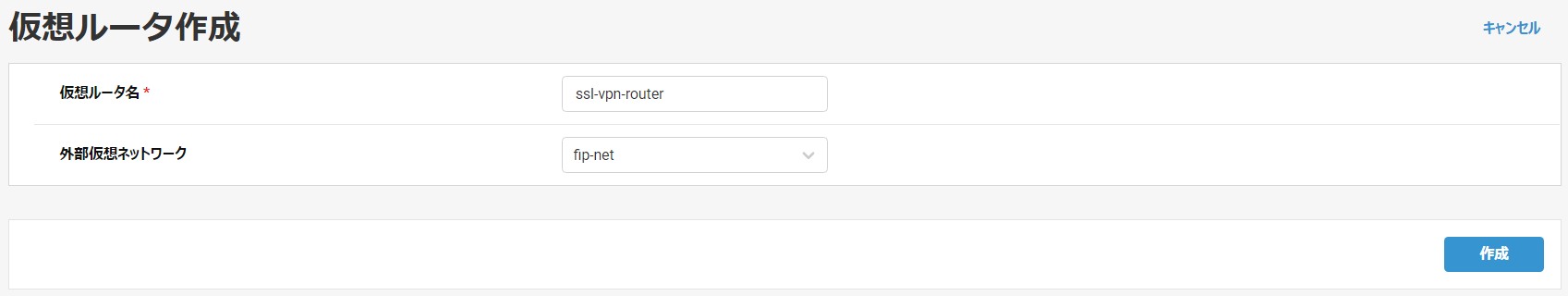

仮想ルーターを作成#

外部ネットワークと仮想ネットワークを接続するための仮想ルーターを作成します。

1 . IaaSポータルのサイドバーから [ ネットワーク ] > [ 仮想ルーター ] をクリックし、画面右上 [ + ] をクリックします。

2 . 以下の項目を入力し、 [ 作成 ] をクリックします。

| 項目 | 設定値 例 | 説明 |

|---|---|---|

| 仮想ルーター名 | ssl-vpn-router | 任意の仮想ルーター名を入力 |

| 外部仮想ネットワーク | fip-net | 仮想ルーターを外部仮想ネットワークに接続する場合は、 [ fip-net ] を選択 |

3 . 受付画面が表示されたら、 [ 閉じる ] をクリックします。

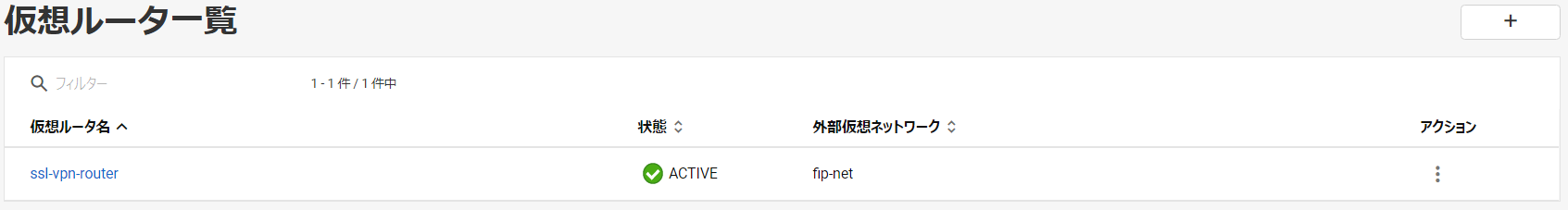

4 . [ 仮想ルーター一覧 ] 画面に戻るので、画面右上の ボタンをクリックしてください。

作成した仮想ルーターが一覧画面に表示され、状態が [ ACTIVE ] になっていることを確認してください。

ボタンをクリックしてください。

作成した仮想ルーターが一覧画面に表示され、状態が [ ACTIVE ] になっていることを確認してください。

Note

外部仮想ネットワークfip-netについて

仮想ネットワーク一覧画面からfip-netをクリックすると仮想ネットワーク詳細画面が表示されます。以下の注意事項がありますので、ご留意ください。

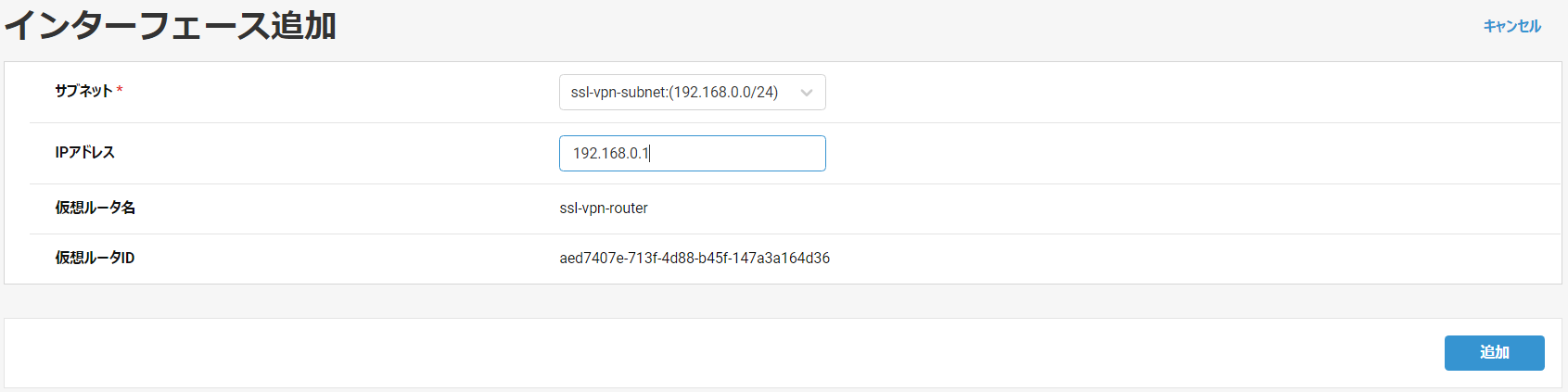

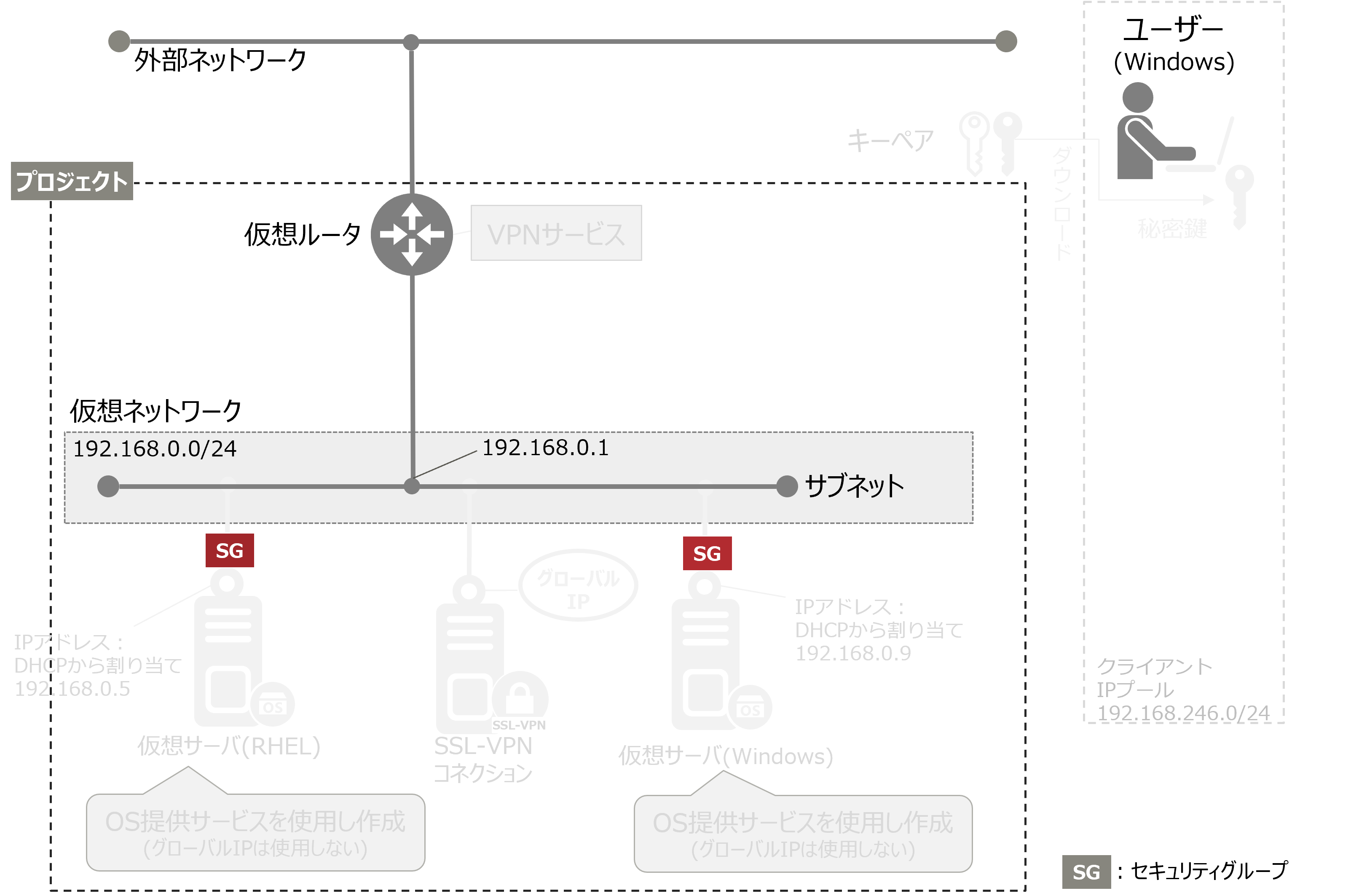

仮想ルーターとサブネットの接続#

仮想ルーターとサブネットを接続します。

1 . IaaSポータルのサイドバーから [ ネットワーク ] > [ 仮想ルーター ] をクリックし、作成した仮想ルーターをクリックします。

2 . [ 仮想ルーター詳細 ] 画面の [ インターフェイス ] 項目右上にある [ + ] をクリックします。

3 . 以下の項目を入力し、 [ 追加 ] をクリックします。

| 項目 | 設定値 例 | 説明 |

|---|---|---|

| サブネット | ssl-vpn-subnet | 作成したサブネットを選択 |

| IPアドレス | 192.168.0.1 | サブネット作成時に割り当てた、ゲートウェイIPアドレスを入力 |

4 . 確認画面が表示されたら、 [ 追加 ] をクリックします。

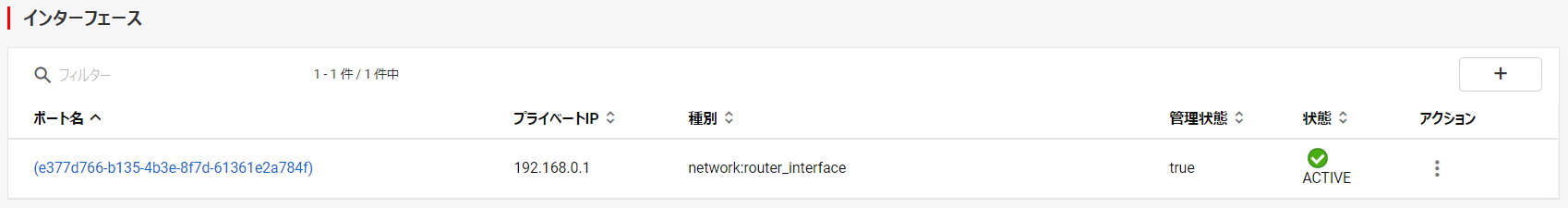

5 . [ 仮想ルーター詳細 ] 画面に戻るので、画面右上の ボタンをクリックしてください。

ボタンをクリックしてください。

[ インターフェイス ] の項目に追加したIPアドレスが、 [ プライベートIP ] に表示されていることを確認してください。

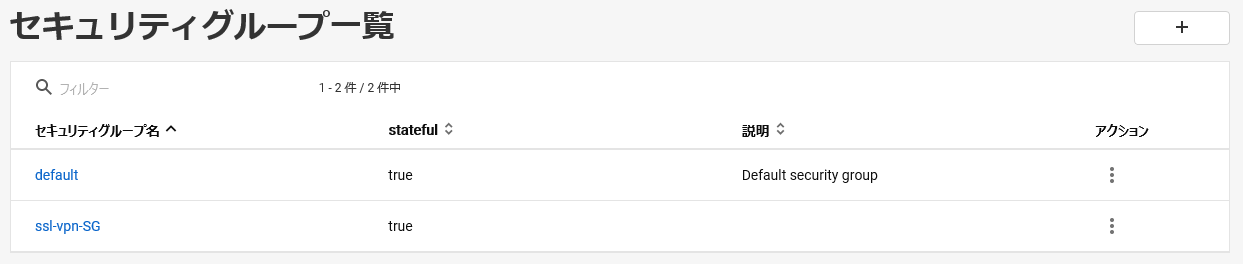

セキュリティグループを作成#

ポート単位で通信を制御するためのセキュリティグループを作成します。初期状態では、受信側(Ingress)で通信するルールが設定されていないため、新規にルールを追加する必要があります。

1 . IaaSポータルのサイドバーから [ ネットワーク ] > [ セキュリティグループ ] をクリックし、画面右上の [ + ] をクリックします。

2 . 以下の項目を入力し、 [ 作成 ] をクリックします。

| 項目 | 設定値 例 | 説明 |

|---|---|---|

| セキュリティグループ名 | ssl-vpn-SG | 任意のセキュリティグループ名を入力 |

| stateful | true | ステートフル(true)かステートレス(false)を選択 |

| 説明 | (空欄) | 任意で説明を入力 |

3 . 作成完了画面が表示されたら、 [ OK ] をクリックします。

4 . [ セキュリティグループ一覧 ] 画面に戻るので、画面右上の ボタンをクリックしてください。

ボタンをクリックしてください。

作成したセキュリティグループが、一覧画面に表示されていることを確認してください。

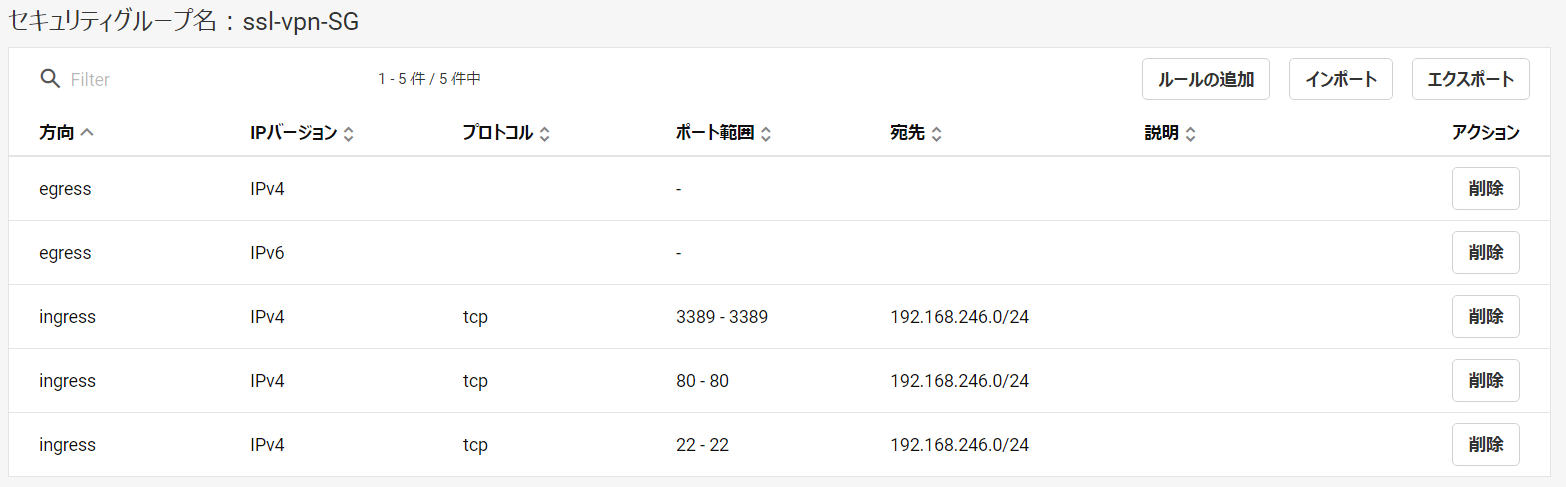

セキュリティグループルールを作成#

セキュリティグループのルールを作成します。

セキュリティグループルール#

セキュリティグループルールは、以下のように設定します。

- (1) ユーザー側ネットワークから仮想ネットワークへのメンテナンス用通信を許可

- (1-1)SSH通信:UNIX系OSに接続

- (1-2)RDP通信:リモートデスクトップでWindowsOSに接続

- (2)ユーザー側ネットワークから仮想ネットワークへのHTTP通信を許可

- (2-1)HTTP通信:RHEL上のWebサービス確認用

- (2-1)HTTP通信:RHEL上のWebサービス確認用

- (3) 仮想ネットワークから外部ネットワークへの通信

- 便宜上、すべての通信を許可

セキュリティグループ作成時に、あらかじめ設定されているセキュリティグループルールを使用します。

- 便宜上、すべての通信を許可

※実際に業務利用される場合は、環境にあわせてセキュリティグループを設定してください。

1 . IaaSポータルのサイドバーから [ ネットワーク ] > [ セキュリティグループ ] をクリックし、作成したセキュリティグループ(ssl-vpn-SG)の [ アクション ] > [ ルール管理 ] をクリックします。

2 . [ ルールの追加 ] をクリックし、以下のルールを1つずつ入力します。入力後、 [ OK ] をクリックします。

| 用途 | ルール | 方向 | オープンポート | ポート | 接続先 | CIDR |

|---|---|---|---|---|---|---|

| (1-1)SSH通信:UNIX系OSに接続 | SSH (22) | 受信 | ポート番号 | 22 | CIDR | 192.168.246.0/24 |

| (1-2)RDP通信:リモートデスクトップでWindowsOSに接続 | RDP (3389) | 受信 | ポート番号 | 3389 | CIDR | 192.168.246.0/24 |

| (2-1)Webサービス確認用 | HTTP (80) | 受信 | ポート番号 | 80 | CIDR | 192.168.246.0/24 |

3 . 設定完了後の画面を確認します。